「あなたのPCはEmotetに感染しています」と通知されたユーザーがまずやるべきこと:JPCERT/CCが急きょ会見

国内外で感染を広げた悪名高いマルウェア「Emotet」が欧州の捜査当局によってついにテイクダウンされた。日本で情報提供を受けるJPCERT/CCや警察庁は、国内でEmotetに感染したユーザーに向けた通知を続けている。

この記事は会員限定です。会員登録すると全てご覧いただけます。

国内でもたびたび流行し、多くの被害をもたらしたマルウェア「Emotet」に、ひとまずの“終止符”が打たれた。2021年1月27日、欧州刑事警察機構(Europol)と欧州司法機構(Eurojust)が8カ国の法執行機関による合同捜査作戦「Operation LadyBird」(レディバード作戦)を実施し、Emotetをテイクダウンしたのだ。

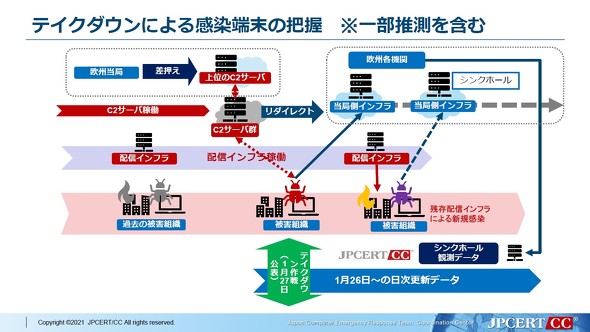

これまでEmotetをコントロールしていたC2サーバ(注)は差し押さえられ、当局のコントロール下に置かれた他、運用していたメンバーの一部も逮捕された。もともとEmotetがセキュリティ対策ソフトをかいくぐるために持っていたアップデート機能を逆手に取り、無害化された検体に更新することで、これ以上の新規感染を抑えようとしている。

(注)コマンド&コントロール(C&C)サーバとも呼ばれる。サイバー攻撃において、乗っ取ったコンピュータを制御したり命令を出したりする役割を担う。

しかし、これで一件落着というわけではない。JPCERTコーディネーションセンター(JPCERT/CC)は2月23日に急きょ記者説明会を実施し、テイクダウンのあらましと「その後」に留意すべき事柄について説明した。

実在する人物をかたって感染を広げたEmotet

既にご存じの方も多いだろうが、Emotetは、主にメールの添付ファイル経由で感染を広げるマルウェアだ。なりすましメールに添付されたファイルをユーザーが開き、そこで促されるマクロやコンテンツの有効化を実行すると、Emotetに感染してしまう。Emotetは、感染先のPCからメールアドレスや本文、メールやブラウザに保存されたパスワードなどの情報を盗みとって利用することで、さらに感染を広げていく。また、別のマルウェアを引き入れるダウンローダーとしても機能する。

国内でEmotetの被害が目立ち始めたのは2019年10月ごろからだ。2020年2月になると、新型コロナウイルス感染症(COVID-19)の拡大と入れ替わるかのようにいったん終息したが、2020年7月以降再び急増し、あちこちで被害の声が聞かれるようになった。

Emotetの厄介な点は、知り合いや取引先など、実在する人物や組織の名前をかたったなりすましメールで感染を広げる点だ。一見すると自然な日本語で書かれ、中にはターゲットの過去のメールのやりとりに返信するような形で送られてくる場合もあり、見破りにくかった。

巧妙な手口の変遷も特徴的だった。年末には「賞与支払」といった用語をメールのタイトルに使ったかと思えば、COVID-19に関連するメールを装うこともあった。さらには日本企業でよく扱われる「パスワード付きZIP」を手法に取り入れるなど、世の中の情勢やターゲットの特徴に合わせて少しずつ手口を変えながら感染を広めていった。

コンピュータ名だけで約500件――国内に残るEmotet感染の現状

こうした特徴も相まって、Emotetは日本のみならず全世界に被害をもたらした。テイクダウンという手段が取られたのも、こうした被害の大きさ故だろう。

テイクダウンによって、感染端末からC2サーバに向けた通信は、法執行機関が管理する「シンクホール」に向かうことになった。シンクホール側のログから感染端末のIPアドレス情報などが得られた他、押収されたC2サーバからはEmotetが詐取したメールアドレスやユーザー名、パスワードなどの情報も判明した。その中には当然ながら、日本国内の端末の情報も含まれている。

関連記事

- Emotetのテイクダウンが発表も「安心」はまだ早い 今求められるセキュリティ対策

- 猛威を振るうEmotet……これは単なる「種まき」だ? 辻伸弘氏の危惧する近未来

- 日本のIoTは、なぜ今でも“危ない”のか 脆弱性チェックと法改正を重ねる総務省の現在地と

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 知らない番号でも一瞬で正体判明? 警察庁推奨アプリの実力を検証

- 生成AIで消えるのは仕事、それとも新人枠? 800職種のデータから分かったこと

- Windows RDSにゼロデイ脆弱性 悪用コードが22万ドルで闇市場に流通

- もはやAIは内部脅威? 企業の73%が「最大リスク」と回答

- 政府職員向けAI基盤「源内」、18万人対象の実証開始 選定された国産LLMは?

- 「ExcelのためのChatGPT」ついに登場 GPT-5.4で実用レベルに?

- その事例、本当に出して大丈夫? “対策を見せたい欲”が招く逆効果

- 本職プログラマーから見た素人のバイブコーディングのリアル AIビジネス活用の現在地

- セキュアな開発を強力支援 OpenAIが新エージェント「Codex Security」を公開

- M365版「Cowork」登場 Anthropicとの連携が生んだ「新しい仕事の進め方」

JPCERT/CCの佐條 研氏

JPCERT/CCの佐條 研氏