ハイブリッドワーク時代の内部不正対策は“3つのポイント”を意識しよう:Gartner IT Symposium/Xpo 2022講演

テレワークやハイブリッドワークが普及し、従業員に対して管理の目が行き届かなくなった結果、内部不正や情報漏えいのリスクが高まっている。ガートナーの矢野氏は3つのポイントで情報漏えいを防ぐ仕組み作りを語った。

この記事は会員限定です。会員登録すると全てご覧いただけます。

内部不正と情報漏えいは企業を長らく悩ませてきた問題だ。機密情報の持ち出しや不正アクセス、故意あるいはミスへの対応、従業員のアカウント管理など、20年以上前から多くの企業がこれに取り組んできた。

だが近年、テレワークといった場所を選ばない働き方が進み、これまで通りの対策ではこうした問題を防げない可能性がある。

ガートナー ジャパン(以下、ガートナー)が主催する「Gartner IT Symposium/Xpo 2022」(2022年10月31日〜11月2日)に矢野 薫氏(リサーチ&アドバイザリ部門 ディレクター アナリスト)が登壇した。同氏は「情報漏洩対策の再考: 新しい時代の内部不正リスクに備える」と題し、これからの時代において内部不正と情報漏えい対策をどのように進めるべきかを提言した。

企業に求められる情報漏えい対策の“再構築”と“再始動”

矢野氏は冒頭、こうした“古くて新しい”課題について、「少しずつ変えていかなければならない面もありますし、新しい観点を取り入れなければならないこともあります。従業員の情報持ち出しなどは以前からある課題ですが、最近は『退職予定者が機密情報を持ち出して他の企業に提供したりしていないか』『開発者や運用担当者といったIT部門が特権IDなどを不正利用したりしていないか』なども考慮する必要があります」と語る。

矢野氏によれば、退職した元従業員による情報漏えいによって企業が被害を受けるケースは増加しており、従業員だけでなく取引先や協力会社の従業員による情報持ち出しが発覚したケースもある。

こうした状況で企業には新しい対策が求められている。しかし普段の業務が忙しい中で追加の対策をどのように講じればいいのか足踏みする企業も多いことだろう。矢野氏は「正しい疑念と現実的な視点を持ち、普段の業務の中で対策を実践できるようにすることが重要です」と訴える。実際に取り組むに当たっては、まずこれまでの情報漏えい対策と目指すべき対策は何が違うのか、現在地を知ることだ。

「ガートナーはこれまで、内部不正対策と情報漏えい対策について多くの問い合わせを受けてきましたが、2020年4月の緊急事態宣言が出たタイミングでこれがぴたりと止まりました。ほとんどの企業がSaaS(Software as a Service)利用を含めたテレワーク環境の整備に忙しくなり、優先順位が下がったことが背景にあったようです。しかし最近、問い合わせ件数は程なくして以前よりはるかに増えてきています。ハイブリッドワークが普及し始めたことで、情報漏えい対策を再構築しなければならないと多くの企業が気付き出したのです」(矢野氏)

矢野氏はさらに「企業は今後どのように情報漏えい対策を『再始動』するのかが問われている」と続ける。「デジタルが当たり前になった時代、現時点のセキュリティ対策では不安が残ります。個人的にはこれから良い未来が来ることは想像できません。今の状態でユーザー部門や事業部門がセキュリティを十分に設定することは非常に難しいと考えています」(矢野氏)

情報漏えい対策は3つのポイントを再考せよ

矢野氏の危機感は、多くの情報システム部門の担当者が抱く危機感でもある。これまでの情報漏えい対策は、社内ネットワークなどあらかじめ決められた場所で情報を取り扱う。対策の着眼点としても情報の定期的な棚卸しや従業員の監視、PCの操作ログの取得などに限られていた。

しかしテレワーク環境では、さまざまな情報がPCやオンプレミス、クラウドに散在していたり、従業員に対して管理の目が行き届かなくなったり、ログが多くて見きれなかったり(正規ログとの見分けがつかない)するなど新たな課題が生まれている。

矢野氏はこれらの解消に向けて「『どのような情報がどこにあるか』『誰がいつ情報漏えいを引き起こすのか』『どうやってそれを見つけるのか』を再考することが重要です」と話す。

1.どのような情報がどこにあるか

1つ目の「どのような情報がどこにあるか」とは、定常的に情報の種類と場所を把握できるようにすることだ。この際には「役割や責任、実施内容の整理」が重要になる。情報を外部に出していいかどうかという観点で考えると、多くの情報を「重要情報」と見なしてしまいがちだ。しかし矢野氏によれば、セキュリティという観点で、重要情報の分類の粒度をさらに細かくすることがポイントになる。

「情報の種類に応じて、最重要機密や特別な保護が必要な情報、日常的に使う業務情報、公開情報などと整理します。最重要機密は、公開前事業計画やM&A情報、知的財産などです。特別な保護が必要な情報は、個人情報やクレジットカード番号などです。これらは情報を利用する権利が会社にあり、情報が漏えいしたときの責任も会社にあります。また、日常的に使う業務情報とは見積書や発注書、部門計画書などです。情報を利用する権利は事業部門にあり、情報が漏えいしたときの責任も事業部門にあります」(矢野氏)

このように情報の種類を細分化し、レベルに応じてどのように保護するかを具体的に決めていく。最重要機密や特別な保護が必要な情報は、棚卸しや機械的な抽出、フラグの付与などで検出できるようにし、保護技術として認証、権限設定、隔離、データの暗号化などを活用する。日常的に使う業務情報については、情報検出でのフラグ付与や情報保護における認証やファイルの暗号化などをユーザー部門が実施できるようにする。

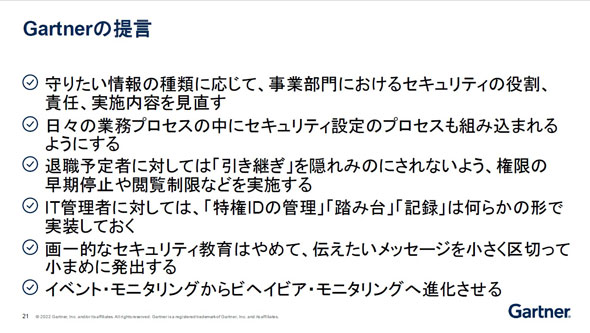

矢野氏は「情報保護を実践するに当たって重要なのは、情報システム部門に任せきりにするのではなく、業務部門やユーザー部門が自分たちの権利で利用する情報は、自分たちで責任を持って守っていくという意識を持つことだ」と指摘する。「こうした地ならしをしなければ、いくらツールをいれても効果は薄くなってしまいます。実際にツールやサービスを利用する際には、日々の業務プロセスの中にセキュリティ設定が組み込まれるようにすることがポイントです」(矢野氏)

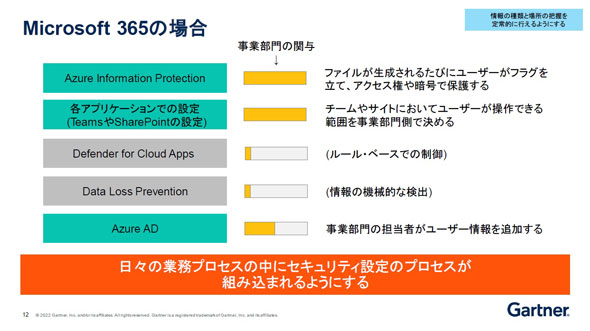

例えば「Microsoft 365」を利用しているのであれば、情報保護機能「Azure Information Protection」でファイルが生成されるたびにユーザーがフラグを立て、アクセス権や暗号で保護する。「Microsoft Teams」や「Microsoft SharePoint」などのアプリケーションでの設定も、ユーザーが操作できる範囲を事業部門側で決めておく。

情報システム部門は「Defender for Cloud Apps」や「Data Loss Prevention」などの機能で、人手を介さずにルールベースでポリシーを制御し、情報の機械的な検出ができるようにする。「Azure AD」などのアカウント管理や権限管理では、事業部門の担当者がユーザー情報を追加するといったように、システムと業務がそれぞれの役割を担うことが重要だ。

2.誰がいつ情報漏えいを引き起こすのか

2つ目の「誰がいつ情報漏えいを引き起こすのか」とは、通常業務以外で従業員情報漏えいを引き起こす可能性があるケースを洗い出すことだ。矢野氏はこの際、従業員を退職予定者とIT管理者、それ以外の一般従業員の3つに分類してセキュリティ対策を講じることを推奨している。

情報漏えいが発生する背景は分類した従業員の間で異なる。退職予定者は会社への反発や転職での価値を高めたいといった「情報を持ち出したい動機」がある。IT管理者はリモートからのアクセス増加や委託先従業員の多様化を受けて、作業内容を目視で確認しにくくなっている。一般従業員はルールを守らない、ルールを知らないなど「セキュリティ意識がバラバラ」だ。こうしたそれぞれの事情を踏まえて対策を講じる必要がある。

「退職予定者に対しては業務の引き継ぎを隠れみのにされないよう、情報閲覧だけを許可したり、権限を早期に停止したりします。IT管理者については特権アクセス管理による対策を、一般従業員に対してはセキュリティアウェアネスの向上を図ります」(矢野氏)

特権アクセスを管理する上では、特権IDの管理や認証情報の保護(パスワードの秘匿、払い出し申請など)、踏み台アクセスの制御、コマンド制御、記録などが可能なPAM(Privileged Access Management)ツールを利用するといい。PAMツールを使っていない場合も「特権IDの管理」「踏み台」「記録」は何らかの手段で実装することが重要だ。

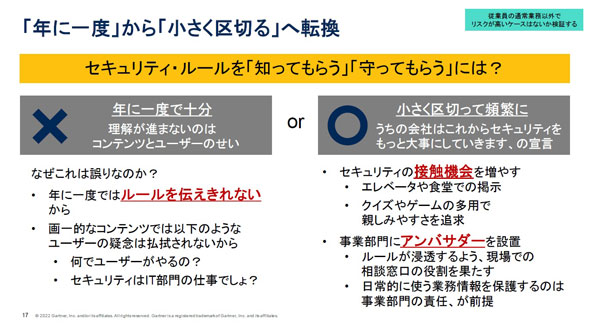

セキュリティアウェアネスプログラムについては、「セキュリティ動向を理解してもらう」のではなく、「セキュリティルールを実行できるようになる」ことを目的に設定し、「年に一度」ではなく「小さく区切って頻繁に」実施することがポイントになる。

「年に一度ではルールを伝え切れません。また、画一的なコンテンツでは『なぜユーザーが実施するのか」といった懸念を払拭(ふっしょく)できないこともあります。そこで小さく区切って頻繁に実施することで『うちの会社はこれからセキュリティを大事にしていく』ことを宣言します。エレベーターや食堂での掲示、クイズやゲームの多様など、セキュリティの接触機会を増やすこと、事業部門にアンバサダーを設置し、ルールの浸透を図っていきます」(矢野氏)

3.どうやってそれを見つけるのか

3つ目の「どうやってそれを見つけるのか」とは、怪しい行動をユーザー単位で早期に検知できるようにすることだ。この際にポイントとなるのがビヘイビア分析だ。これまではPCの操作ログを見ていたが、正規の行動の見極めが難しいなどの課題があった。そこで通常行動からの逸脱を見るビヘイビア分析を利用する。

矢野氏は「ビヘイビア分析は、UEBA(User and Entity Behavior Analytics:ユーザーとエンティティの行動分析)と呼ばれる解析エンジンを活用します。これらはSIEM(Security Information and Event Management)ツールのオプションとして提供されることもあります。いつもの業務パターンと異なるものをピックアップして疑うべきものを見えやすくします。また、モニタリングが従業員のプライバシー侵害に抵触しないことを最優先させ、常に念頭に置くことも重要です」と語る。

矢野氏は最後に「全てを一度に取り組みことは難しいと思います。内部不正対策を進化させながら前へ進むことが重要です。少しずつでいいので、新しい時代に合わせた取り組みを実施してほしいと思います」と述べて講演を締めくくった。

関連記事

宮本武蔵と孫子に学ぶ、セキュリティアプローチの極意

宮本武蔵と孫子に学ぶ、セキュリティアプローチの極意

サイバー攻撃が激しさを増す今、企業には新たなセキュリティアプローチが求められている。ガートナーの礒田氏が目指すべき方向性と今後需要が増すセキュリティトピックを語った。 不正のトライアングルに対処せよ 身内の"情報持ち出し"を疑わない仕組みづくりのポイントは

不正のトライアングルに対処せよ 身内の"情報持ち出し"を疑わない仕組みづくりのポイントは

テレワークシフトが進む一方で、元従業員による情報の持ち出しといった内部不正が深刻な問題になっている。ラックの飯田浩司氏が、内部不正が発生するメカニズムと身内を疑わずに済む仕組みづくりのポイントを語った。 他人ごとではない内部不正の問題 “従業員を守る”システムづくりのポイントは?

他人ごとではない内部不正の問題 “従業員を守る”システムづくりのポイントは?

IPAが「組織における内部不正防止ガイドライン 第5版」を公開しました。内部不正に関する豊富な事例と企業が抑えるべきポイントを紹介します。「ウチの従業員は信頼できる」と考えている経営者こそ目を通すべき資料です。 尼崎市がUSBメモリ紛失事件の報告書を公開 発覚の詳細な経緯が明らかに

尼崎市がUSBメモリ紛失事件の報告書を公開 発覚の詳細な経緯が明らかに

兵庫県尼崎市は2022年6月に発生したUSBメモリの紛失事案について調査報告書を公開した。事案が発生するまでに経緯やフォレンジックの結果などがまとまっている。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 住信SBIネット銀行、勘定系システムのクラウド移行にDatadogを採用

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- 2025年、話題となったセキュリティ事故12社の事例に見る「致命的なミス」とは?

- なぜ、投資対効果が不透明でもAIに投資し続けるのか? 調査が明かす「皮肉な現実」

ガートナーの矢野 薫氏

ガートナーの矢野 薫氏