脆弱性対応と社長命令の板挟み――情シスに明日はくるのか?:「Security Week 2023 春」開催レポート(2/2 ページ)

パッチ適用と社長命令による予定通りのリリース、どちらを取るべきか?

2つ目のシナリオでは、最初のシナリオに続くある会社の風景が映し出された。

この会社では、1つ目のシナリオで発覚した脆弱性を踏まえ、影響を受けるシステムを特定し、できるところから早急にパッチを適用することで対応方針を立てた。しかし一部には、動作確認などの必要があるためすぐには適用が難しいシステムもあった。しかもそのうち1つは、社長の肝いりで進められているプロジェクトを担うもので、明日にリリースを控えている状況だ。社長に相談しても「リリースを遅らせるわけにはいかないので、パッチ適用以外に方法はないか?」と返されてしまった――。

このような場面ではどう動くべきか。ここでも宮内氏は5つの選択肢を用意した。

- A:明日までにパッチ適用を完了させる前提で速やかに対応を始める

- B:関係者に速やかに情報共有し、リリース延期等の対応を検討する

- C:WAFやIPSなどの対応製品で攻撃を防ぐことができるかどうか調べる

- D:影響を受ける機能を除外したリリースが可能か検討する

- E:その他

リアルタイム投票の結果、最も多かったのは「D」で回答者の4分の3がこの段階でのリリースを選択した。次に多かったのはCで、7割程度の回答を集めた。リリース延期などが可能かどうかを検討するというBも半数近くあり、さらに、Aを選択した回答者も4分の1程度あった。

宮内氏は「Dが一番多かったのは個人的には意外でしたが、影響範囲の及ばない機能だけリリースし、後からフルリリースするのはありだと思います」とした。ただ、この場合、機能的にどのような影響が生じるかを関係者に情報共有する必要がある。従ってDを選択するにしても、まずはBの情報共有を実施した上で決めることが重要だとした。

Bの情報共有は非常に重要なポイントだ。何か起きたときには、関係者に対して速やかに情報共有し、連携して意思決定していくことになる。「ただし、何か起きた時に駆け込んだところで、話がうまくいくかというと、なかなかそうはならないケースもあります。緊急時に速やかに対応を始めるには、平時からそういった土壌、関係性を作っておくことが非常に重要です」(宮内氏)。

シナリオから導き出された脆弱性管理のポイントとは

宮内氏は2つ目のシナリオを踏まえて脆弱性対応におけるポイントを説明した。

脆弱性対応には、パッチやセキュリティ修正プログラムを適用したりプログラムのソースコードを修正したりして脆弱性を解消する「恒久対応」と、先ほどの選択肢のCに当たる、セキュリティ機器などで脆弱性を突く攻撃をブロックする「暫定対応」の2つがある。

暫定対応はもちろん重要だが、サイバー攻撃の動向に応じてアップデートする必要があり、最終的には恒久対応を目指すべきだ。だが今回の動画で示した通り、全てのケースで恒久対応がすぐに実行できるわけではない。従って「こういった2つの選択肢を用意しながら、恒久対応を目指しつつ、暫定対応でできることはないのかを考えていくことが、何かあったときの脆弱性対応の流れではないかと思います」と宮内氏は説明した。

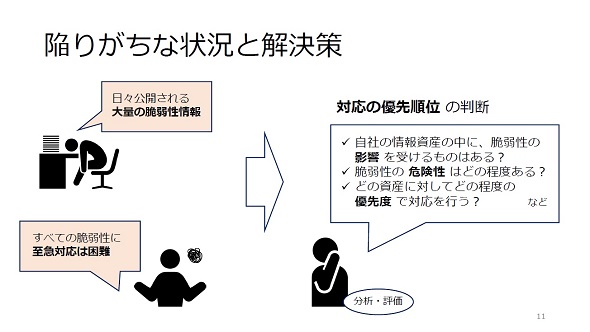

この際に重要なポイントとなるのが、どのように「優先順位」を付けるかだ。今や、連日数十件というレベルで大量の脆弱性が公開されている。対応に当たるコストやリソースを考えると、その全てに対し、速やかにパッチを当てて恒久対応できるかどうかは疑問が残る。そのため「その脆弱性は危険度はどの程度なのか」「自社の資産にどのような影響を与えるのか」といった事柄を考慮しながら、影響が大きい脆弱性から優先的に対応することになる。

宮内氏は優先順位を決定する材料の一つとして、脆弱性の深刻度を表す共通の評価指標である共通脆弱性評価システム(CVSS)を挙げた。この数値を見ることで「どのくらい重大な脆弱性なのか」を大まかに把握できる。

ただしCVSSには3つの評価基準がある。よく使われているのが、8つのパラメータからなる「基本評価基準」だが、他にも脆弱性情報がどれぐらい信頼できるものか、対策の有無や攻撃を受ける可能性に基づく「現状評価基準」と、対象システムのセキュリティ要求レベルや緩和策が取れるかどうかといった事柄を踏まえた「環境評価基準」があり、こうした情報も参照しながら、さまざまな角度から総合的に評価することが重要だとした。

もう一つのポイントはPoC(概念実証)だ。脆弱性の中には、まだ研究段階にすぎないものもあれば、すでに悪用が始まっているものある。PoCが公開されると、本来の意図は脆弱性の有無を検証するための善意であっても、攻撃プログラムに転用され、実際に攻撃が始まってしまうケースもあるため、PoC公開の有無についても注意深く見ることが重要だ。

「状況は時々刻々変わっていきますが、その状況を見ながら、どう対応していくか、それに応じて優先度を変えていくのが重要です」(宮内氏)

宮内氏はもう一つ留意すべきポイントとして、ソフトウェア部品の管理と評価に触れた。今や、われわれが利用するソフトウェアやハードウェアは、複数のソフトウェア部品やハードウェア部品から構成されている。このため「あるソフトウェアで脆弱性の有無を判断するには、最終的な製品だけではなく、それを構成する部品についても判断しなければなりません」。それを管理するための手段が最近注目されている「SBOM」(Software Bill of Materials)であり、ソフトウェアサプライチェーンの文脈からも注目されているとした。

日頃からの脆弱性管理と関係者との関係構築がポイントに

最後の動画は、某社システム部ではさまざまな議論を交わしたものの、社長からは「セキュリティをしっかりした上で、明日リリースせよ」と命じられ、最後に頼みとなるのは現場の火事場の底力か、あるいは皆で神頼みか――という場面で終わってしまった。

宮内氏は「果たしてシステム部に明日は訪れるのか」と述べ、あらためて一人一人の頭で、こうした場面のどこに問題があり、どうすべきかを考えてほしいと呼びかけた。それこそが自分たちの環境での再発防止策や次の改善につながるはずだという。

最後に宮内氏はあらためて2つのポイントを挙げた。

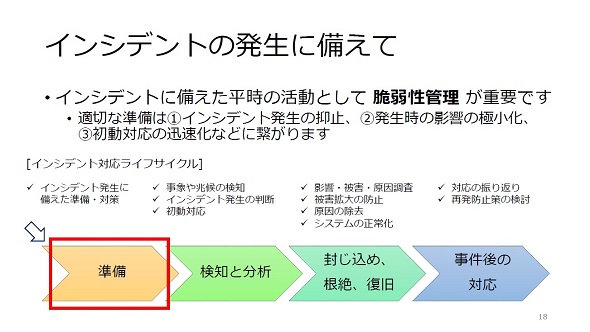

1つ目のポイントは、平時から脆弱性管理に取り組んでいくことの重要性だ。資産の把握と、普段からの情報を通じた脆弱性の検出、優先順位を付けた上での対応という3つのステップで管理を進めることで、インシデント発生を抑止したり、仮に発生しても影響を極小化したり、初動対応を迅速化したりできる。

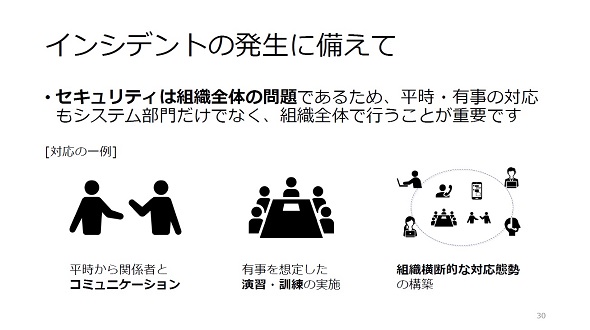

2つ目のポイントは、「セキュリティは組織全体の問題である」という認識を持つことだ。今回の動画を通して示された通り、脆弱性対応はシステム部だけで解決できる問題ではなく、事業部門や経営層にも影響してくる。「放っておくとどんどん悪化していくのがサイバーインシデントです。何かあったときにはできるだけ早く関係者を巻き込むことが重要ですし、そのためにも平時からコミュニケーションを取っていくことが重要でしょう」と宮内氏は述べた。

同氏は、今回紹介した動画を見ての「頭の体操」を通してさまざまな気付きを得るためにも、機会を捉えて積極的にこうした机上演習に参加してほしいと呼びかけ、講演を終えた。

関連記事

サイバー攻撃者視点で“攻めにくいシステム”とは――上野 宣氏が語る

サイバー攻撃者視点で“攻めにくいシステム”とは――上野 宣氏が語る

境界型セキュリティの限界が唱えられて久しい中、企業が目指すべき対策とは何か。現役のペネトレーションテスターである上野 宣氏が、サイバー攻撃者の視点で有効なセキュリティ対策を語った。 サイバー攻撃者との交渉もやむなし? ラック西本社長が語るランサムウェア事前・事後対策

サイバー攻撃者との交渉もやむなし? ラック西本社長が語るランサムウェア事前・事後対策

ランサムウェアをいつかは遭遇する“災害”だ。そのために私たちは事前に何を考慮して、どのような対策を講じればいいのか。ラックの代表取締役社長である西本逸郎氏が事前対策から被害後の事後対策までを語った。 詐欺師らはいかにしてクレジットカード情報を窃取し、現金化するのか?

詐欺師らはいかにしてクレジットカード情報を窃取し、現金化するのか?

中国のフィッシング詐欺グループは、一体どのようにして検出を回避し、盗んだクレジットカード情報を現金化するのか。リサーチャーのストロベリー・ドーナツ氏がその非常に巧妙な手口を赤裸々に語った。 中小企業を強力に後押し IPA提供のサイバーセキュリティ対策ツール・制度とは?

中小企業を強力に後押し IPA提供のサイバーセキュリティ対策ツール・制度とは?

昨今のサプライチェーン攻撃の流行によって、中小企業にとってランサムウェアなどへのサイバーセキュリティ対策が急務になっている。だが予算やリソースの兼ね合いから対処が困難な中小企業も多いはずだ。こうした企業を支援するためにIPAがさまざまな資料や制度を提供しているのを知っているだろうか。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 住信SBIネット銀行、勘定系システムのクラウド移行にDatadogを採用

- 2025年、話題となったセキュリティ事故12社の事例に見る「致命的なミス」とは?

- 3800超のWordPressサイトを改ざん 大規模マルウェア配布基盤が82カ国で暗躍

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る