「.zip」ドメインの悪用サンプルをセキュリティ研究者が公開 WinRARを模倣

Googleが新しく登録を開始した「.zip」ドメインが詐欺の対象になり得るとセキュリティ研究者が警告している。ある研究者はこのドメインを悪用する例としてWinRARを模したWebページを作成して情報とともに公開した。

この記事は会員限定です。会員登録すると全てご覧いただけます。

Googleは2023年5月、「.dad」「.phd」「.prof」「.esq」「.foo」「.zip」「.mov」「.nexus」と新たに8つのジェネリックトップレベルドメイン(以下、gTLD)を導入した。特に追加ドメインの中でも「.zip」が問題視されており、ファイル拡張子と同じ名前のドメインを悪用した詐欺が懸念されている。

セキュリティ研究者のmr.d0xは2023年5月22日(現地時間)、「WinRAR」を模倣したWebページを作成して実際に詐欺に悪用可能であることを指摘した。作成されたHTMLなどはGitHub.comに公開されている。

WinRARを模倣する「.zip」ドメインの具体的悪用例

セキュリティ研究者のmr.d0xは、「.zip」ドメインを悪用したサンプルをGitHub.comに公開した。

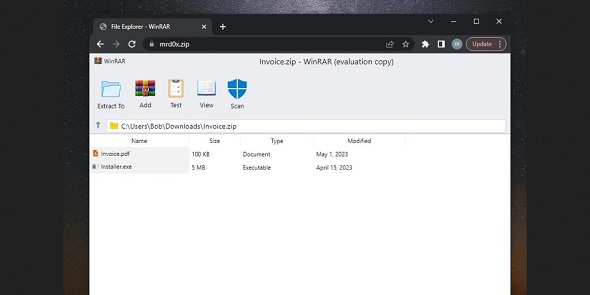

mr.d0xは.zipの悪用が可能であることを示すために、Webページを作成した。これを開くとWinRARを模倣した画面に遷移し、アーカイブの中にはPDFファイルがあるかのように表示される。開こうとしてクリックすると実行ファイルがダウンロードされる。

このWebページを悪用するユースケースは幾つか考えられる。mr.d0xは攻撃ベクトルとしてファイルエクスプローラの検索フィールドを使う方法を取り上げている。

まず標的にフィッシングメールを送信する。フィッシングメールには、請求書を探す方法としてファイルエクスプローラで「◯◯.zip」というファイルを検索して欲しいという説明が掲載されている。ユーザーがファイルエクスプローラでこれを検索した場合、ファイルエクスプローラはそのファイルを探しにいくが見つからなかった場合には該当するドメインをWebブラウザで開こうとする。

Webブラウザで開いた先は、サイバー攻撃者が用意したWinRARを模倣したWebページになっており、そのページを本物のWinRARだと勘違いしたユーザーが実行ファイルをダウンロードする可能性がある。この方法はファイルエクスプローラを操作させてそこから表示されるWebブラウザであるため、ユーザーが無条件に信頼してしまう可能性がある。

「.zip」ドメインの悪用に関してはすでに既存の拡張子と同じドメインが存在するという状況を取り上げてそれほど深刻な問題ではないと指摘する声がある一方、今回取り上げたようにサイバーセキュリティのリスクになるという向きも存在している。すでに.zipがフィッシング詐欺に悪用されていることも確認されていることから、基本的に.zipを使う場合にはこれまで同様に注意していくことが望まれている。

関連記事

「.zip」と「.mov」が新ドメインに 専門家が懸念するセキュリティリスクとは?

「.zip」と「.mov」が新ドメインに 専門家が懸念するセキュリティリスクとは?

Googleは2023年5月に新たにジェネリックトップレベルドメインを導入した。これに対してセキュリティ研究者が特に「.zip」と「.mov」に懸念を表明している。しかし、一部の専門家はその見解には否定的だ。まずどういった点が問題視されているのかを把握しておきたい。 新ドメイン「.zip」でフィッシングへの悪用が確認 研究者らの懸念が現実に

新ドメイン「.zip」でフィッシングへの悪用が確認 研究者らの懸念が現実に

NetcraftはGoogleの新ドメイン「.zip」がフィッシング詐欺に悪用されたことを確認したと報じた。今後同様の傾向が続く可能性がある。 Windows 10とWindows 11でファイル操作が断続的に失敗する問題が発生

Windows 10とWindows 11でファイル操作が断続的に失敗する問題が発生

Microsoftは一部の32bitアプリケーションでファイルの保存やコピーなどの操作が断続的に失敗する問題があると発表した。同社は現在解決策に取り組んでいるが、まだ修正プログラムは提供されていない。 GitLabに「CVSS10.0」の脆弱性 直ちにアップデートを

GitLabに「CVSS10.0」の脆弱性 直ちにアップデートを

GitLabのミュニティーエディションとエンタープライズエディションに「緊急」(Critical)の脆弱性が見つかった。CVSSv3.1のスコア値が「10.0」と最高値が付いているため迅速にアップデートを適用してほしい。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- VS Code拡張機能4件に重大な脆弱性 累計ダウンロード数は1.2億

- 富士通、開発の全工程をAIで自動化し「生産性100倍」 自社LLMのTakaneを活用

- なぜ予算を掛けてもセキュリティは強化できない? 調査で分かった3つの理由

- Chromiumにゼロデイ脆弱性 悪用コードが流通済みのため急ぎ対処を

- ドローンいらず? 飛行動画作成できる「Google Earth Studio」登場

- 悪いのは本当にVPN? 日本医科大武蔵小杉病院のランサムウェア事件をダークWebから解明

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- 関西電力が「AIファースト企業」化に本気 脱JTCを図る背景と全従業員“AI武装化”の全貌

- 富士通、ソブリンAIサーバを国内製造開始 自社開発プロセッサー搭載版も

- 日本IBMのAI戦略“3つの柱” 「制御できるAI」でレガシー資産をモダナイズ