「EPSS」は脆弱性管理の新常識になるか? データで判明したその“効能”

フォーティネットジャパンは調査レポートを基に、ランサムウェア攻撃の最新動向と脆弱性対策における新たな判断材料となり得る「EPSS」について解説した。

この記事は会員限定です。会員登録すると全てご覧いただけます。

フォーティネットジャパンは2023年10月12日、脅威インテリジェンスを提供するフォーティネットのリサーチ部門「FortiGuard Labs」がまとめたレポートを解説する「FortiGuard Labsの見た2023年上半期の脅威動向と今後の展開」を解説する記者発表を実施した。

同発表会は、フォーティネットジャパンが定期的に公開している「グローバル脅威レポート2023年上半期版」を基に、グローバルおよび日本でのサイバー攻撃の実態と、2023年上半期のハイライトを紹介するものだ。

レポートから発覚したランサムウェア攻撃の新傾向

フォーティネットジャパンの寺下健一氏(FortiGuard Labs チーフセキュリティストラテジスト)は、グローバル脅威レポート2023年上半期版のハイライトとして6つのポイントを挙げ、この中から特にランサムウェアと脆弱(ぜいじゃく)性についてピックアップした。

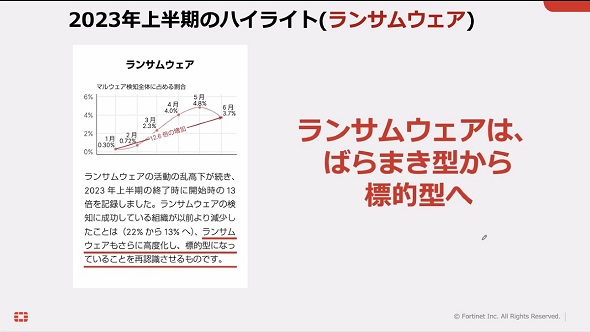

FortiGuard Labsが全世界に設置された数百から数千万台のFortinet製品をセンサーとし、マルウェア検知全体に占めるランサムウェアの割合を算出した結果、2023年1〜6月までの間に12.6倍の増加が見られた。直近の5〜6月は若干の減少傾向にあるが、寺下氏はこれについて「より身代金を支払う組織を見極めた“標的型”に推移している」と話す。

その他、盗み出した情報をダークWebなどで暴露する、必ずしも暗号化を伴わないランサムウェア攻撃も増加している。グローバルの暴露件数における日本の割合は必ずしも多くなく、全体の1%以下ではあるが、寺下氏は「海外では100倍以上のケースが暴露され、実被害が出ていることを鑑みると国内でもランサムウェア攻撃における潜在的なリスクは大きく、今後も引き続き警戒が必要だ」と指摘する。

新たな指標「EPSS」を脆弱性対策の判断材料に追加しよう

寺下氏は続いて、レポートから明らかになった脆弱性悪用の実態について解説した。脆弱性管理は組織にとって依然として大きな課題であり、全ての脆弱性にセキュリティパッチを適用することが難しいため、どう優先順位を付けていくかが重要になっている。

ただ、実際に悪用された脆弱性は全体のうちほんの一部だ。FortinetのEDR(Endpoint Detection and Response)製品が2023年上半期に観測したところによると、共通脆弱性識別子(CVE)が付与された脆弱性のうち、サイバー攻撃に悪用されたものは8.3%であり、過去半年間では0.6%減少しているという。脆弱性は日々大量に発見され報告されているが、実際に観測されたもの、そして悪用されたものは全体から見ると少ないことが分かる。

だが、開示される脆弱性の数は年々増え続けている。「MITRE ATT&CK」(ATT&CK)から報告されているCVEの数、つまり発見され報告された脆弱性は増加の一途をたどっている。「持続可能な脆弱性管理のため、現状把握とトリアージが重要になる」(寺下氏)

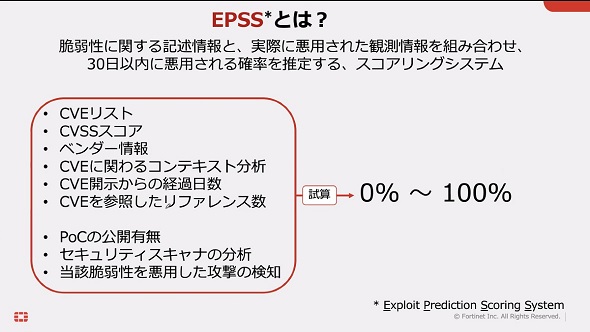

そしてこれを実現するセキュリティ指標として最近注目されているのが「EPSS」(Exploit Prediction Scoring System)だ。EPSSはグローバルなセキュリティフォーラム「FIRST」(Forum of Incident Response and Security Teams)で開発された仕組みで、CVSSやCVE、ベンダー情報、PoCの有無など複数の指標を基に、30日以内に該当脆弱性が悪用される確率を「EPSS Probability」として、1〜100の間で算出する。この算出にはML(機械学習)が利用されている。

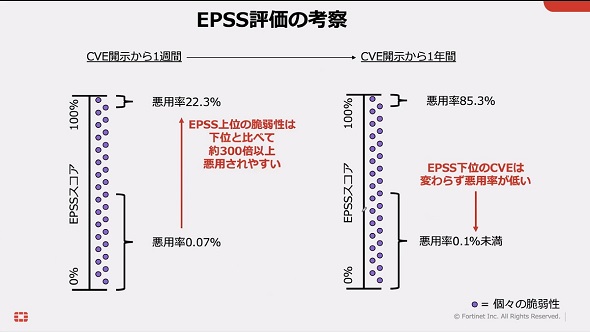

今回のレポートでは、過去6年間に公開された約1万件の脆弱性を基に、EPSSスコアが上位1%の脆弱性群と下位50%の脆弱性群において、CVE開示から1週間後を分析した。その結果、上位1%の脆弱性は下位50%の脆弱性に比べて、約300倍悪用されやすいという結果が出た。

寺下氏はこれに加えて注目するポイントとして「下位50%の脆弱性は、CVEが公開された1年後に引き続き悪用される率が低くなっている。そのため、この下位に属する脆弱性については、優先度を下げて対応することに一つの合理性があるのではないか」とトリアージの側面からEPSSの評価・分析の方法を推奨する。

「CVSSは最大10.0のスコアが付けられるが、これだけで優先順位付けをしていいのかどうか悩む組織に対し、EPSSはより悪用される可能性があるといった、新たな判断材料を加える。このスコアリングによって合理的な優先順位付けができるのではないかという提案と、実効性がどの程度あるかという結果をレポートで解説している」(寺下氏)

過去5年間を振り返り導き出した3つの予測

フォーティネットジャパンのレポートでは、過去5年間の脅威トレンドを振り返り、さまざまな統計数値から3つのポイントを導き出した。

- サイバー攻撃者の手法が非常に多様化している: サイバー攻撃者の開発能力が向上しているだけでなくサイバー犯罪の集団や個人の数が増えたことが背景にある

- 攻撃対象が限定的になっている: 組織当たりのエクスプロイト検知数や攻撃を経験した組織の割合が“減少”しており、ランサムウェアをはじめとするサイバー攻撃がばらまき型から、身代金を得られる可能性が高いターゲットに絞った標的型に移行しつつある

- 侵害は長期化して検出に時間がかかっている: botネットが組織の中に長期的に入り込んで、そこで得られた情報や権限を元に攻撃する。しかし検出されるまでの期間が長期化しており、攻撃側、防御側のバランスにズレが発生している

グローバル脅威レポート2023年上半期版の日本語版はこちらのWebサイトからダウンロードできる。

関連記事

見るべきは「CVSSスコア」“だけ”でいいのか? 脆弱性管理に役立つ指標をまとめてみた

見るべきは「CVSSスコア」“だけ”でいいのか? 脆弱性管理に役立つ指標をまとめてみた

脆弱性管理は単純なようで非常に難しい課題です。これを手助けする指標としては皆さんもご存じのCVSSがありますが、この指標だけを頼りにするのはおすすめしません。 脆弱性対応の“解像度”を高めよ アップデートだけでは全然足りない理由

脆弱性対応の“解像度”を高めよ アップデートだけでは全然足りない理由

「脆弱性対応=セキュリティアップデートを適用するだけ」という理解は少し解像度が低過ぎるかもしれない。岡田 良太郎氏がそもそも脆弱性対応とは何をどうすることなのか、近年注目のキーワード「SBOM」の意義とは何かなどを語った。 サイバー攻撃者視点で“攻めにくいシステム”とは――上野 宣氏が語る

サイバー攻撃者視点で“攻めにくいシステム”とは――上野 宣氏が語る

境界型セキュリティの限界が唱えられて久しい中、企業が目指すべき対策とは何か。現役のペネトレーションテスターである上野 宣氏が、サイバー攻撃者の視点で有効なセキュリティ対策を語った。 「やらないよりマシ」 徳丸氏が語る“セキュリティチェックシートの問題点”

「やらないよりマシ」 徳丸氏が語る“セキュリティチェックシートの問題点”

サイバー攻撃の激化によって企業規模を問わずサプライチェーンリスクが生まれている。発注側と受注側それぞれでこれに向けた効果的な防御策とは何か。徳丸 浩氏がサプライチェーンリスクとセキュリティチェックシート問題について切り込んだ。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- VS Code拡張機能4件に重大な脆弱性 累計ダウンロード数は1.2億

- なぜ予算を掛けてもセキュリティは強化できない? 調査で分かった3つの理由

- 富士通、開発の全工程をAIで自動化し「生産性100倍」 自社LLMのTakaneを活用

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- ドローンいらず? 飛行動画作成できる「Google Earth Studio」登場

- 悪いのは本当にVPN? 日本医科大武蔵小杉病院のランサムウェア事件をダークWebから解明

- Chromiumにゼロデイ脆弱性 悪用コードが流通済みのため急ぎ対処を

- SMBC日興証券が「パスキー」で口座乗っ取り対策 約5カ月で実現したのはなぜ?

- 富士通、ソブリンAIサーバを国内製造開始 自社開発プロセッサー搭載版も

- 日本IBMのAI戦略“3つの柱” 「制御できるAI」でレガシー資産をモダナイズ

フォーティネットジャパンの寺下健一氏(FortiGuard Labs チーフセキュリティストラテジスト)

フォーティネットジャパンの寺下健一氏(FortiGuard Labs チーフセキュリティストラテジスト)