「ランサムウェアにデータを盗まれた!」ときに考えるべき最大の問題:データ保護から始める最終防壁構築

ランサムウェア攻撃では、データを暗号化して恐喝する手法に加えて、データを窃取して「公開するぞ」と恐喝する手法も増えてきました。そこで今回はデータ窃取に目を向けて、ランサム被害の現場で起きた“怖い話”を紹介しましょう。

この記事は会員限定です。会員登録すると全てご覧いただけます。

ランサムウェア対策におけるデータ保護の重要性を掘り下げる本連載。これまで2回にわたって、ランサムウェアによるデータ暗号化攻撃に関する“怖い話”を紹介しました。暗号化されたデータを自力で復旧しようとしても「バックアップデータが使えない」(第2回)、そして「バックアップデータはあるのにすぐにリストアできない」(第3回)というお話です。

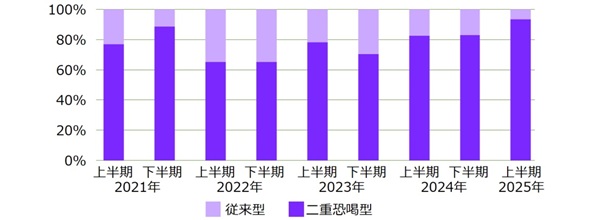

ところで昨今のランサムウェア攻撃は、恐喝の仕方も多様化しています。従来の恐喝はランサムウェアによってデータを暗号化して使えない状態にした上で、復号するための「鍵」と引き換えに対価を要求するというものです。昨今ではデータの暗号化に加えて、データを窃取して「対価を支払わなければデータを公開する」と恐喝するものも増えてきました。これを二重恐喝と呼びます。この他、昨今ではデータをあえて暗号化せず、窃取だけして恐喝する事例も出てきています。

あえて暗号化せず窃取だけするのには、幾つかの理由があるとも言われています。「暗号化したところでバックアップから自力復旧されてしまうのであれば最初から暗号化はしない」「暗号化をすると脅迫する前に利用者が『ファイルが開けない』と気づいてしまう恐れがあるので、バレないようにするため暗号化はしない」といった理由です(※注1)。

(※注1)なお、「犯行の足跡を残さないように、暗号化のためのランサムウェアは利用せず、OSの標準ツールを利用してデータ窃取だけをする」という手法も登場しており、このようなものは「ノーウェアランサム」とも呼ばれますが、ここでは説明を簡単にするためにまとめて「ランサムウェアによる攻撃」として扱います。

今回は、ランサムウェアによるデータ窃取に関して、公開されている報告書や筆者が被害企業団体の方々から聞いた“怖い話”を紹介します。

ランサムウェア被害企業に聞いた「データを窃取されたときの一番の問題点」

ここでまず、「データを窃取される」(ひそかに盗み取られる)ことについて、物理的な財物の窃取との違いを考えてみましょう。一見当たり前のようで、意外と見落としがちなことがあります。それは「データ窃取は気付きにくい」ということです。

例えば財布の中からお金が抜き取られたとしましょう。窃取されたかもしれないと気が付くのは(監視カメラ映像の定期確認や自動警備装置の通報などは別として)財布の中からお金を取り出そうとして、「お金がなくなっている!」(本来そこにあるべきものがない)と気付いたときではないでしょうか。

一方でデータが窃取された場合、そのようにして気が付けません。なぜならデータは犯人によってネットワーク越しにコピーして持ち出され、元の場所にはそのまま残っているからです。

このようなことから、何も対策をしないままではデータ窃取は気付きにくく、何らかの理由によって気が付いたときには既に手遅れだった、となりがちです。そして犯人から「お前の大切なデータを盗んだ、公開されたくなければ対価を払え」と恐喝されてから、さらに困ったことになるのです。

データ窃取の恐ろしさは恐喝されて初めて気が付く

犯人が「お前の大切なデータを盗んだ、公開されたくなければ対価を払え」と恐喝するとき、それが単なる「はったり」(ブラフ)ではないことを証明するため、犯人は窃取したデータの一部を被害者に送りつけたり、インターネットで公開したりすることがあります。そして「俺達はもっとたくさんのデータを持っているぞ」と被害者を不安にさせるのです。

そこで被害者はランサムウェアの被害を警察や個人情報保護委員会(個人情報が漏えいした場合)に通報・相談したり、株主や顧客に謝罪したりすることになりますが、その準備の段階で初めて、深刻な問題に直面します。それは「何が窃取されたのか、何が窃取されていないのか分からない」という問題です。

被害者が普段からファイルサーバへのアクセスログを取っていれば、恐喝されてからでもアクセスログを確認すれば、犯人は一体いつ、どのデータを窃取した恐れがあるのか、あるいはどのデータは窃取されていないか、その範囲を絞り込み、問題を切り分けて対処できるでしょう。しかしアクセスログを取得していなければそのような対処はできません。被害者は一体何が窃取されたのか分からないという不安の中で、最悪の事態を想定しながら手を打たなければならないという、つらい状況になってしまうのです。

筆者がこれまで被害企業団体の方々からお聞きした中では、部門で勝手に立てたファイルサーバがランサムウェア攻撃の標的になり、こういったファイルサーバではログが十分に取られておらず漏えいしたデータを特定できなかった、という事例を何度も耳にしました。

「ログさえ取っておけばよい」というものでもない

それではログは取って残しておけばよいだけなのかというと、ここも見落としがちな点があります。

一般的にログは、システム障害が発生した場合の原因調査と対処のためや、セキュリティ監査のために残しておくものですが、当然ながら「いざ」というときにすぐに取り出して使えるものでなければなりません。

特にランサムウェア攻撃の標的にされた場合、一度問題に対処できたとしても、再度攻撃の標的にされる傾向があるとされています(特に身代金を支払った場合)。そのため被害にあったときには単純に復旧するだけでなく再発防止策を織り込むことが大切で、そのためにはログが重要な「手掛かり」になるのです。

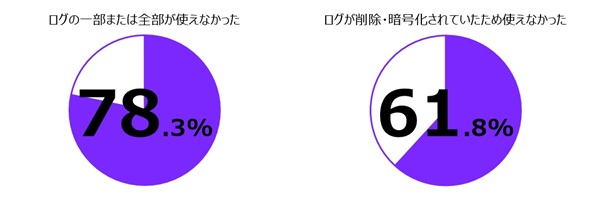

しかし犯人は被害者や警察等による調査や再発防止策の検討を妨害するため、意図的にログを消したり暗号化したりする傾向にあります。

このためログは、従来通りのやり方で取って残しておけばいいものではなく、ランサムウェア攻撃からログをどう守るかも重要なポイントになってきます。これは第2回や第3回とも関連するテーマです。

今回のまとめ 「何をされたのか分かるようになっていますか?」

今回のお話から「データ窃取の対策として、ログを取っておくことが重要だ」ということが分かったかと思います。筆者がこれまでさまざまな企業団体の方々とお話したなかでは、残念ながら「攻撃自体を防ぐ」ために壁を厚く高くすることに目がゆきがちで、いざデータを窃取されたことに気付いた後に何がおきるのか、そのために普段からどう備えておくのかという点は見落としがちです。

次回からは、これまで紹介した3つの“怖い話”をふまえながら、どのような対策が必要なのか解説していきます。

筆者紹介:小原 誠(ネットアップ合同会社 コンサルティング ソリューションアーキテクト)

国内メーカーにおけるストレージ要素技術の研究開発に始まり、外資系コンサルティングファームにおけるITインフラ戦略立案からトランスフォーメーション(要件定義、設計構築、運用改善、PMOなど)まで、計20年以上従事。NetAppではソリューションアーキテクトとして、特にCloudOps、FinOps、Cyber Resilience領域を中心にソリューション開発やマーケティング活動、導入支援などに従事。Linux Foundation Japan エバンジェリスト、FinOps認定プラクティショナー(FOCP)。翻訳書に『クラウド FinOps 第2版』(オライリー・ジャパン)。国立大学法人山口大学 客員准教授。

関連記事

Windows/macOSユーザーはむしろ無償の標準アンチウイルス機能で十分なワケ

Windows/macOSユーザーはむしろ無償の標準アンチウイルス機能で十分なワケ

英国立サイバーセキュリティセンター(NCSC)は公表したガイダンスの中で、AppleおよびMicrosoftのPC利用者に対し、無償で利用できる標準アンチウイルス機能の有効化を強く促した。その理由とは。 Microsoft、WindowsからWMICを完全削除 今後利用者がすべきこと

Microsoft、WindowsからWMICを完全削除 今後利用者がすべきこと

MicrosoftはWindows 11「25H2」でWMICを削除すると発表した。25H2にアップグレードするとWMICは削除され、以降のリリースでは標準で利用できなくなる。WMI自体は存続し、管理機能は維持される。今後利用者がすべきこととは。 そのプロンプト、実は偏見まみれ? 思考のクセから生まれる脆弱性を回避せよ

そのプロンプト、実は偏見まみれ? 思考のクセから生まれる脆弱性を回避せよ

生成AIは非常に有用なツールである一方、入力したプロンプトによっては自身の偏見を色濃く反映した“都合のいい結果”を返します。ではこれを回避するにはどうすればいいのでしょうか。認知バイアスを回避するプロンプト術を伝授します。 なぜ米国企業はセキュリティ人材が豊富なのか? 構造的課題から見る日本との差

なぜ米国企業はセキュリティ人材が豊富なのか? 構造的課題から見る日本との差

日本企業で深刻化するセキュリティ人材不足。現場では人が足りないまま業務が増え続け、限界を感じている担当者も多い。一方で米国企業では人材確保やCISOの存在が当たり前となり、組織としての強さを発揮している。この差はどこにあるのか。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 住信SBIネット銀行、勘定系システムのクラウド移行にDatadogを採用

- 2025年、話題となったセキュリティ事故12社の事例に見る「致命的なミス」とは?

- 3800超のWordPressサイトを改ざん 大規模マルウェア配布基盤が82カ国で暗躍

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る