800のポリシーは本当に必要か? メルカリとOktaが出した“シンプル最強”の答え

複雑化し続けたアクセス制御が、逆にセキュリティの抜け穴を広げてしまう──そんな“ポリシー過多”の問題に、メルカリは真正面からメスを入れた。同社は800近い認証ポリシーをわずか6種類へと大胆に整理した。その事例を紹介しよう。

この記事は会員限定です。会員登録すると全てご覧いただけます。

Okta Japanは2025年11月14日、グローバルカンファレンス「Oktane」の日本版イベント「Oktane on the Road」を開催した。ここでは、AIがもたらすビジネスと人々のつながりの根本的な変革期において、いかにアイデンティティーを核にしてセキュリティを確保するかが主要なテーマとなった。

このレポートでは、Okta Japanの渡邉崇氏と高橋卓也氏による基調講演「Oktaは、AIを安全に使えるようにする - Okta secures AI」と、メルカリの春木博行氏による「『認証』をセキュリティの要に:メルカリが実践するゼロトラストのためのポリシー改革」という2つのセッションを紹介する。

AIエージェント起因のインシデントがいよいよ現実味を帯びてきた

Okta Japanの渡邉崇氏は、AIを「インターネットの登場以降、最大のプラットフォームの転換」と位置付けた。経営者は市場での競争力を維持するため、AIエージェントなどのAIの導入をいち早く現場に求めているが、そのスピード重視の取り組みが、セキュリティの準備状況を上回ってしまい、イノベーションと安全確保のバランスを取ることが非常に難しいというジレンマを生んでいるという。

「AIエージェントは質問を投げて答えを得る従来の生成AIとは異なり、目標を理解し、必要なサブタスクを設定し、外部ツールやデータにアクセスして長時間にわたり処理を進め続ける新しい形態のアイデンティティーだ」と渡邉氏は定義した。

直近のデータでは、AIエージェントが自律的に行動できる能力は7カ月ごとに倍増している。その結果、システムやデータへのアクセスの必要性が高まると、IDのセキュリティが不十分であればAIのセキュリティ全体が崩壊してしまう。

渡邉氏は、AIエージェントの台頭は「いつか来る未来」ではなく「今起きている」問題であるとし、複数のセキュリティインシデントの事例を紹介した。

例えば、2025年8月上旬に発生した、マーケティング自動化SaaS製品を標的とした大規模情報漏えい事件は、AIエージェントに適切なセキュリティが実装されていない場合に継続して発生し得るものだった。また、ある外食チェーンの採用プロセスを自動化したAIエージェントではパスワードが非常に単純であるという指摘があり、データ漏えいのリスクがあるとされた。

さらに、英国で実施されたレッドチーム演習では、AIエージェントへの攻撃成功率がほぼ100%に達し、共通して「実装が安全ではない」「過剰な権限が与えられている」という問題が指摘された。調査によれば、組織の63%がAIのガバナンスポリシーを策定していないという現実があるとも渡邉氏は述べた。

こうしたリスクに対して、Oktaは2022年に「Okta Secure Identity Commitment」(OSIC)の理念を掲げた。この理念を実行すべく、Oktaは過去2年間で合計200万時間以上を投じており、渡邉氏は「セキュリティに注力することは、イノベーションを進める上での基本になる」と確信していると述べた。

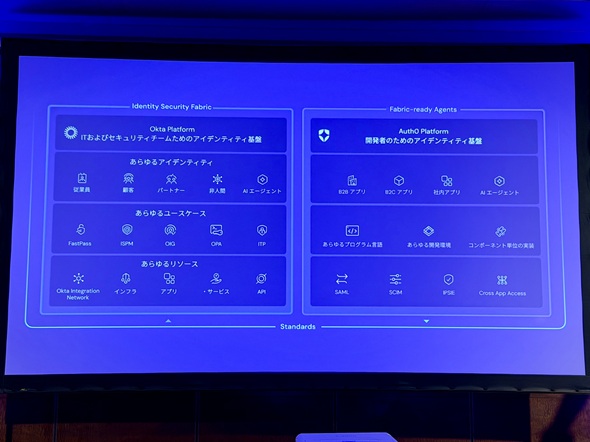

これに加えてOktaはAI時代のセキュリティ戦略のコアとして「Identity Security Fabric」を提唱している。Identity Security Fabricは従業員や顧客、パートナー、外注先、AIエージェントなどのノンヒューマンアイデンティティーを含むあらゆるアイデンティティーを、包括的かつ漏れなくカバーする統合的なアプローチだ。タイプやガバナンス、特権アクセス管理、脅威対策などのあらゆるユースケース、そしてインフラ、アプリケーション、サービス、APIなどあらゆるリソースにおけるアイデンティティーを網羅する。

続いて登壇したOkta Japanの高橋卓也氏がOktaのアプローチの独自性を説明した。AIエージェントの保護に向け、専用のソリューションを別途作るのではなく、Oktaは既存のポリシーの延長線上で包括的に管理できるようにすることを目指すという。

高橋氏は「AIエージェントはユーザーの権限に基づきシステムにアクセスして処理を実行する。そのためAI戦略自体、実はアイデンティティーを十分に管理しなければ成功しない。その根幹を成す機能こそがIdentity Security Fabricだ」と述べた。

Identity Security Fabricをより強固にする要素として、「標準準拠」が重要視されている。インターネットがTCP/IPやHTTPSといった標準プロトコルによって実現したように、AIエージェントのセキュリティにも共通言語となるプロトコルが必要であり、標準化されないままでは社内の実装が乱立し、可視性が失われてしまう。

Oktaはこれまでもプロトコルの標準化に携わってきており、その一環として2025年6月には新たなオープンプロトコル「Cross App Access」(XAA)を発表した。

XAAは多くのベンダーからの支持を集めており、AIエージェントがユーザー権限を承認し、アプリケーション連携を安全に実施するための仕組みを提供する。さらに、OktaはOpen ID Foundationなどと連携し、アイデンティティーをセキュリティ標準である「IPSIE」(Interoperability Profiling for Secure Identity in the Enterprise)を公開し、業界全体のセキュリティ水準の向上に努めている。

これらの標準に準拠したAIエージェントを開発するため重要な役割を果たすのがIDaaS(Identity as a Service)プラットフォーム「Auth0」だ。Auth0を使えば、開発者が標準化されたプロトコルに準拠したアプリケーションを簡単に開発できるようになるという。Oktaはこれを2026年第1四半期をめどに「Okta for AI Agents」として提供する予定だ。

高橋氏はAI時代のセキュリティ戦略のもう一つの重要なポイントとして、「システムにアクセスしてきたのが本当に『人』か『AIエージェント』かを検証する仕組みが必要になる」と指摘した。そのための検証が可能なデジタル証明書機能として、一部リージョンにスマートフォンに実装されるデジタルな身分証明書や自動車免許証を活用した「Mobile Drivers License Verification」を発表し、2026年第1四半期に早期アクセスを開始する予定だ。

メルカリはいかにしてゼロトラストを推進したのか? 2年間の道のりを語る

次にメルカリの春木氏が登壇し、Oktaを基盤とした全社ゼロトラスト推進の事例を共有した。

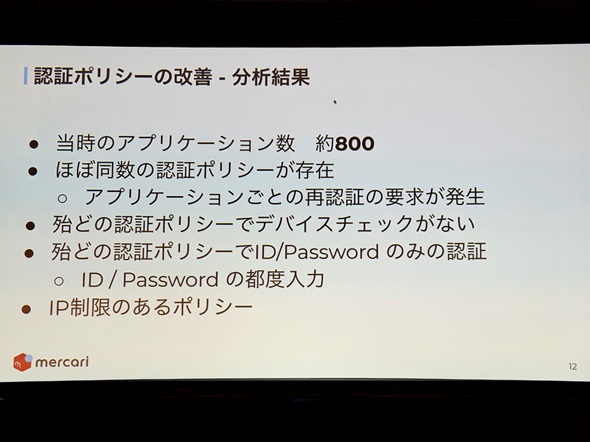

メルカリはOktaを11年間利用しているが、セキュリティ管理の本格化は2023年にエンタープライズセキュリティチームが発足してからだという。当時の大きな課題として運用ルールの欠如があり、担当者ごとの設計や運用により、認証ポリシーがアプリケーションの数とほぼ同数の800種類も乱立していた。さらにほとんどの認証ポリシーでデバイスチェックがなく、パスワードのみでログインできる状態であり、セキュリティ改善が急務だった。

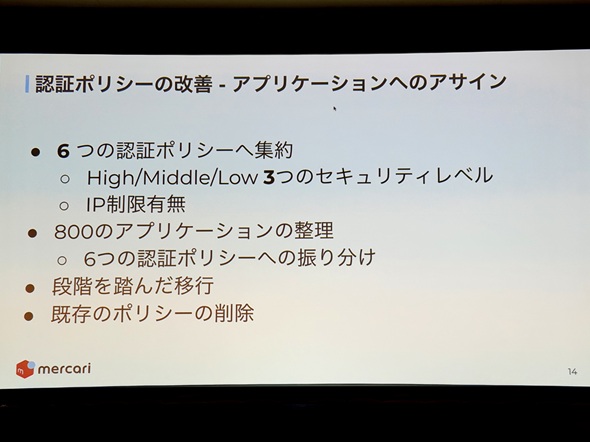

この課題を解決するため、メルカリは認証ポリシーの改善に着手した。まず既存の認証ポリシーの慎重な分析を実施し、セキュリティレベルを「High」「Middle」「Low」の3種類に分類、さらにIP制限の有無を組み合わせることで、ポリシーをわずか6種類に集約した。これを800種類のアプリケーションに順次割り当てていった。

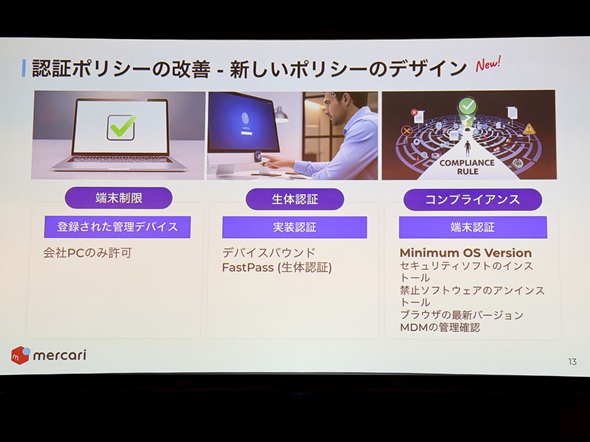

新しい認証ポリシーでは、セキュリティとユーザビリティの両立が重視された。具体的には、登録された社内管理デバイスのみを許可する端末制限を導入し、さらにID/パスワードの代わりに生体認証である「Okta FastPass」を導入した。これにより、セキュリティレベルを明確にし、リスク管理の基盤を整えられたと春木氏は述べた。

移行時には、古いバージョンのOSや生体認証に非対応の端末の交換をユーザーに依頼する必要があったこと、また、ノートPCを閉じたまま外部デバイスで操作するクラムシェルモードでの利用や、共有デバイス利用の場合など、認証プロセスが業務に影響を及ぼす環境への細やかな配慮が必要だったという。これらに対してはハードウェアキーの「YubiKey」の利用やOkta FastPassの利用を促すなどの対策を講じた。

メルカリは認証ポリシーの改善後も端末認証の強化を続けた。2023年にOSのミニマムバージョンを設定し、2024年には「Chrome Device Trust」を適用した。Chrome Device Trustを適用すると、「Google Chrome」(以下、Chrome)以外のWebブラウザはOktaにログインできなくなるため、社内で大きな懸念もあったという。

しかし春木氏はWebブラウザはOSに次ぐ重要なプラットフォームであり、攻撃のターゲットともなるため、企業として管理されたものを利用すべきだと判断したと説明した。他のWebブラウザを許容した場合、個別のセキュリティ確認や運用コストが発生し現実的ではないため、セキュリティコントロールの最適化のためWebブラウザをChromeに統一することを決定した。

さらに2025年には、より詳細なセキュリティチェックに向けてサードパーティー製品のソリューションを導入した。「Advanced Posture Checks」との比較検証の結果、チェック項目を柔軟に設定でき、ユーザーへのガイド機能が充実しているサードパーティー製品を採用したという。

チェック項目には、セキュリティソフトのインストール確認や禁止ソフトウェアのアンインストール、OS/Webブラウザの最新バージョンの確認、MDMの管理確認などが含まれ、ユーザー自身がなぜそのアイテムがセキュリティ的に必要なのか、どのようなアクションを起こすべきかを理解できるようガイドを提示している。

春木氏は、2年間の取り組みの成果を総括する。「この2年間でゼロトラスト実装に向けたセキュリティを大きく改善できた。認証の再設計によってセキュリティとユーザビリティを両立、特にOkta FastPassの導入で、ID/パスワードの入力がほぼゼロの環境を実現できている」と語った。

この他、ユーザーに対する姿勢について「特にユーザーへのガイドをきちんと実施することで、ユーザー自ら手を動かし、全体的なセキュリティ意識が上がることを期待している」と期待を寄せた。

メルカリは今後も強固なセキュリティを目指し、「Okta Professional Service」によるセキュリティアセスメントのサービスを利用するなど、継続的な改善に取り組む姿勢を示している。AIネイティブカンパニーを目指すメルカリでは、AIのためのセキュリティチームも発足しており、Oktaが掲げるAI時代の新しいセキュリティ機能の実装にも期待を寄せているとコメントした。

関連記事

7-Zipに深刻な脆弱性 旧バージョンは早急なアップデートを

7-Zipに深刻な脆弱性 旧バージョンは早急なアップデートを

NHS Englandは7-Zipの重大脆弱性「CVE-2025-11001」が悪用されていると発表した。ZIPファイル内のシンボリックリンク処理に起因し、任意コード実行につながる恐れがある。早急な更新が推奨される。 「英数・記号の混在」はもう古い NISTがパスワードポリシーの要件を刷新

「英数・記号の混在」はもう古い NISTがパスワードポリシーの要件を刷新

NISTはパスワードポリシーに関するガイドラインSP800-63Bを更新した。従来のパスワード設定で“常識”とされていた大文字と小文字、数字、記号の混在を明確に禁止し、新たな基準を設けた。 NTTドコモが“脱VPN”で約5万人のテレワーク環境を刷新 「ゼロトラスト」で実現

NTTドコモが“脱VPN”で約5万人のテレワーク環境を刷新 「ゼロトラスト」で実現

テレワークにおける社内システムへの安全なアクセス手段として、VPNを利用していたNTTドコモグループ。VPNの課題を解消すべく、「ゼロトラスト」に基づくセキュリティ対策を導入し、“脱VPN”を実現した。 Teamsに新機能「外部メールチャット」 利便性の一方でセキュリティリスクも

Teamsに新機能「外部メールチャット」 利便性の一方でセキュリティリスクも

MicrosoftはTeamsに外部の人物と直接チャットを開始できる新機能を搭載すると発表した。Teamsを利用していない相手にもチャットの招待を送信できる。しかしこの機能にはセキュリティ懸念が指摘されている。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- なぜ日本のITエンジニアは優遇されない? 「世界給与ランキング」から見えた課題

- 中国電力、RAGの限界に直面し“電力業務特化型LLM”の構築を開始 国産LLMを基盤に

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 「年齢で落とされる」は6割超 シニアエンジニアが直面する採用の壁と本音

- 年収1000万を超えるITエンジニアのキャリアは? 経験年数と転職回数の「相関関係」が明らかに

- 2025年、話題となったセキュリティ事故12社の事例に見る「致命的なミス」とは?

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

Okta Japanの渡邉崇氏(代表取締役社長)(筆者撮影)

Okta Japanの渡邉崇氏(代表取締役社長)(筆者撮影)

高橋卓也氏(APJ プロダクトマーケティング部 シニアマネージャー)(筆者撮影)

高橋卓也氏(APJ プロダクトマーケティング部 シニアマネージャー)(筆者撮影)

メルカリの春木博行氏(Security & Privacy Division Enterprise Security Team Security Engineer)(筆者撮影)

メルカリの春木博行氏(Security & Privacy Division Enterprise Security Team Security Engineer)(筆者撮影)