「安全なSaaS」は幻想か? アシュアードが暴くベンダー5割が抱える“回復力”の欠落

アシュアードは、2025年のセキュリティ動向の総括と2026年の脅威予測に関するメディアラウンドテーブルを開催した。独自のデータを基にSaaS事業者のセキュリティ状況を明らかにし、企業が目指すべき方向性を示した。

この記事は会員限定です。会員登録すると全てご覧いただけます。

アシュアードは2025年12月11日、都内でメディアラウンドテーブルを開催し、「2025年セキュリティ総括」と「2026年の脅威予測」に関する調査結果を発表した。

同社はSaaSのセキュリティ対策状況を第三者視点で評価するサービス「Assured」と、ソフトウェアの脆弱(ぜいじゃく)性管理を支援するクラウドサービス「yamory」を展開している。これら2つのサービスを通じて蓄積された独自のデータを基に、サプライチェーン全体へと拡大するサイバー脅威の現状と、企業が来たる2026年に備えるべき具体的な対策を提示した。

同ラウンドテーブルでは、アシュアードの大森厚志氏(代表取締役社長)が登壇し事業概要を説明した他、真藤直観氏(Assured事業部 セキュリティエキスパート、公認情報システム監査人《CISA》、システム監査技術者)、鈴木康弘氏(脆弱性管理クラウドyamory プロダクト開発部 部長、ソフトウェア協会 サイバーセキュリティ委員会 副委員長)がそれぞれの調査結果について詳細を発表した。

SaaSは本当に安全なのか? ユーザーの期待に届いていない事業者も存在

まず真藤氏が、SaaSセキュリティ評価のデータに基づいた2025年の総括と課題について発表した。同調査はAssuredが定義した評価基準に基づいて実際に評価をしたSaaSベンダーのデータ約1500件以上を分析したものだ。

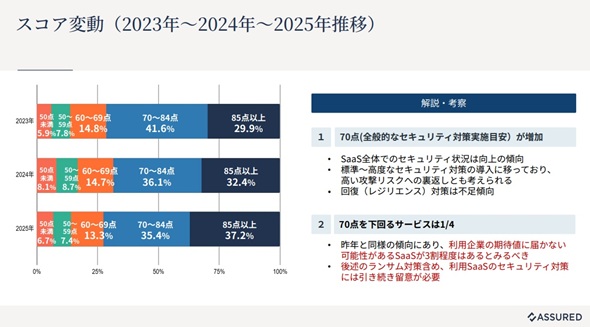

真藤氏は2023〜2025年の傾向として、SaaS事業者のセキュリティスコア全体はわずかに向上傾向にあり、特に「防御的な対策」が進んでいることを指摘した。具体的には多要素認証(MFA)の実装や不要なポートの閉鎖、EoL(End-of-Life)や脆弱性の収集とセキュリティパッチ適用といった基本的な項目で改善が見られたという。

真藤氏は一方で「70点を最低基準だと考えると、ユーザーの期待値に届いていないSaaS事業者は約3割だった」と話し、懸念すべき点として「回復力(レジリエンス)」に関する対策の遅れを挙げた。

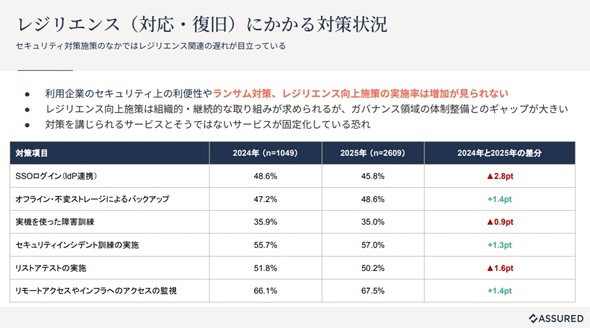

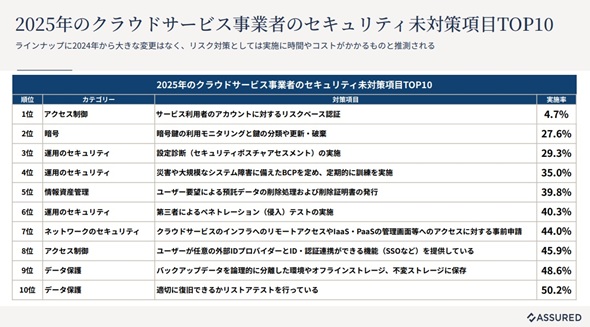

「基本的な防御策は進んでいるが、2025年に最も話題となったランサムウェアなどのサイバー攻撃を受けた際のレジリエンスの部分で、不十分なSaaSベンダーが多い。インフラやアプリケーションの脆弱性診断は約7割の事業者で実施されているが、コストや組織的な動員が必要な第三者によるペネトレーションテストや、オフラインバックアップ、障害訓練やインシデント訓練といった項目は、全体的に数字が一段、二段と落ちている」(真藤氏)

実際にランサムウェア対応として重要な「オフライン・不変ストレージによるバックアップ」といったレジリエンス対策は、いずれも半数前後のSaaSベンダーでしか実施されていない状況が確認された。真藤氏はガバナンス体制を整えている企業と、実際にレジリエンス対策を講じている企業の間でギャップがあり、対策が「固定化」してきている可能性を指摘した。

この他のトピックとして、SaaSにおけるAI機能の活用状況も調査した。AIを利用しているサービスは全体の約半数に上り、これは日本の企業全体のAI活用率とほぼ同水準だ。ただ注意点もある。預託データを学習やチューニングに利用しているサービスは、全体で見ると約10%程度あった。ガバナンスに関する取り組み(利用規約の作成、出力結果の評価など)は進んでいるが、他の脆弱性対応に比べるとまだ取り組みが浅いとの見立てだ。

真藤氏はこの結果を踏まえ、ユーザー企業が持つべき現状認識について以下のように強調した。

「つまり自分たちが思っているセキュリティレベルに達していないSaaSは、いまだに約3割存在するという肌感覚を持ってほしい。さらにレジリエンス対策まで含めると、継続的なサービス提供を確約できるサービスは5割以下になる。データが漏えいするリスクだけでなく、サービスが長期にわたり停止するリスクについても事業影響度を洗い出し、シャドーITを含めたSaaSの全件評価が必要な時期に来ている」(真藤氏)

増え続ける脆弱性 しかし本当に対応すべきものは少数?

鈴木氏は続いて、OSS(オープンソースソフトウェア)の脆弱性やソフトウェアサプライチェーンにおける最新の脅威動向について発表した。同氏はまず米国国立標準技術研究所(NIST)が管理している脆弱性情報データベース(NVD)の登録件数が年々増え続け、2025年の総数も2024年と同等レベルに達する見込みだとし、一方でNVD自体の運用問題が世界的な課題となっていると指摘する。

「NVDにおいてCVEが採番されたにもかかわらず、その情報が付加されず利用できない状態のまま放置されてしまう『バックログ』の件数が、直近で大きな問題となっている。NVDへの一極集中依存はもはやリスクであり、今後は多様なデータベースを活用する必要がある」(鈴木氏)

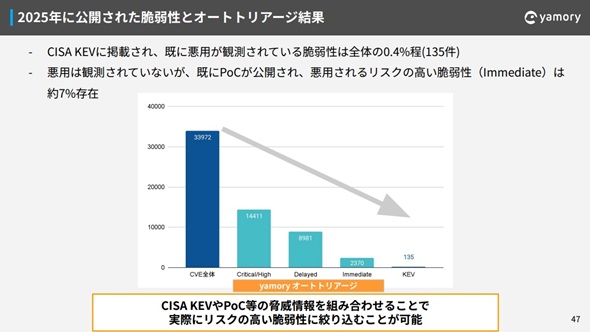

脆弱性情報が急増する中で、鈴木氏は「リスクベーストリアージ」の重要性を強調した。調査によると、2025年に公開された脆弱性(約3万件)のうち、CVSSスコアの高い「Critical/High」は約1万4000件だった。しかし実際に攻撃コードが存在するものに絞ると約2370件まで減少し、さらに米国土安全保障省サイバーセキュリティ・インフラストラクチャセキュリティ庁(CISA)による「既知の悪用された脆弱性カタログ」(KEV:Known Exploited Vulnerabilities Catalog)に載っているものとなるとわずか135件となる。

鈴木氏は「脆弱性はバグと同様にゼロにはならない。重要なのは攻撃リスクや特に悪用実績があるものに重点を置いて対応することだ。これにより、全ての脆弱性に対応する必要はなくなり、絞り込まれたもののみの対応で十分な効果が出せる」と述べる。

OSSを狙うマリシャスパッケージの爆増に要注意

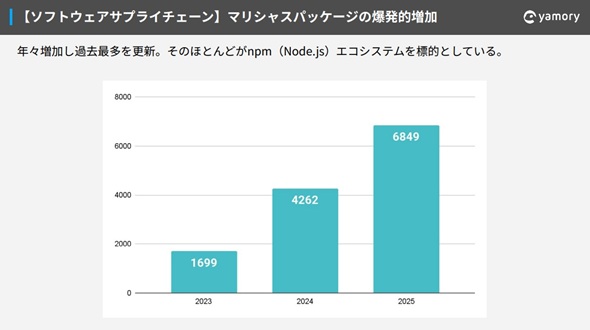

この他、直近のソフトウェアサプライチェーンにおいて、特に深刻な問題となっているのが開発のエコシステムを標的とする「マリシャスパッケージ」の増加だ。

yamoryのデータベースによると、マリシャスパッケージの登録増加量は過去3年間で約3〜4倍に増加しており、その9割以上がJavaScript系のパッケージマネジャーである「npm」のエコシステムに集中していることが確認された。これはnpmの機能の一部にハッキングされやすい特性が残っているためだという。

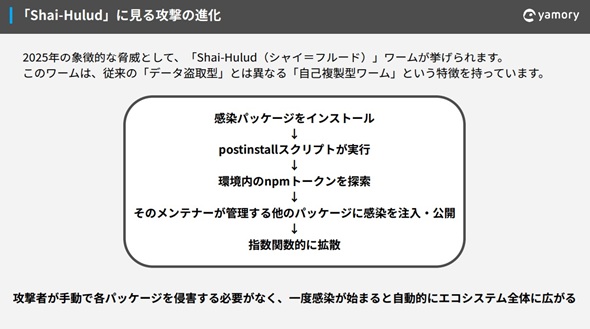

2025年には自己増殖するマリシャスパッケージ「Shai-Hulud」(シャイ=フルード)が大きなインシデントを引き起こし、複数のパッケージに汚染が広がる事態となった。

鈴木氏は「脆弱性だけでなくマルウェアに感染したソフトウェアが内部に侵入してくる脅威が増しており、SBOM(ソフトウェア部品表)の細かなレベルで、自分たちのソフトウェアが汚染されていないかどうかを改めて確認する必要性が高まっている」と語る。

同氏はさらに、ランサムウェア攻撃の主要な侵入経路となっているネットワーク機器、特にVPNの脆弱性問題が依然として深刻であると指摘した。

yamoryが実施したVPNセキュリティ対策の実態調査では、企業の半数近くが自社のVPN機器のバージョンを正確に把握しておらず、脆弱性があった際に即時対応できない企業が6割を超えることが明らかになった。

「部門や拠点が独自に導入したネットワーク機器が本社のセキュリティ部門からすると把握が難しく、シャドーITのような形で死角となって入り込まれてしまうケースが増えている。システムの資産を正確に把握し、リスク管理とパッチ適用を徹底する基本動作が極めて重要だ」(鈴木氏)

2026年に企業が目指すべきセキュリティ戦略

アシュアードが提供した2025年の総括と2026年の脅威予測は、現代のサイバーセキュリティが直面する本質的な課題を浮き彫りにした。SaaSやOSS、そしてVPN機器といった外部コンポーネントの集合体となったIT基盤において、かつて企業が引いていた「防御の境界線」は完全に消滅している。

境界線が消滅した今、企業は「レジリエンスの強化」と「優先順位付け」を軸とした新たなセキュリティ戦略へと転換する必要がある。

レジリエンスの強化としては、SaaSの選定基準を「サービスが停止した際の事業影響度」へとシフトし、事業継続性を確保するためにオフラインバックアップや代替手段、SaaSベンダーの復旧訓練体制の評価などが求められる。

優先順位付けとしては、セキュリティ部門と現場が連携し、CISAなどの信頼できる情報源に基づき、悪用可能性の高いリスクのみにパッチ適用や設定変更のリソースを集中投下するリスクベースアプローチを徹底する必要がある。

特にVPN機器やシャドーIT化しやすいネットワーク機器など、セントラルセキュリティ部門の統制が及びにくい領域における資産の正確な把握と、その脆弱性の優先的な解消がサプライチェーン防御の最前線になるだろう。

関連記事

守ったつもりが、守れていなかった アスクルのランサム被害報告書の衝撃

守ったつもりが、守れていなかった アスクルのランサム被害報告書の衝撃

「EDRを入れれば安心」という考えが最も危険かもしれません。アスクルはランサムウェア被害に関する詳細なレポートを公開しました。ここから見えたのは「最新対策を導入していた企業」でも攻撃に遭うという事実です。ではどうすればいいのでしょうか。 ランサム被害の8割超が復旧失敗 浮き彫りになったバックアップ運用の欠陥

ランサム被害の8割超が復旧失敗 浮き彫りになったバックアップ運用の欠陥

ランサムウェア被害の深刻化を受け、バックアップの実効性が事業継続の要として再び注目されている。ガートナーは形式的な運用だけでなく、復旧力と連携を重視した戦略的見直しが不可欠と警鐘を鳴らしている。 復旧できない「7割の企業」で何が起きている? ランサムウェア被害からの“復旧力”を考える

復旧できない「7割の企業」で何が起きている? ランサムウェア被害からの“復旧力”を考える

ランサムウェアが猛威を振るっています。被害を受けた企業のシステム停止はなぜ長引くのでしょうか。侵入を前提とせざるを得ない時代に入った今、企業に求められる“復旧力”の構成要件とは。 アサヒのランサムウェア被害はなぜ起きたのか? 凶悪グループ「Qilin」のリアル

アサヒのランサムウェア被害はなぜ起きたのか? 凶悪グループ「Qilin」のリアル

アサヒGHDのランサムウェア被害は消費者の生活にも影響を及ぼす大規模なインシデントだった。一体この事件はなぜ起きたのか。ホワイトハッカーがダークWebを探索し、攻撃を主張するRaaS「Qilin」の実態や被害の要因をひもとく。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい