犯行声明だけが独り歩き ランサムウェア被害の新たなミスリードにどう対抗する?:半径300メートルのIT

「社長からの指示」「ダークWebに自社名」──その連絡、本当に信じて大丈夫でしょうか。公開情報を巧みに拾い、ビジネスチャットや“犯行声明”まで悪用する新たな詐欺が広がっています。次のステージへと進化した攻撃にどう対策すべきでしょうか。

この記事は会員限定です。会員登録すると全てご覧いただけます。

先日取り上げた、「社長を名乗った人物が『LINEグループ』を作ってQRコードを送れと指示する」“詐欺”について、「LINE」から注意喚起が公開されました。筆者の近くにいるセキュリティ識者たちは個人事業主や自分の会社を持っている方も多く、立派なWebサイトを持っています。

そこには当然代表者としての連絡先が記されており、メールアドレスも公開しています。そういう人のところにやってくる「LINEグループを作って」というメールを見ていると、公開情報にせざるを得ないものを細かに拾い上げ、丁寧に詐欺シナリオを作っているという印象があります。

ビジネスチャットがもう信頼できなくなるワケ

以前、この一件を取り上げたときには、個人向けに提供されているツールをそもそも仕事で使うのは問題だ、ということを結論としてまとめました。しかし、もはやビジネス向けツールも狙われている模様です。

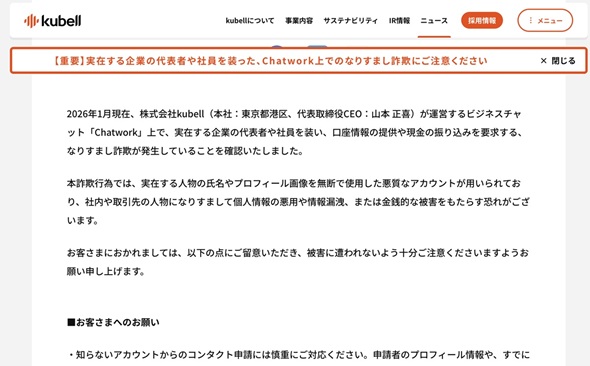

ビジネス向けチャットサービス「Chatwork」でも、なりすましの事例が出てきているようです。注意喚起が公開されており、内容を見る限り「本詐欺行為では、実在する人物の氏名やプロフィール画像を無断で使用した悪質なアカウントが使われており、社内や取引先の人物になりすまして個人情報の悪用や情報漏えい、または金銭的な被害をもたらす恐れ」があるとのことで、攻撃の狙いはLINEと同じです。

ビジネス向けチャットすら疑う必要が出てきた今、有効な対策は「個人向けツールは使わない」に加え、「詐欺に先回りして、社長名での注意喚起」をすることでしょう。しかしその「社長名」こそが狙われているわけで、その注意喚起は電子メールやチャット以外の方法で周知することが求められています。

そのとき社長が直接依頼するときの“プロトコル”を決めておくのもいいかもしれません。まさに「振り込め詐欺」対策の会社版が必要になってきました。恐ろしい時代ですね。

盗まれたそのデータ、本当に自社のもの?

もう一つ、気になる動きを紹介しておきましょう。ランサムウェア被害が増えたことで、自社データが漏えいしていないかどうかを確認する「ダークWeb監視」の需要が高まっています。もしかしたら、マネージドサービスのオプションとして提供しているベンダーもあるかもしれません。

これはリークサイトに自社情報が掲載されることへの対策となります。多くの場合、ランサムウェア被害に気が付くのはランサムノートが表示されるタイミングです。しかし暗号化ではなく漏えいデータによる脅迫が主である場合、リークサイトに企業名が掲載されます。それも企業が被害の第一報を公開する前なので、この時点での対処ができなければ、SNSなどでブランド毀損(きそん)が止まらないという事態に陥るでしょう。

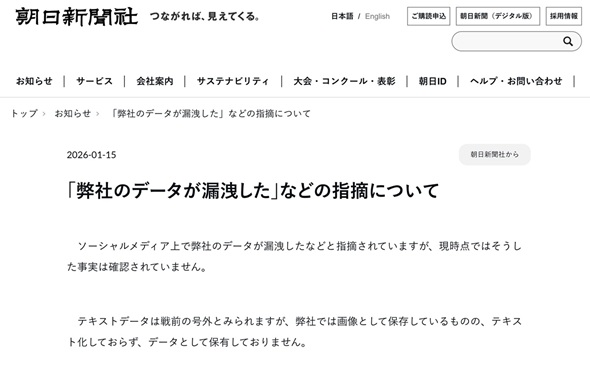

しかし、ここ最近は少々特殊な事例が増えてきています。まずは朝日新聞の事例です。朝日新聞によるデータ漏えいが公開されましたが、実はそのデータが「戦前の号外」の画像データだったというものです。もしそうであれば、ある意味一般公開しているデータで誰でもアクセスできるものと考えられます。

この他、以前話題になったIIJの事例も紹介しましょう。「IIJからソースコードを盗み出した」という攻撃者の主張が話題になったのですが、実際に盗まれたのは公開FTPサーバのデータであり、こちらも誰もがアクセス可能なものでした。

つまりこれらはそもそもデータ侵害すらなく、犯行声明だけが公開されたという内容です。こういった犯行が今後増えるかどうかは分かりませんが、万が一自社の名前がダークWebに掲載され「データを奪った」と自称していても、それが本当に自社内のデータかどうか怪しい可能性がある、ということは理解しておいた方がいいかもしれません。

まとめると、企業は今後自社内のデータを管理し、漏えいの痕跡を短期間に確認できるよう、体制を整えておく必要があります。これも非常に困ってしまう展開だと思っています。

狙われる「一般社員」 今後の課題は「情報格差」

これらの事件を俯瞰(ふかん)すると、これまでの常識の裏をかき、システムそのものを狙うとともに、その周辺の人を狙う、詐欺的な攻撃の効果が上がっているのではないかと推測しています。狙われるのは、システム管理者でもセキュリティ担当者でもなく一般社員です。

一般社員がこれら詐欺の兆候に気が付けるかどうか、初動が重要なことが増えてきてしまいました。果たして、社長名でやってくる“ビジネス”メッセージや、監視を委託しているセキュリティベンダーからのダークWeb掲載報告を受けたとき、それが偽の兆候だと想像できるでしょうか。これは自分でも自信がありません。

ある意味、これらの兆候は電子メールというこれまでのツールで対策が進んだこと、フィッシング対策の意識が進み、簡単には従業員をだませないことというプラスの効果が出ているとも言えます。しかし攻撃者は簡単には諦めず、次のステージに進んでしまいました。偽の社長どころか偽の犯行声明がある前提での対策には、やはり「知識」武装が必要です。

できれば多くの方が「プラス・セキュリティ人材」となって欲しいというのが理想ですが、そんな余裕もないでしょう。それでも、ぜひこういったセキュリティの話題に興味を持っていただければうれしいです。もはや普通の社員も、サイバー攻撃を受ける時代。自分自身の資産を守るためにも、ちょっとだけ興味を持って、話題にするところから始めましょう。まずは、社長との合言葉を決めることから。役職がついている皆さんは、これを気に現場との距離を縮めるのもいいですね。

関連記事

受け身情シスじゃAIに食われる 本当に活躍できる社内IT人材の育て方

受け身情シスじゃAIに食われる 本当に活躍できる社内IT人材の育て方

情シスが疲弊し、IT投資も成果が出ない――その原因は人材不足ではなく「育て方」にあります。現場や経営、セキュリティを横断する“コーポレートエンジニア”は、どうすれば生まれるのでしょうか。成功と失敗を分ける決定的な分岐点を伝えます。 攻撃者は“侵入ではなくログインを選ぶ” アイデンティティー攻撃手法の最新動向

攻撃者は“侵入ではなくログインを選ぶ” アイデンティティー攻撃手法の最新動向

サイバー攻撃の主戦場は、もはや電子メールでも脆弱性でもない――。攻撃者は“正規ユーザー”を装い、誰にも気付かれず内部に入り込む時代へと移行している。なぜアイデンティティーが狙われるのか。その変化の裏側と、次に起きるリスクの正体に迫る。 失速したゲーミフィケーションが復活? 本気のセキュリティカードゲームで遊んでみた

失速したゲーミフィケーションが復活? 本気のセキュリティカードゲームで遊んでみた

ランサムウェア被害が相次ぐ中、従業員のセキュリティリテラシー向上は急務だ。しかし従来の座学中心の研修は形骸化し、実効性に疑問符がつく。この打開策として注目が集まるのがゲーミフィケーションだ。これを取り入れたセキュリティ学習カードゲームの体験レポをまとめた。 ChatGPTの会話を盗む悪質Chrome拡張機能 約90万人がダウンロード済み

ChatGPTの会話を盗む悪質Chrome拡張機能 約90万人がダウンロード済み

ChatGPTやDeepSeekの会話を窃取するChrome拡張機能が見つかった。正規ツールを装って計90万回以上ダウンロードされ、Googleの推奨バッジを悪用して信頼を得ていたという。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 住信SBIネット銀行、勘定系システムのクラウド移行にDatadogを採用

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- 2025年、話題となったセキュリティ事故12社の事例に見る「致命的なミス」とは?

- なぜ、投資対効果が不透明でもAIに投資し続けるのか? 調査が明かす「皮肉な現実」