年金情報流出から得られる教訓は――ラックが文書公開 「標的型攻撃の対策は、従来のウイルス対策と全く逆」(2/2 ページ)

「標的型攻撃対策は、従来のウイルス対策とは全く逆」

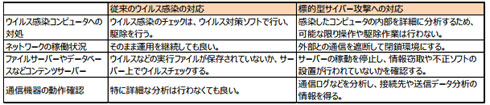

今回の事件では、5月8日に最初の感染が認知されて以降、機構は感染PCをネットワークから切り離し、ウイルス解析を行うなど対策を進めたが、情報流出を防げなかった。機構が採っていた対策が従来型ウイルスを前提にしていたことが背景にあるとみており、「標的型サイバー攻撃は、従来のウイルス対策とはまったく逆のアプローチをとるべき」と同社は指摘する。

無差別に攻撃し、人の意志が深く入り込まない従来型ウイルスの場合は、感染したPCを隔離して分析し、その結果を部内のほかのPCに反映して感染駆除を行うが、標的型サイバー攻撃では、「1人への攻撃が成功した時点ですでに複数の人が感染し、複数のウイルスが入り込んでいると疑うべき」という。

標的型サイバー攻撃の場合、「攻撃者は、最初の1台への攻撃が成功したあと、他のコンピュータへの再感染を試み、これまでに使用していたウイルスとは異なるウイルスに変更し、同様の調査では発見されにくくする工夫をする」ためで、最初に発見されたウイルスを調べても、巧妙に姿を変えるウイルスが組織内に入り込んだことを探し出す参考にはできないという。

標的型サイバー攻撃の対処としては、PCの感染や不正な通信が見つかった段階で、その組織からの外部通信をすべて遮断し、遠隔操作ウイルスをネットワーク内に封じ込めること、また、遠隔操作ウイルスが攻撃者に連絡を取ろうと試みる通信を発見することで、不正な動作をするPCをすべて発見し、確実に駆除してゆくことが必要としている。

機構に百数十通送られたという標的型攻撃メールを開いたのは数人だけ。ほかの職員は攻撃を見抜き、添付ファイルを開かなかった。だが、その情報が共有されなかったことも問題だと同社は指摘。「攻撃を認知した場合にしかるべき部門と共有する仕組みがあれば、もしかすると被害が抑制できていたかもしれない」としている。

標的型サイバー攻撃への対処法として、(1)社員や職員の意識改革と教育、(2)事件・事故を前提とした組織体制の構築、(3)事故対応チームの組織化、(4)セキュリティ監視と不正通信の洗い出し(4)標的型サイバー攻撃を受けた際の行動や報告の演習――などが有効としている。

関連記事

ウイルス入り「標的型攻撃メール」どう見分ける? 「高度な“だまし”のテクニック」、IPAが対策指南

ウイルス入り「標的型攻撃メール」どう見分ける? 「高度な“だまし”のテクニック」、IPAが対策指南

年金流出問題は、機構の職員が不審なメールを開いたことが原因とされている。標的型攻撃メールには「高度なだましのテクニック」が使われているとし、見分ける際の着眼点をIPAが指南している。 情報漏えい対策、ウイルス感染を想定して「多層防御」を――IPAが注意喚起

情報漏えい対策、ウイルス感染を想定して「多層防御」を――IPAが注意喚起

個人情報を扱う企業や組織は、ウイルス感染を想定した上で多層的な対策を――IPAが改めて注意喚起した。 年金機構のWebサイト一時閉鎖 「脆弱性が発見されたため」

年金機構のWebサイト一時閉鎖 「脆弱性が発見されたため」

日本年金機構が公式サイトを一時閉鎖。「脆弱性が発見されたため」という。[update] 年金機構、職員の電子メールを禁止 外部向け「当面の間」

年金機構、職員の電子メールを禁止 外部向け「当面の間」

日本年金機構は、職員が外部向けに電子メールを使用するのを禁止した。 「個人情報の漏えいが心配ですが」――年金機構サイトのQ&A、「役に立たなかった」に投票殺到

「個人情報の漏えいが心配ですが」――年金機構サイトのQ&A、「役に立たなかった」に投票殺到

日本年金機構のWebサイトの「個人情報の漏えいが心配ですが」というQ&Aが注目を集めており、回答が「役に立たなかった」と投票する人が続出している。 年金機構のウイルス感染、公表前に2chに書き込みか 「感染しました」「月曜日には公表するのかな?」

年金機構のウイルス感染、公表前に2chに書き込みか 「感染しました」「月曜日には公表するのかな?」

「ウィルス感染しました」「月曜日には公表するのかな」――年金機構の個人情報流出について、公表前に2chに書き込みがあったことが分かった。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR