WPA2の脆弱性は“大げさ”だった? 「初報だけ盛り上がる問題」を考える:ITりてらしぃのすゝめ(2/3 ページ)

公表後数日したら――具体的な対策を調べよう

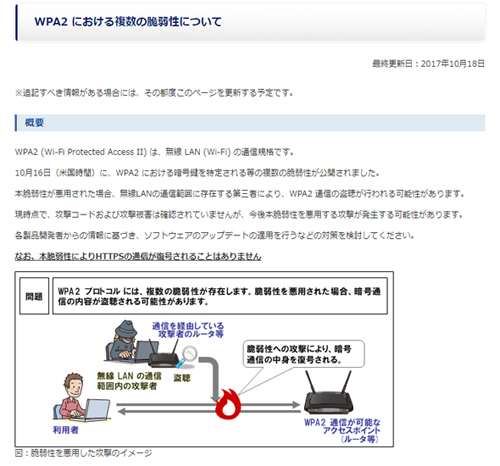

このKRACKsに関する対応策は、初報から数日内にほぼ出そろっていたかと思います。情報処理推進機構(IPA)によると、今回のKRACKsは「無線LANの通信範囲に存在する第三者により、WPA2通信の盗聴が行われる可能性」があり、対策としては「ソフトウェアアップデートを適用する」ことが必要です。そして重要なのは「現時点で、攻撃コードおよび攻撃被害は確認されていません」(関連リンク)。

チェックすべきポイントは3つです。まず、1つ目として「原因が何か」ということ。今回の原因はWPA2に存在する脆弱性で、それにより“同じ無線LANの通信範囲内”にいるものが“盗聴”を行える可能性があることです。

2つ目は「感染経路」です。今回の事例に関しては“現時点で攻撃コードおよび攻撃被害なし”ですので、そもそも感染が行われてはいません。

あえて言えば、同じ無線LANの範囲内に入ってきて、能動的に盗聴することになります。この条件は意外に難しいといえますので、ここさえ把握できれば、自分のネットワークでKRACKsの影響がどの程度なのかは判断できるでしょう。

そして3つ目は「対策」。今回の対策は、根本的には「無線LAN子機のアップデート」です。既に無線LAN機器を販売するベンダーやPCメーカー、スマートフォンベンダーがアップデートの予定を提示しはじめています。

IPAの記事では、「HTTPSを利用する」「VPNを使う」「有線LANに切り替える」という緩和策も提示されています。この中で現実的なのは、VPNでしょうか。ビジネスにおいてはすぐに緩和策が必要になる場合も多いですので、話題になった数日後までに出てくるであろう、多数の“専門家の”情報を把握し、対策を考えてみてください。

残念ながら、多くの報道はこの時点で脱落しており、詳細な報道はほとんど行われていません。自らが探しに行かなければならないのです。最近増えてきた、各種Twitterアカウントによる情報発信を頼りにするのが楽でしょう。

最後の仕上げ――きっちりとアップデート

脆弱性報道の最後は、アップデートの提供と適用です。あまりにも影響の大きい脆弱性の場合、話題になると同時に修正プログラムが提供されます。名前の付いた脆弱性ではありませんが、例えば17年5月に登場したランサムウェア「WannaCry」は、「Windowsのファイル共有プロトコルSMBの脆弱性」を原因とし、「既に攻撃コードが存在し、SMBサービスが立ち上がっていれば感染する」という感染経路があり、「アップデートという対策」を行う必要がありました。

初期段階で3つのポイントがはっきりしていたので、これはすぐに対策が必要だと判断できました。既にサポートが終了していたWindows XPなどへも修正プログラムが提供されたことも記憶に新しいです。

WannaCryもそうだったのですが、この「修正プログラム」は、攻撃が行われる2カ月前に既にリリースされていたものでした。多くの攻撃は「対策が打ちにくい未知の脆弱性」ではなく、「既に修正プログラムが提供されている脆弱性」が利用される傾向があります。3年前のHeartbleedに関しても、その深刻度にかかわらず、いまだに放置されているという報道もあり、なんとも悩ましいという印象があります(関連記事)。

脆弱性に関する対策は、「まずは回避策をとりながら、根本的な対策のために修正プログラムを適用する」しかありません。実際に攻撃コードが存在している場合は、できる限り速やかに適用を検討しましょう。この点は企業においては慎重に行われることが多いですが、個人利用のPCやスマートフォンならば、攻撃のリスクを考えたら「即座に」適用することをお勧めします。

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR