ゲーム世界を崩壊に追い込むチートbot 1日2億件の不正ログインの実態:迷惑bot事件簿(3/5 ページ)

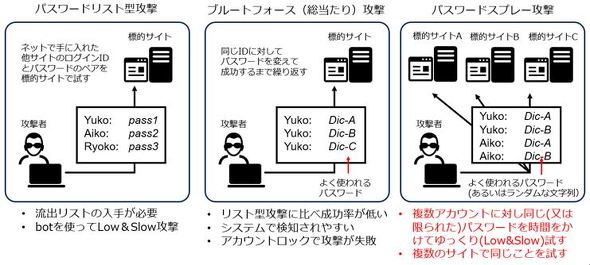

この攻撃は、パスワード総当たり(ブルートフォース)攻撃の進化版といえるだろう。同じIDに対し、短時間に大量のパスワードを繰り返し試行する総当たり型の不正ログインは、サイトの管理者が攻撃に気付きやすく、ログイン失敗が重なってアカウントロックされるとそれ以上の試行ができない。これを避けるため、パスワードスプレー攻撃では、1日24時間動き続けるbotを使って、複数のアカウントに対して同じパスワード(あるいは限られたパスワード)を、少しずつ時間をかけて(Low&Slow)、複数の標的サイトに対して試すのが特徴だ。

辞書に載っている語句、有名人やキャラクターの名前+数字の組み合わせなど、類推しやすい語句をベースにしたパスワードを設定している場合は特に注意してほしい。

アカマイのリサーチャーが見つけた例では、ダークウェブ上の売人が「5万件の流出ID&パスワードの組み合わせリスト」と、「メールアドレスと50億個のランダムに生成されたパスワードの組み合わせリスト」を、どちらも5.20米ドルで販売していた。後者はパスワードスプレー攻撃での利用を想定したリストだろう。

このタイプの攻撃はパスワードリスト型攻撃と違い「IDとパスワードの使いまわしをやめてください」とユーザーに啓蒙しても対策にならないので注意して欲しい。ゲーム業界をはじめ、顧客のログインアカウントを管理する事業者は、このような攻撃傾向の変化にも着目して、bot検知や多要素認証などのサービス提供者側で実装できる不正ログイン対策を進める必要がある。

botと「地道な戦い」を続けるゲーム会社

PCや、Nintendo Switch、プレイステーション4など専用のゲーム機上でプレイするゲームを狙う不正botの対策は一筋縄ではいかない。これまでこの連載で解説してきた汎用的なWebアクセスを前提にしたbot対策ツールを用いることが難しい側面がある。

理由の1つは、個々のゲームで用いる専用の通信手順(プロトコル)や、ゲームの土台となるゲームエンジンの多様性にある。UnityやUnreal Engineなど、普及しているゲームエンジンを用いたゲームも多いが、リアルタイム性が重要なゲームの世界では、より低遅延で通信量を最小にできる特殊な通信プロトコルや、ゲームタイトルに合わせて最適化しやすい内製(あるいは専用の)のゲームエンジンがしばしば用いられる。

例えば、日本を代表するMMORPG「ドラゴンクエストX」では、スクエア・エニックスの関連会社が開発したオンラインゲーム用プロトコルである「Vce」をゲーム端末とサーバとの通信に、ゲームエンジンにはスクエア・エニックスで内製したゲームエンジンの「Crystal Tools」を用いているという(※)。こういったケースでは各ゲーム会社が、botやチート対策を独自に設計して対処している。

※「ドラゴンクエストXを支える技術 大規模オンラインRPGの舞台裏」(技術評論社刊)より

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR