なぜ、セキュリティを意識したサイトでも「認証に不安が残る」のか(1/3 ページ)

不正ログイン被害が相次ぎ、わずか3カ月ほどでサービスが終了したスマートフォン決済「7pay」。事件を受け、金融庁などがキャッシュレス決済事業者に不正アクセス対策の強化を要請するなど、業界に大きなインパクトをもたらしました。

そうした中、脆弱性診断サービスなどを手掛けるセキュアスカイ・テクノロジー(SST)では、7payの事件などを背景に「システムの認証周りが不安だけれど、どうしたらいいの?」という問い合わせが増えているといいます。

SSTは9月4日、同社が提供しているWeb Application Firewall(WAF)サービスと脆弱性診断サービスから得られた知見を基に、Webサービスの認証を取り巻く「攻撃」と、それに付け入れられる隙となる「脆弱性」の実態を紹介するセミナーを開催しました。

同社のはせがわようすけ取締役(兼CTO)によると、積極的に脆弱性診断を受けるほどセキュリティに気を配っているサイトでも、不備が多々見つかったといいます。はせがわ氏が認証の課題、不正ログインへの対策を解説しました。

認証をかいくぐろうとする攻撃、その実態は

まず、はせがわ氏は認証をかいくぐろうとする攻撃の動向を紹介。SSTは日本国内で約3000サイトにWAFを提供していますが、「日々多数の攻撃を検知しており、認証に関連する攻撃も含まれている」と述べました。特定のWebサイトを狙って総当たりでやってくるログイン試行の他、どこかから入手したIDとパスワードのリストを基にしたとおぼしきパスワードリスト攻撃も観測されているそうです。

総当たりのログイン試行は規模が大きく、「数日間で100万件以上のアクセスがあることもある」といいます。WAFや監視体制がきちんとしていればいいのですが、あまりに大規模な攻撃では突破される恐れがあるとのことです。

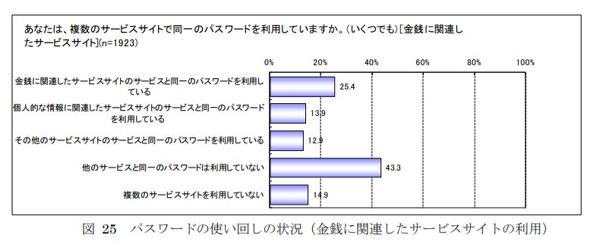

パスワードリスト攻撃は、たびたび発生してきたのでご存じの方も多いでしょう。ちょっと古いのですが情報処理推進機構(IPA)が2014年に公開した資料によると、不正ログインの成立率は約0.15%から高くても9.98%でしたが、18年6月に国内のあるECサイトで発生したパスワードリスト攻撃では、1938件のログイン試行に対し490件が成功し、ログイン成功率が25%に達しました。これは、IPAの「オンライン本人認証方式の実態調査報告書」(PDF)で「ユーザーの約25%が同一のパスワードを複数のサービスで使い回ししている」とされた結果と同じ数字です。

このケースで注目すべきは、ログインに失敗した場合でも「実在するID」が使われていたことです。このことから、当てずっぽうにリストを試したわけではなさそうだ、と推測できます。

被害を受けた会社ではリスト漏れを疑って調査したところ、ユーザーが新規登録をする際の二重登録防止機能を使って、リストのIDをスクリーニングしていたことが分かったそうです。はせがわ氏は「ECサイトはログイン失敗はけっこう監視しているが、新規登録時の機能までは監視していないことが多い。おそらく攻撃者はそのことを知っていてリストのスクリーニングをしたのではないか」と分析しています。

なぜ、認証に関する脆弱性が生まれるのか

一方、脆弱性診断からはどのような傾向が見えてくるでしょうか。SQLインジェクションやクロスサイトスクリプティングといったWebアプリケーションの定番ともいえる問題もありますが、「認証に関する脆弱性もたくさん見つかる」とはせがわ氏は述べました。

例えば、きちんと認証・認可をできておらず、権限がない人にデータや特定の機能の利用を許し、他人の情報を閲覧できる状態にしていたり、弱いパスワードを設定できる状態になっていたり……中には、ログイン機能の実装に不備があり、そもそもログインしなくても閲覧できる状態のサービスもあったそうです。

しかしなぜ、自ら脆弱性診断を受けるほどセキュリティに気を配っているサイトでも、こうした問題が存在してしまうのでしょう。

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR