「疑わしくないメール」にも疑いの目を 猛威を振るうマルウェア「Emotet」に注意(2/2 ページ)

例えば、JPCERTコーディネーションセンターなどがまとめている通り、まずはマクロ自動実行の無効化やパッチの適用、メールセキュリティ製品による水際での検出と監査ログの確認などの対策が推奨されています。

ですが、問題はその対象です。林氏は「怪しくないメールであっても添付ファイルやリンクの取り扱いには注意せざるを得ない」といい、たとえ促されてもマクロを有効化しないよう心掛けることが大事だとしています。同時に資産を棚卸しし、重要なデータやサーバについては最小権限のアクセスに絞るなど、侵入されても影響を最小限にする対策が必要だとしました。寺下氏も「100%侵害を防ぐことはできないという前提の下、緩和策、減災を図ることが必要だ」と述べています。

Emotetに関してはもう1つ注意すべきことがあります。Emotetというマルウェア単体で完結するのではなく、これを介して別のさまざまなマルウェアが送り込まれてくることです。

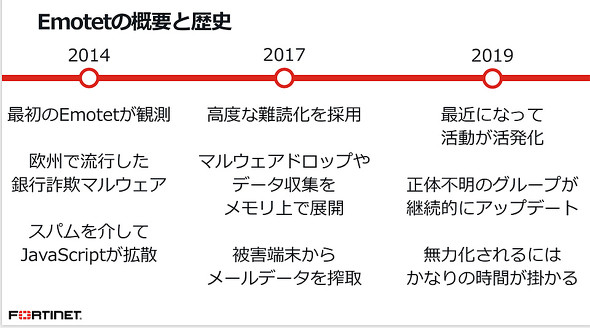

フォーティネットの調査によると、Emotetは欧州で流行が始まった14年当時に、オンラインバンクを狙うトロイの木馬をばらまくために用いられました。これに対し最近では、Emotetを経由し、TrickBotのように情報を盗み出すマルウェア、あるいはランサムウェアが展開されていることが確認されています。

いわば「任意のマルウェアを拡散するための基盤として、サービスとして提供されている」状態です。寺下氏によるとEmotetはモジュール化されていることもあり、常にアップデートが繰り返されているといいます。このことを踏まえると、やはり侵害を前提にした検知体制、インシデント対応体制の整備が必要だといえそうです。

BEC対策でプロセス再整備に取り組む企業も

こうした動向を目にすると、疑わしいと思われるメールを受け取ったり、自分から送った時には、別途電話やメッセンジャーなどで「かくかくしかじかのメールを受け取ったけど、開いてもいい?」と確認するプロセスが必要になるかもしれないなと思ってしまいます。

Emotetではありませんが、過去にBECによって甚大な被害を受けたり、ヒヤリハットを経験した企業では、こうした対策……より正確には手順・プロセスの再整備を進めているそうです。

BECもEmotetのように、ある会社にマルウェアなどで侵害し、メールアカウントを乗っ取ることがきっかけになります。攻撃者は乗っ取ったメールアドレスで収集したやりとりを基に、タイミングを見計らって「振込先がこちらの口座に変更になりました」といったメールを送りつけ、数千万、時には億単位の額をだまし取ってしまうのです。

これを防ぐため、フィルタリングや端末でのマルウェア対策に加え、まとまった額の金銭を動かす際にはメールのみで完結しないようにしたり、複数の担当者が確認するなどプロセスを再整備する必要があります。ただ、電話やテレビ会議ならば確実に本人確認ができるかというと……。林氏は、ディープフェイクによって偽装される可能性を指摘しています。

このように19年に起こったさまざまなインシデントを振り返ると、残念ながらこれまで無条件で成り立ってきた「信頼」があちこちで揺らいできていることを感じます。「ゼロトラスト」という言葉が注目され始めている通り、無条件に「信頼」したり「丸投げ」するのではなく、自分が相手を、相手に自分を信頼してもらうために何を確認する必要があるのか、問い直さなければいけない時代になってきたのかもしれません。

関連記事

「見破るのは実質不可能」──ECサイトからカード番号盗む“最新手口”、セキュリティ専門家の徳丸氏が解説

「見破るのは実質不可能」──ECサイトからカード番号盗む“最新手口”、セキュリティ専門家の徳丸氏が解説

セキュリティ専門家の徳丸浩氏は、「情報漏えい事件が急増した1年だった」と振り返る。情報を盗もうとする攻撃者の最新手口については「自分でも気付けるか分からない」と状況は深刻だ。 「賞与支払い届」装うスパムメールに注意 中身はマルウェア「Emotet」 パスワードなど流出の恐れ

「賞与支払い届」装うスパムメールに注意 中身はマルウェア「Emotet」 パスワードなど流出の恐れ

賞与支払い届を装ったスパムメールが出回っているとして、IPAが注意喚起。本文には出金口座の情報と振り込み指定日、不正なファイルのダウンロードに誘導するリンクが記載されている。誤ってクリックするとマルウェア「Emotet」に感染する。 史上最悪規模のDDoS攻撃 「Mirai」まん延、なぜ?

史上最悪規模のDDoS攻撃 「Mirai」まん延、なぜ?

インターネットの普及期から今までPCやITの世界で起こった、あるいは現在進行中のさまざまな事件から得られた教訓を、IoTの世界で生かせないか――そんな対策のヒントを探る連載がスタート。 イープラスに聞く、悪徳転売業者を駆逐するまで チケット購入アクセスの「9割占めた」botを徹底排除

イープラスに聞く、悪徳転売業者を駆逐するまで チケット購入アクセスの「9割占めた」botを徹底排除

botを駆使してチケットを買い占める高額転売業者にイープラスがどのように立ち向かったのか。「迷惑bot事件簿」(特別編)では、イープラスの小西雅春氏にインタビューし、当時の戦いを振り返る。

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR