異常に気付くには平常時からの観測を──NICTER観測レポート最新版を読み解く:ITの過去から紡ぐIoTセキュリティ(1/2 ページ)

連日、新型コロナウイルスに関するニュースが世間を騒がせています。リアルなウイルスの場合も、感染経路の特定と拡散防止は非常に難しいと感じさせられるばかりです。対応の前提として「いつ、何がトリガーとなって感染したか」「どのように感染(横展開)しているのか」、そして「どれだけ流行しているのか」を把握、判断することが重要と感じます。

パンデミックのような想定外の事態に備えるには、やはり普段からの情報収集と体制の整備、準備が欠かせません──同じことは、サイバーセキュリティの世界でもいえるでしょう。今回は、情報通信研究機構(NICT)が2月上旬に発表した「NICTER観測レポート 2019」を読み解き、サイバー攻撃の現状を整理します。

連載:ITの過去から紡ぐIoTセキュリティ

家電製品やクルマ、センサーを組み込んだ建物そのものなど、あらゆるモノがネットにつながり、互いにデータをやりとりするIoT時代が本格的に到来しようとしています。それ自体は歓迎すべきことですが、IoT機器やシステムにおける基本的なセキュリティ対策の不備が原因となって、思いもよらぬリスクが浮上しているのも事実です。

この連載ではインターネットの普及期から今までPCやITの世界で起こった、あるいは現在進行中のさまざまな事件から得られた教訓を、IoTの世界に生かすという観点で、対策のヒントを紹介していきたいと思います。

正体不明の組織によるスキャンパケットが増加

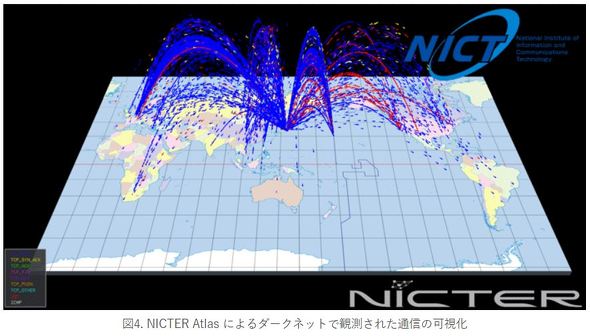

このレポートは、NICTが運営しているサイバー攻撃観測網「NICTER」の観測結果をまとめたものです。本来ならばアクセスがあるはずのない未使用のIPアドレス(NICTでは「ダークネット」と呼んでいます)宛の通信を観測・分析することで、無作為の探索・攻撃行為を把握しようと、2005年から観測が続けられています。

19年に観測されたサイバー攻撃関連通信は、18年と比べて約1.5倍の約3279億パケットに上りました。NICTが観測しているIPアドレス数は約30万とほとんど変わりがないため、1つのIPアドレスに届いたパケット数は約120万に上る計算です。

もちろん、この数字だけを見て「サイバー攻撃が大幅に激化している」と判断するのは早計でしょう。NICTERが観測しているパケットの大半は、その先にどのようなITシステムやIoT機器がつながっているかを探索し、調査するスキャン行為で占められています。レポートによると、総観測パケット数の約53%を占める約1750億パケットが、調査目的のスキャンと判定されています。

スキャンの数も、それが全体に占める割合も大きく増加している理由として、レポートは「海外組織からの調査目的とみられるスキャンが昨年以上に増加したこと」を挙げています。具体的には、ShodanやOpen Port Statisticsといったセキュリティ関連組織のホスト以外にも、1日当たり数千万〜数億のスキャンパケットを、数百〜数千もの宛先ポートに送信する運用組織が不明なホストが観測されているそうです。

このレポートではそれ以上踏み込んだ情報は開示されていませんが、目的も、また実施組織も明示されていないスキャン行為が増加している事実を見ると、「嵐の前の静けさ」とも思え、不気味に感じます。

発見から悪用まではあっという間、やはり狙われる脆弱性

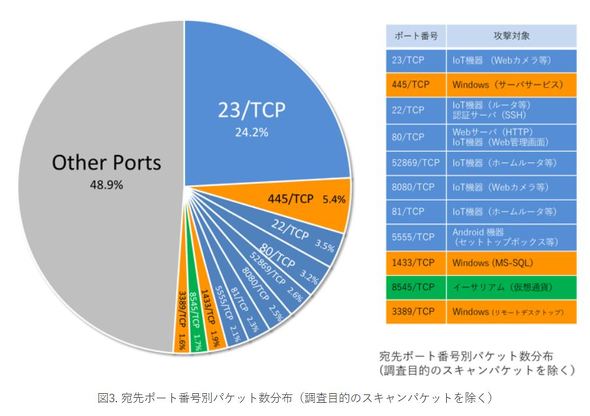

こうしたスキャン行為を除いた攻撃とみられるパケットを解析してみると、やはりWebカメラやルーターといった、インターネットにつながったIoT機器、組み込み機器を狙ったと思われる通信が多くみられました。ポート別の内訳は下記の通りとなっています。

IoT機器に対する攻撃が注目されるようになった17年ごろから目立っていたTelnetサービスを狙った攻撃が微増しています。

加えて注目したいのは、Webサーバを狙ったとみられる攻撃が上位にあることです。ルーターをはじめ、多くのIoT機器、組み込み機器は、管理用にWebインタフェースを用意していますが、そこを狙ったとみられる80/TCPや8080/TCPへの攻撃が観測されました。

17年に「Mirai」の亜種が感染拡大に使用し、Realtek SDKの脆弱(ぜいじゃく)性に関連する52869/TCPを狙う攻撃も観測されるなど、引き続き、さまざまな脆弱性を突いて感染拡大を試みる動きがみられます。さらに、あるメーカーのOEM機器を狙ったと思われるものの、攻撃対象機器の特定が難しい動きも観測したということです。

興味深いのは、IoTに限った話ではありませんが、何らかの脆弱性が公表されるとすぐにそれを探索したり、悪用しようとする動きが観測されることです。19年7月に複数のSSL VPN製品の脆弱性が報告されたことがありましたが、NICTERが運用するハニーポットでもこの脆弱性に関連する攻撃が観測されたということです。こうした結果を踏まえ、NICTは「感染の未然防止や被害の拡大防止に向け、脆弱性対策を迅速に行うことがますます重要になっている」としています。

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR