今更聞けない「ゼロトラストセキュリティ」の基本 具体的にはどう守る?(1/2 ページ)

新型コロナウイルス感染症の拡大に伴う外出自粛などの影響でテレワークの導入が進む中、サイバーセキュリティ上の概念として「ゼロトラストセキュリティ」に注目が集まり始めている。しかし、概念としては知っているものの、具体的に何をどうやって守るのかが分からないという人もいるのではないか。

そんなゼロトラストセキュリティを巡り、「メリットは何か」「実際にはどういった製品を使うのか」「どんな攻撃が防げるのか」について、米サイバーセキュリティ企業Akamaiの日本法人に務める金子春信さんに話を聞いた。

特集:ビジネスを守る ニューノーマル時代のサイバーセキュリティ

新型コロナの影響で企業の在り方が大きく変化する中、サイバー攻撃も世界各国で急増しています。この特集ではセキュリティインシデントの実態を紹介し、ニューノーマル時代にふさわしいIT環境構築のヒントを伝えます。

従来型セキュリティの問題点 一度侵入されると好き放題

ゼロトラストセキュリティとは、ネットワークの内側と外側を区別せず、全ての通信を等しくうたがって監視するという概念。一度攻撃者に侵入されると被害の拡大を抑えるのが難しい従来型セキュリティのデメリットを克服できるとされる。

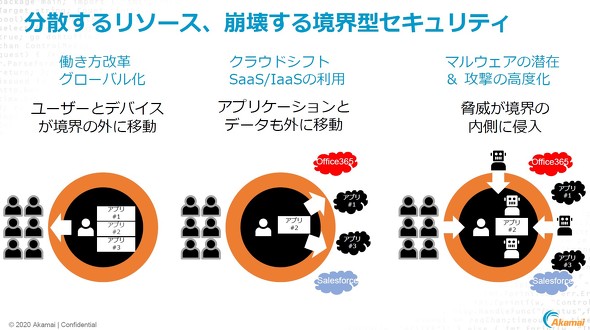

従来の「境界型セキュリティ」は、ネットワークの内外を区別して不正な通信を境界線上で遮断。内部にいる人は信用するという考え方だ。一度境界内に入ったユーザーを信用するため、内部犯行や不正アクセスによって侵入した攻撃者の行動を制限できないという問題がある。

これまでは従業員が主にオフィスに集まって仕事をしていたため、ネットワークの境界が明確だったが、働き方改革やテレワークの導入で従業員が各自の自宅などに分散して仕事をすることも増え、境界型セキュリティの内外を分けるという概念がシステム要件に合わなくなってしまっているという。

近年ではサイバー攻撃の手口も高度化しており、目的の企業を直接攻撃するのではなく、セキュリティの甘い関連企業を踏み台にしてネットワークに侵入し、間接的に目的の企業を攻撃する手法もある。

「考慮すべきところが多岐にわたっていき、境界型セキュリティだと間違いなく(対策が)足りなくなっている」(金子さん)

具体的にはどう守る? 中心は「IAP」

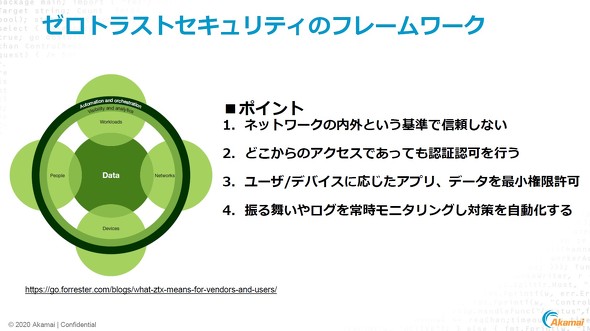

ゼロトラストセキュリティでは、たとえ攻撃者が社内ネットワークに侵入したとしても行動できない仕組みを作る。

ゼロトラストセキュリティ体制の実現に向けた手法としては「全てのアクセスに認証や認可を求める」「各種ツールやデータへのアクセス権限を最小化する」「全ての通信を自動で常時モニタリング」などがあると金子さんは話す。

業務で使うツールやデータなどにアクセスする際に、攻撃者と思われるアクセスでも従業員のアクセスでも常に本人確認を求める。社内ネットワークという大きなくくりではなく、ツールやデータごとに認証プロセスを設定して従業員でも簡単にはアクセスできない環境を構築すれば、攻撃者も自由な行動がとりにくくなる。

認証プロセスに加えて認可のプロセスも導入する。認可とは本人確認を行ったユーザーに対し、その場所でとっていい行動を定義すること。ユーザーごとに行動範囲を設定し、必要以上の権限を与えないようにする。本人確認が取れても信用はせず、必要最低限の行動以外は取れないように制限することで二重にユーザーの行動を抑制する。

例えばファイルサーバに置かれた技術資料を閲覧する際に、まずは認証プロセスで従業員か否かを判別。本人確認が取れた場合のみファイルサーバへのアクセスを許可する。そのうえで「閲覧はできるがダウンロードはできない」など権限を制限し、うかつな情報漏えいを防ぐ、といった具合だ。

これらの仕組みを提供するのが「ID認識型プロキシ」(IAP)と呼ばれるジャンルのサイバーセキュリティ製品だ。一般的にゼロトラストセキュリティの体制を整える際は最初にIAPを導入するという。

関連記事

KDDI、テレワーク前提のIT環境整備を支援する新サービス 新型コロナでニーズ浮き彫りに

KDDI、テレワーク前提のIT環境整備を支援する新サービス 新型コロナでニーズ浮き彫りに

KDDIがテレワークを前提としたIT環境の整備を支援するサービスを始める。セキュリティや業務用デバイス、クラウドなど複数のサービスを総合的に提案する。社会情勢の変化に強いIT環境の構築を目指す。 “5G前夜”、IoT機器への攻撃に備えよ 対策の鍵は「自動化」と「ゼロトラスト」

“5G前夜”、IoT機器への攻撃に備えよ 対策の鍵は「自動化」と「ゼロトラスト」

「5Gのロールアウトに伴ってつながるIoTデバイスの数は劇的に増加し、それがセキュリティ上の弱い鎖になり得る」──イスラエルのセキュリティ企業、チェック・ポイントが警鐘を鳴らしている。対策の鍵は? インサイダーの脅威が浮き彫りに 求められる「ゼロトラスト」のセキュリティ対策

インサイダーの脅威が浮き彫りに 求められる「ゼロトラスト」のセキュリティ対策

膨大な個人情報を握るIT企業インサイダーによる不正事件が相次いでいる。その背景は。

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR

アカマイ・テクノロジーズの金子春信さん(シニアプロダクトマーケティングマネージャー)

アカマイ・テクノロジーズの金子春信さん(シニアプロダクトマーケティングマネージャー)