スマホアプリの“目立たぬ弱点” 分かっていても対策が難しいワケ:「見えないWeb攻撃」──情報漏えい対策の盲点(1/2 ページ)

Webアプリケーションへの攻撃は、Webブラウザ向けにHTMLで提供されているサービスに対してのみ行われているわけではない。

多くのスマートフォン用アプリでは、利用者の画面の裏でサーバとのやりとりがWebベースの仕組みで動いている。そこで使われるのがWeb API(以下API)で、現在はJavaScriptから簡単に扱えるJSONという形式(フォーマット)がその通信によく使われている。

スマートフォンアプリやサービス間連携で、プログラム同士のやりとりに使われるようになったAPI(Application Programing Interface)とAPIサーバは、その背後に大量の認証情報や個人情報などの機微な情報を含むデータベースが存在することが多い。にもかかわらず、これまで企業やブランドの顔となってきた企業サイトやWebブラウザ向けサービスに比べてセキュリティ対策が後回しになる傾向があり、攻撃者の格好の標的となっている。

今回は、スマホアプリなどの隠れた弱点となっているAPIを狙う攻撃の現状と対策上の課題について、できるだけ分かりやすく解説してみたい。

連載:「見えないWeb攻撃」──情報漏えい対策の盲点

コンテンツデリバリーネットワーク(CDN)サービスを基盤に、各種のクラウド型セキュリティサービスを手掛けるアカマイ・テクノロジーズでWebセキュリティの動向を追う中西一博氏が、非常に発見が難しくなっているWeb攻撃の実態と手口を暴き、その対策について解説する。

以前の連載:迷惑bot事件簿

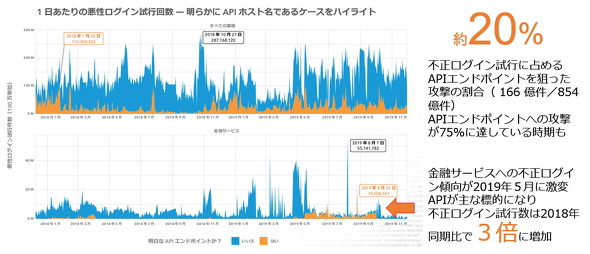

攻撃の約20%がAPIを標的に

普段利用するスマホアプリでも、購買や決済、パーソナライズなどの目的で、ID、パスワード認証を行うものは多い。そのログインを司るAPI認証・認可サーバには日々大量の不正なログイン試行がbot(自動実行プログラム)により行われている。世界中の主要なWebベースのコンテンツを配信している米Akamai Technologies(アカマイ)では、観測データからWebベースのサービスに対する不正なログイン試行総数の約20%が、APIサーバに対するものだと分析している。

SNSなどから漏えいしたIDとパスワードのペア(コンボリスト)が大量に記載されたリストが公開されると、APIサーバを狙ったログイン試行が集中して行われる傾向も観測している。「APIは狙いやすい標的」と攻撃者の目に映っていることが分かる。

APIの弱みは「目立たないこと」

「APIエコノミー」という言葉が示すように、今や社会のあらゆるサービスがAPIを介して連携を始め、経済圏を形成しつつある。しかしAPIの利用は、金融API、公共機関が提供するOpen APIなどのサービス間連携や、IoTなど今後拡大していく分野だけではない。すでにスマートフォンアプリのサーバとして大量のAPIサーバが使われている。アカマイの集計では、現在のAPIのリクエスト数は、すでにWebブラウザからのリクエストの5倍以上となっている。

それほど利用されているAPIサーバに、十分なセキュリティ対策が施されていない理由がいくつかある。

1つ目の理由は、「サーバが目立たないこと」だ。一般的にスマートフォン向けのアプリは、EC事業や顧客向けサービスを提供する事業部門が外注業者などに開発を委託し、アプリとAPIサーバが対になって納品される。ところがアプリの開発者は、必ずしもセキュリティの専門家ではない。その結果、アプリケーションが抱える脆弱性の検証や、Webアプリ向けのファイアウォール(Web Application Firewall, WAF)によるサーバー外部からの保護が不十分なAPIサーバが、事業部門の契約したパブリッククラウド上でひっそりと稼働を始めてしまう。

このように生じた「目立たない穴」をふさぐための第一歩はガバナンスだ。企業のセキュリティ部門が、企業やグループ内で利用している全てのWeb APIを申請制にして十分検証する。サービス稼働後もサービス拡張や、システム改変で脆弱性は生じやすいので、定期的に棚卸しを行い、検証する体制を作る必要がある。

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR