スマホアプリの“目立たぬ弱点” 分かっていても対策が難しいワケ:「見えないWeb攻撃」──情報漏えい対策の盲点(2/2 ページ)

API特有の弱点と特殊な攻撃

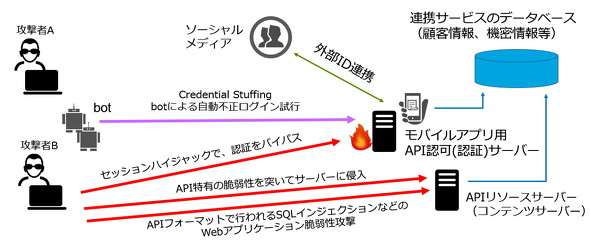

次に、API認証・認可の開発の難しさが挙げられる。開発チームには、認証・認可に関する専門の基礎知識と、標準化された最新の認証基盤技術の理解が求められる。さらに実際の開発では、ユーザーがすでにいる既存サービスとの連携や、SNSなど社外のサービスとの連携が複雑に絡み合う。

そのため、セキュリティ的に穴のない実装をしようとしても、教科書的な「正解」を当てはめることが難しく、基礎を応用する確かな技術力が必要になる。一説には「APIに厳密な認証・認可メカニズムを実装できれば、スマホアプリの開発は7割がた終わったも同然」ともいわれる。逆に言えばそれほど難しい。

2019年に起きた7payアプリの事件では、さまざまな原因が推測される中、可能性の一つとして、ソーシャルメディアとの外部ID連携に関するセキュリティ上の不備が外部の識者から指摘された。応用スキルを持つ一流の技術者が圧倒的に不足している現状では、他のアプリ開発の現場でも生じうるリスクだといえる。

まず企業の経営陣は、アプリのセキュリティ検証について高度なスキルを持った人材に対し、リソースを投入する必要があることを認識するべきだ。システム面では、例えばクラウド型の認証サービスを軸にして、企業が提供している複数のサービスの認証システムの統合化を図り、認証周りの開発を標準化することで、知識やミス、開発リソースの不足による脆弱性の発生リスクを下げていくことができるだろう。

他にも、APIサーバが備える処理の脆弱性を突く「デシリアライズ攻撃」など、APIサーバ特有の脆弱性を狙う攻撃があるため、特別な対策が必要だ。前回の連載記事で取り上げた、SQLインジェクションなどのWebアプリケーション攻撃も、JSONなどのWeb APIの形式に合わせて行われる。

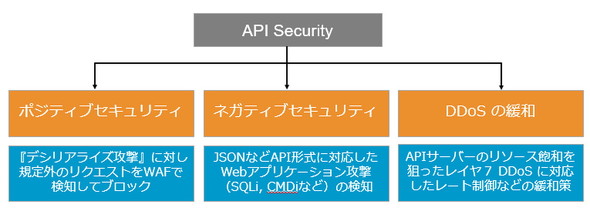

こうした脆弱性を突く攻撃には、APIサーバの脆弱性パッチや、セキュアプログラミングの技法に加えて、WAFによる多層防御が有効な防御策となる。ただし、API形式のリクエストを読み取って攻撃を検知する能力や、APIの開発者が規定したリクエスト形式以外をブロックする「ポジティブセキュリティモデル」など、API保護に特化した能力を備えたWAFが必要になるので注意が必要だ。

複数の世界的な評価機関がWAFベンダーのソリューションを比較評価するレポートの最新版では、脆弱性攻撃をルールマッチングだけで守るこれまでのWAF検知能力だけではなく、DDoS保護、bot緩和、ゼロデイ攻撃耐性やAPI保護などを、WAF製品の重要な評価軸として取り入れている。このような側面からも、複雑さを増すサイバー攻撃からWebベースのアプリケーションとAPIを守り抜くには、防御する側の意識と技術水準のアップグレードが必要になっていることが把握できるだろう。

必要なのは「APIサーバを意識すること」

企業サイトからリンクが張られ、URLが画面上部に表示されるWebブラウザベースのアプリケーションとは異なり、スマートフォンアプリでは「サーバ」の存在が意識されにくい。それは、一般の利用者だけでなく、アプリを提供する企業の多くの経営層にも当てはまる。

今回取り上げたAPI特有の弱点をふさぐためのセキュリティ投資には、企業戦略上の経営判断がしばしば必要となる。その先には、築き上げたブランド価値とサービスを利用する顧客の保護があることをぜひ考慮していただきたい。

またアプリを利用する消費者の側でも、画面の向こうの「APIサーバ」のことを時々思い出し、十分な保護がされているかを意識してほしい。「見えていなかったAPIのリスクを想像する」ことが、セキュアなAPIエコノミーを形作る力になると信じている。

関連記事

攻撃の認識すら不可能 Webサイトを静かに狙う「Magecart」攻撃の実態

攻撃の認識すら不可能 Webサイトを静かに狙う「Magecart」攻撃の実態

Webからこっそりクレジットカードなどの情報を抜き取る「Webスキミング」攻撃。すでに自社で防御しているだけでは防げない攻撃手法も。CDNサービスを手掛けるアカマイ・テクノロジーズの中西一博氏がその実態を解説する。 「普通の企業サイト」がいま攻撃に晒されているワケ ”見て見ぬふり”のわずかなスキに忍び寄る影

「普通の企業サイト」がいま攻撃に晒されているワケ ”見て見ぬふり”のわずかなスキに忍び寄る影

Webサーバやサービスの脆弱性を狙った、SQLインジェクションなどの一般的なWebアプリケーション攻撃は相変わらず猛威を振るっている。そしてこの背景には、闇市場で最近流通している「ある品目」が関係していそうなことが見えてきた。 コロナ禍で増加する不正ログイン 2021年に狙われる業界は?

コロナ禍で増加する不正ログイン 2021年に狙われる業界は?

2020年に公表されたサイバー被害の傾向などから、世界と国内で起きたWeb攻撃からその背景や狙いを読み取り、2021年に取るべき重点対策を考えていく。今回は、その中でも昨年顕著な伸びを見せた、成り済ましによる不正ログイン攻撃について取り上げる。 不正送金問題で暗躍する「不正ログインbot」 大量にアクセスされても“見えない”理由

不正送金問題で暗躍する「不正ログインbot」 大量にアクセスされても“見えない”理由

ドコモ口座やゆうちょ銀行などを巻き込んだ不正送金事件。事件の手口には未だ謎が残っており、単純な話では終わらなさそうだ。今回は「見えない不正ログイン」という観点から、こうした犯行の手法や、事件を取り巻く背景を改めて考察してみたい。

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR