今そこにある 分業制「サイバー脅迫エコノミー」 企業を狙うマルウェア、脆弱性の放置は格好の標的に:この頃、セキュリティ界隈で

仮想環境を管理するVMwareの製品に深刻な脆弱性が発覚し、悪用を狙った動きが活発化している。各国で被害が相次ぐランサムウェアは、こうした企業向け製品の脆弱性を狙う傾向を強めており、関係者が改めて対策の徹底を促した。

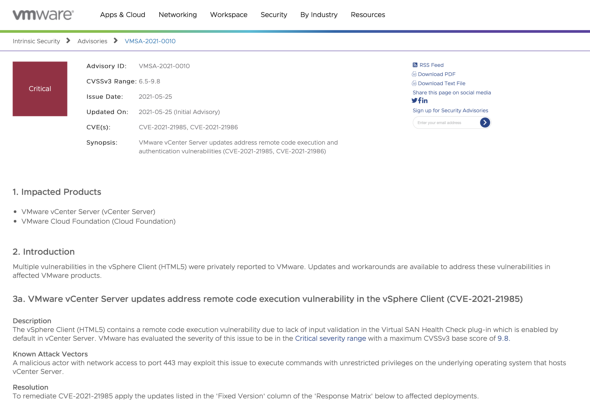

今回発覚したVMwareの脆弱性(CVE-2021-21985)は、仮想環境の統合管理に使われる「vCenter Server」に存在する。VMwareの5月25日付のアドバイザリーによると、デフォルトで有効になっているプラグインに脆弱性があって、ユーザーが何もしなくても攻撃者にシステムを制御される恐れがある。危険度は共通脆弱性評価システム(CVSS)のスコアで9.8と極めて高い(最大値は10.0)。

6月に入ると、まだパッチが適用されていないサーバをスキャンする動きが報告され、この脆弱性を悪用する攻撃の観測が強まった。脆弱性を突くコンセプト実証コードも公開されているという。

VMware製品の脆弱性は、過去にもランサムウェアに利用されたことがあり、今回もそうした攻撃の発生が危惧される。技術情報サイトのBleeping Computerによれば、VMWare ESXiの脆弱性はかつて、米パイプライン攻撃で脚光を浴びたランサムウェア集団「DarkSide」や、「RansomExx」「Babuk Locker」など複数のランサムウェアに悪用されていたという。

「サイバー脅迫エコノミー」

VMwareもブログの中で、「ランサムウェアの時代において、攻撃者は既にネットワーク内のどこかにいて、ユーザーアカウントを制御していることも十分に想定される」と指摘、緊急対策を講じてできるだけ早くパッチを適用するよう呼び掛けた。

VMwareのような企業向け製品の脆弱性を狙った攻撃は後を絶たない。ランサムウェア対策を支援するCovewareがまとめた2021年1〜3月期の動向報告書によると、ランサムウェアが利用する侵入経路は依然としてリモートデスクトッププロトコル(RDP)や電子メールフィッシングが筆頭だが、流通量が多いトップスリーのランサムウェア(Sodinokibi、Conti V2、Lockbit)に絞ると、ソフトウェアの脆弱性を悪用する手口が圧倒的に多かった。

中でもFortinetやPulse SecureなどのVPN悪用が多数を占め、パッチ適用や攻撃封じ込めなどの対策が手薄な中堅中小企業が狙われる傾向も鮮明になっている。Microsoft Exchange Serverの脆弱性を突くランサムウェアが出現したことも記憶に新しい。

ソフトウェアの脆弱性が発覚するたびに、今回のVMware vCenterでも見られたように、攻撃側は自動化されたスキャンを行ってパッチが適用されていないシステムを捜し出す。そうしたスキャンを行う専門業者が存在していて、その業者から情報を買い取ったランサムウェア集団が攻撃を仕掛けるという分業制の「サイバー脅迫エコノミー」が成り立っているという。

こうしたサプライチェーンが成熟するほど、解体させることは難しくなるとCovewareは警鐘を鳴らしている。

関連記事

石油パイプラインを停止させた「ダークサイド」のパワー 身代金目当てに大企業を揺さぶる二重三重の脅し

石油パイプラインを停止させた「ダークサイド」のパワー 身代金目当てに大企業を揺さぶる二重三重の脅し

ランサムウェア被害は深刻化の一途、撲滅目指し官民が連携 3分の1は身代金払ってもデータ取り戻せず

ランサムウェア被害は深刻化の一途、撲滅目指し官民が連携 3分の1は身代金払ってもデータ取り戻せず

既に企業が単独で対応できるレベルではなくなってきているランサムウェアの実態。 医療機器や制御システムに影響する脆弱性「NAME:WRECK」 つながるモノがはらむ危険性に警鐘

医療機器や制御システムに影響する脆弱性「NAME:WRECK」 つながるモノがはらむ危険性に警鐘

DNDプロトコルが脆弱性につながっているという。

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR