Twilioフィッシング攻撃はOktaになりすました大規模キャンペーンの一環──Group-IB報告

米Twilioが8月7日(現地時間)に報告した「高度なソーシャルエンジニアリング攻撃」は、130以上の組織を攻撃した大規模なフィッシングキャペーンの一環だったと、シンガポールに拠点を置くセキュリティ企業Group-IBが25日に公式ブログで報告した。

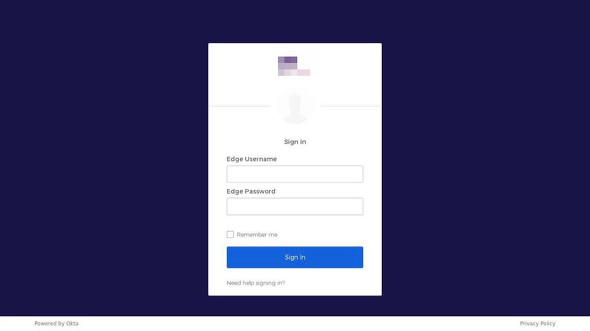

この大規模フィッシング攻撃では、米カリフォルニア州サンフランシスコに拠点を置くIDプロバイダーOktaのログインページになりすましたページが使われているため、Group-IBはこのフィッシングキャンペーンを「Oktapus」と名付けた。

攻撃者は、なりすましたログインページを使って130以上の組織の9931件のログイン資格情報を盗み、そのデータを使ってVPNやリモートアクセス端末を介して企業のネットワークにアクセスしたという。キャンペーンは遅くとも2022年3月には始まったとしている。

攻撃者はまず入手(入手方法は不明)した電話番号にOktaのログインページにアクセスするよう偽ログインページへのリンク付きのSMSを送りつける。

リンク先のフィッシングページは標的となった企業の従業員が毎日使っているポータルに似せてあり、気づかずにOktaのIDクレデンシャルと2要素認証(2FA)コードを入力させるようになっている。

攻撃者はここで入手したデータを使って企業のVPNや顧客サポートシステムにアクセスして顧客データを盗み、Signal Messengerが報告したように、さらなるサプライチェーン攻撃のために悪用した。

標的となった組織の大半は米国拠点だった。Twilio、Cloudflare、AT&T、Verizon Wireless、T-Mobile、Epic Games、Twitter、Slack、Microsoft、Best Buy、CoinBaseなどが含まれる。

Group-IBは攻撃者についてより詳しい情報をつかんでおり、詳細を国際的な法執行機関と共有したとしている。

関連記事

DoorDashもTwilioと同じフィッシング攻撃の被害 ユーザーのメアドや電話番号にアクセス

DoorDashもTwilioと同じフィッシング攻撃の被害 ユーザーのメアドや電話番号にアクセス

フードデリバリー大手のDoorDashの顧客と配達員の個人データに不正アクセスがあった。サードパティベンダーがフィッシング攻撃を受けた影響としている。影響を受けた個人には直接連絡している。 E2EEメッセージのSignal、Twilioへのフィッシング攻撃でユーザー約1900人に影響

E2EEメッセージのSignal、Twilioへのフィッシング攻撃でユーザー約1900人に影響

E2EEメッセージングアプリ「Signal」がTwilioへのフィッシング攻撃の影響を受けたと発表した。Twilioの番号認証サービスを利用しているため。約1900人のユーザーの電話番号とSMS確認コードが攻撃者の手に渡ったが、全員に通知済みだ。 Cloudflare、Twilioと同じフィッシング攻撃を受けるも完全回避 ハードキーが鍵

Cloudflare、Twilioと同じフィッシング攻撃を受けるも完全回避 ハードキーが鍵

CDN大手のCloudflareは、大規模なフィッシング攻撃を受けたが、侵入を防いだと発表した。Twilioが報告したものと同じ攻撃とみられる。攻撃を受けた従業員の中で3人がだまされたが、ログインにハードキーによる認証を義務付けていたため侵入を回避できた。 クラウド電話APIサービスのTwilioにフィッシング攻撃で顧客データ漏えい

クラウド電話APIサービスのTwilioにフィッシング攻撃で顧客データ漏えい

日本の企業も採用するAPIサービスのTwilioが、一部の顧客アカウント情報への不正アクセスがあったと発表した。従業員へのフィッシング攻撃が原因。攻撃者はまだ特定できていないが、「高度に洗練された組織」とみている。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR