「うちの情報、freeeから漏れたんじゃないんですか?」 顧客から問い合わせ殺到──したらどうする? freeeが再び全社訓練(1/3 ページ)

「アイティメディアの高橋と申します。今、Twitter上で、御社から顧客情報が漏えいしているのではないかという書き込みが複数流れているのですが、どういうことでしょうか?」──もし広報の窓口にこんな問い合わせが来たら、皆さんの会社ではどう対応するだろうか。クラウド型会計・人事サービスを提供するfreeeではこんな風に、広報や営業・顧客対応も含めた包括的な障害対応訓練を実施した。

顧客・マスコミなど社外とのやりとりにもフォーカス

freeeには2018年10月、会計処理の集中する月末に2時間半にわたってサービスが停止するという大障害を発生させてしまった苦い経験がある。その反省を踏まえ、記憶を風化させず、いざというときに適切な対処を迅速に取れるよう、全社にまたがる障害対応訓練を毎年10月に実施している。

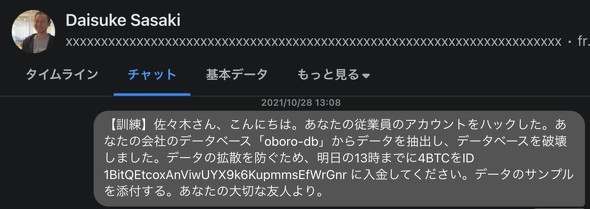

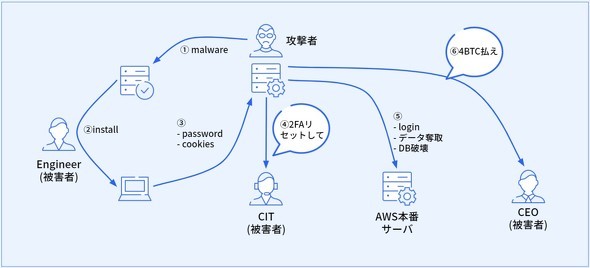

21年の障害対応訓練は、今まさに猛威を振るうランサムウェアを題材にしたものだった。サプライチェーン攻撃を組み合わせて開発者になりすまし、二要素認証もリセットした上でfreeeの本番環境に不正アクセスしてデータベースを破壊。さらに、社内SNS経由で佐々木大輔CEOに「金銭を支払え」と要求する脅迫状が送られる迫真のシナリオで、内外から大きな反響があったという。

参考記事:自社のDB破壊しCEOに身代金要求、freeeが本当にやったクラウド障害訓練の舞台裏 「従業員はトラウマに」

ただ「前回の障害訓練は、ちょっと作り込みすぎたと思っている」と、21年に続き訓練の仕掛け人となった多田正さん(PSIRTマネージャー)は語る。

前回の訓練で最も世間の関心を呼んだのは、脆弱性を作り込んでサイバー攻撃を成功させる過程の巧妙さだ。ITmedia NEWSの記事に対しても「これは見抜けない」「うちもこんな攻撃を受けたらやられてしまいそうだ」などと反響があった。

しかし、この訓練の本来の目的は、社内全体を巻き込んで「もし障害が起きたらどんなことが起き得るか、それに対してどう連携して対処していくか」を学ぶこと。個々の攻撃の解析・調査といった細かな部分は、部門単位で行う個別の訓練に任せるとして、もっと全体的な課題に取り組もうと考えたという。

「前回のシナリオでは、ユーザー対応という会社として一番きついところにまでたどり着いていなかった。そこで22年はそこまで手を伸ばし、もっとしっかり顧客対応を行うための訓練を考えた」(多田さん)

今回の訓練には他にもいくつか狙いがあった。freeeは8月、新オフィスに移転したタイミングで、多数のモニターを設置した大部屋「障害ブリッジ」を新設した。障害時に関係者がリアルで集まり、話しながら作業できるように設けたスペースだ。この部屋の運用や効果を検証したかったという。

さらに、新たにCISO(Chief Information Security Officer、最高情報セキュリティ責任者)として加わった茂岩祐樹さんによるハンドリングが狙い通りに実施できるかを確認する狙いもあった。

「そもそも全社訓練は、各部門がそれぞれ必要な訓練を積んだ上で、もっと大きな規模で全社的に動くときにどんな課題が浮かび上がってくるかを見つけることが目的。これまでもいろいろな部門を巻き込んできたが、今回はさらに、ユーザーとのやりとりやマスコミ対応など社外とのやりとりにもフォーカスしようという考えに基づいて計画した」(多田さん)

「うちの情報、freeeから漏れてない?」 窓口に寄せられる問い合わせ

22年の演習は、freeeのサービスに含まれるWebフォームが(実際には存在しないが)脆弱性を付かれて改ざんされ、ログインしてきたユーザーIDとパスワードが盗まれてしまったという想定で行った。

さらに攻撃者は、盗み取ったIDとパスワードを用いてなりすましアクセスを実施。数千アカウント分の従業員情報や給与情報、家族の情報、さらにマイナンバーといった情報を入手してしまったというストーリーだ。

「数千アカウントが漏えいした設定なので、どのプロダクトが不正アクセスされたのかも含め、調査すべき範囲も膨大になる。関係者をどんどん巻き込みながら、対応が全社規模へ広がっていくことを想定した」(多田さん)

本題はそこからだ。21年の訓練ではfreeeの佐々木CEOが直接、攻撃者からの脅迫を受けた。一方今回は「漏えいした情報を公開されたくなければ金銭を支払え」という脅迫が顧客企業に行われてしまう、というシナリオだった。

当然、顧客からは「freeeから情報が漏れたんじゃないですか? どうなっているんですか」と問い合わせが寄せられる。しかも情報漏えいのうわさは隠しておくのが難しい。顧客企業の従業員がTwitterに「どうやらfreeeから情報が漏れたらしい」と書き込みを行い、それを見つけた報道陣、具体的にはアイティメディアが広報に問い合わせてくる、といった流れで訓練は進んだ。

結果として、開発サイドやセキュリティチームがインシデント対応に取り組み始めるのとほぼ同時に、セールス部門にはメールや電話での問い合わせが複数発生する。これらの事象をどうつなぎ合わせ、適切に対処していくかが問われた。

ちなみにこれらの問い合わせは、顧客をよく知る営業担当者や広報担当者を1人ずつ巻き込み、それぞれの経験を生かして「こんなユーザーでこんな情報が漏れた想定にしては」とシナリオを練り込んだ上で実演した。

電話口では「どうしてくれるんですか、もう身代金を支払ってしまったんですが……」「早く回答をください」といった具合に、迫真の演技が繰り広げられたという。

関連記事

自社のDB破壊しCEOに身代金要求、freeeが本当にやったクラウド障害訓練の舞台裏 「従業員はトラウマに」

自社のDB破壊しCEOに身代金要求、freeeが本当にやったクラウド障害訓練の舞台裏 「従業員はトラウマに」

AWS上のDBからデータを盗み出し、自社のCEOに社内SNSを通して身代金を要求する障害訓練を行ったfreee。従業員にトラウマを与えたというこの訓練には、どんな目的があったのか。キーパーソンに実施の背景や効果を聞く。 “自社DB破壊&身代金要求”に直面してfreee経営層が気付いた3つの課題 佐々木CEOに聞く

“自社DB破壊&身代金要求”に直面してfreee経営層が気付いた3つの課題 佐々木CEOに聞く

「自社のDBを破壊し、CEOに身代金を要求する」訓練を実施し話題を集めたfreee。全社を巻き込んだ訓練で、経営層は当時どんな教訓を得たのか。同社の佐々木大輔CEOに聞く。 本当にあったIT怖い話 AWSの設定ミスで300万円のコスト超過、1日1回だったはずの処理が1分で160万回に 当事者に聞く反省点

本当にあったIT怖い話 AWSの設定ミスで300万円のコスト超過、1日1回だったはずの処理が1分で160万回に 当事者に聞く反省点

AWSの設定ミスで300万円のコスト超過を起こしたラック。1日1回だったはずの処理が1分に160万回発生していたという。トラブル発生の経緯と反省点を当事者に聞く。 背筋も凍るITホラー 気付いたら“野良SaaS”のコストが4倍に 「SaaSのお片付け」真っ最中のマネフォに現状を聞く

背筋も凍るITホラー 気付いたら“野良SaaS”のコストが4倍に 「SaaSのお片付け」真っ最中のマネフォに現状を聞く

IT部門が利用実態を把握していない“野良SaaS”の放置により、あるSaaSのコストが数カ月で4倍に膨らんだマネーフォワード。同社が取り組むSaaS整理プロジェクトの全容をキーパーソンに聞く。 SaaS企業で働くみんなのデスク環境 経営層からエンジニアまで写真でチェック freee編

SaaS企業で働くみんなのデスク環境 経営層からエンジニアまで写真でチェック freee編

SaaS企業で働く人のデスク環境を写真や本人のコメント付きで紹介。経営陣からエンジニア、管理部門まで、さまざまな社員がどんな環境で働いているかをチェックする。今回は、経費精算SaaSなどを提供するfreeeで働く人のデスク周り。

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR