「電車内のあの人は今、何聞いてるのかなぁ……」――イヤフォンで聞いている音を1m先から盗聴する攻撃:Innovative Tech

Innovative Tech:

このコーナーでは、2014年から先端テクノロジーの研究を論文単位で記事にしているWebメディア「Seamless」(シームレス)を主宰する山下裕毅氏が執筆。新規性の高い科学論文を山下氏がピックアップし、解説する。

Twitter: @shiropen2

中国の湖南大学などに所属する研究者らが発表した論文「Eavesdropping on Black-box Mobile Devices via Audio Amplifier’s EMR」は、イヤフォン/ヘッドフォンで聞いている音を離れた場所から盗聴できる手法を提案した研究報告である。

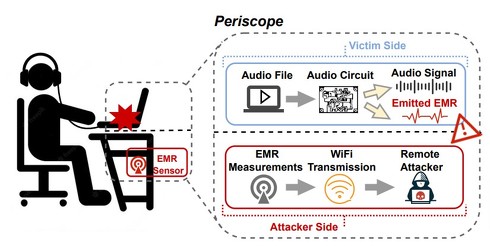

「Periscope」と呼ばれるこの攻撃は、イヤフォン/ヘッドフォンを接続したモバイルが放出する電磁放射(EMR)を利用してユーザーのプライベートな音声を復元する。ここでは、物理的な配線を通じてオーディオ信号を伝送するため、無線ヘッドフォンよりも盗聴攻撃に対して堅牢であると考えられる、有線ヘッドフォンを対象としている。

攻撃手法では、信号処理技術に基づいたトレーニング不要のオーディオ回復スキームを用いる。まず、バンドパスフィルターを使用して有用な信号を抽出し、正規化を行い信号対雑音比(SNR)を高める。次に「離散ウェーブレット変換」という方法で、電磁波の中の不要なノイズを取り除き、目的の音声信号だけを残す。さらに、信号の中のゆがみを整理するためにクラスタリングという技術を使い、最終的に人の話している音を復元する。

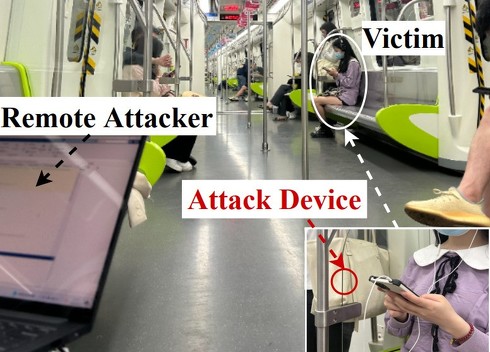

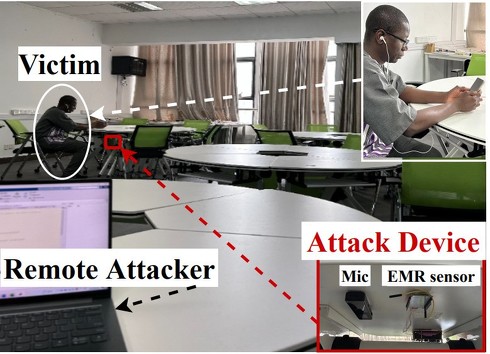

攻撃の有効性を評価するために、ESP32ボードとRaspberry Pi 4を使用したプロトタイプを作成。このプロトタイプは小型であり、最大1.05mの距離からEMR信号を測定できるため、攻撃者は被害者が気付かない隠れた場所に容易に配置できる。

さまざまなモバイル端末11種類とイヤフォン/ヘッドフォン6種類で実験を行った結果、単語エラー率(WER)が7.44%という低さで被害者のプライベートな音声の回復に成功した。

またPeriscope攻撃が環境の変動に対して堅牢であり、攻撃者の盗聴角度に柔軟であり、障害物の後ろから発動した場合でも効果的であることを示した。攻撃者はデバイスのEMRを受信し、最大16.05m離れた場所でオーディオを回復できることを実証した。

Source and Image Credits: Huiling Chen, Wenqiang Jin, Yupeng Hu, Zhenyu Ning, Kenli Li, Zheng Qin, Mingxing Duan, Yong Xie, Daibo Liu, and Ming Li. Eavesdropping on Black-box Mobile Devices via Audio Amplifier’s EMR.

関連記事

他人が装着するイヤフォンだけに“いきなり音楽を注入できる”システム 明治大が開発

他人が装着するイヤフォンだけに“いきなり音楽を注入できる”システム 明治大が開発

明治大学の渡邊研究室に所属する研究者らは、ヘッドフォンやイヤフォンを装着している人のみが聞こえる音声や音楽を外部から挿入するシステムを提案した研究報告を発表した。 “壁越しのスマホカメラ”を乗っ取り、映像を盗み見る攻撃 米中の研究者らが開発

“壁越しのスマホカメラ”を乗っ取り、映像を盗み見る攻撃 米中の研究者らが開発

米ミシガン大学や中国の浙江大学、米ノースイースタン大学に所属する研究者らは、壁越しのカメラに映る映像をリアルタイムに盗聴するサイドチャネル攻撃を提案した研究報告を発表した。 スマホ指紋認証の“摩擦音”を録音→指紋を復元する攻撃 中国の研究者らが開発

スマホ指紋認証の“摩擦音”を録音→指紋を復元する攻撃 中国の研究者らが開発

中国の華中科技大学などに所属する研究者らは、スマートフォンによる指紋認証時の摩擦音を録音し解析することで、その指紋を復元する自動指紋識別システム(AFIS)へのサイドチャネル攻撃を提案した研究報告を発表した。 鍵の“挿入音”をスマホで録音→スペアキーを作る攻撃 シンガポール国立大「SpiKey」発表

鍵の“挿入音”をスマホで録音→スペアキーを作る攻撃 シンガポール国立大「SpiKey」発表

シンガポール国立大学に所属する研究者らは、開錠時に鍵穴に鍵を挿入した際の音をスマートフォンのマイクで捉え、その音響信号だけで鍵の形状を推測する攻撃を提案した研究報告を発表した。 “牛乳”でマザーボードから「金」を取り出す方法 純度90%以上金塊22カラット相当の抽出に成功

“牛乳”でマザーボードから「金」を取り出す方法 純度90%以上金塊22カラット相当の抽出に成功

スイスのETH Zurichに所属する研究者らは、牛乳を利用して古いコンピュータのマザーボードなどの電子廃棄物(E-waste)から金やその他の金属を抽出する方法を提案した研究報告を発表した。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR