「広範囲で執拗、かつテスト的」──年末年始のDDoS攻撃、有識者はどう見る:辻伸弘氏×アカマイ中西一博氏ロング対談(2/2 ページ)

攻撃というより「威力偵察」に近い?

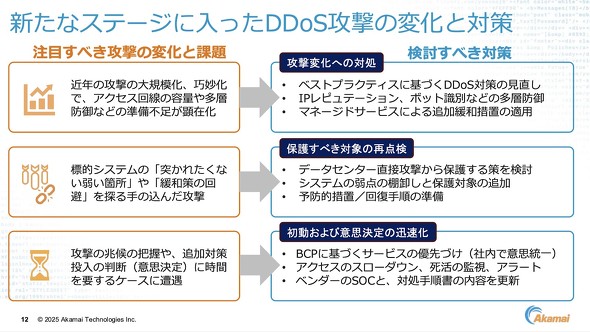

辻氏:「DDoS」という言葉は古くからありますが、攻撃内容は大きく変わっています。対策を考える上で、自社の状況に合わせて、どのサービスが有効か選定基準を持つことが重要ですね。

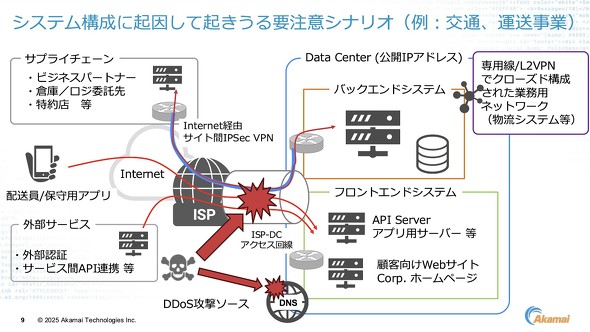

中西氏:今回の被害では、CDNを回避してデータセンターのIPアドレスを直接狙う攻撃も見られました。防御範囲や量の想定が甘かった、もしくは欧米を中心に変化してきたDDoSの質やボリュームに対して、国内の多層的なDDoS対策の仕組みや回線容量などが10年近くアップデートされていなかった可能性があります。正規トラフィックに似せた攻撃を初見で見分けるにはどうしても時間がかかります。識別するまでの間、インフラが脆弱だとサービスが停止してしまいます。

辻氏:数十分システムを遅延させられれば、ハクティビストにとっては成功ですからね。海外では金融機関などが既に対策を進めていましたが、日本では対岸の火事だったのかもしれません。サイバー空間に国境はないはずなのですが……。

攻撃の「継続時間」も気になります。レポートでは60分以上の攻撃が増えているとありましたが、なぜでしょうか?

中西氏:攻撃者が自前のボットネットを維持するにはコストがかかります。攻撃実行部隊の背後に、それを可能にする強力な資金源のあるスポンサーがいて、資金調達の仕組みが整っている可能性が示唆されています。地政学的なリスクの表れかもしれません。

24年10月にオーストラリアで起きたDDoS攻撃と類似したツールが、日本の攻撃でも使われていたとわれわれは分析しています。攻撃の実行者や所属する国籍は違うかもしれませんが、同じツールが共有されている可能性もありえます。

辻氏:傾向としては、継続時間が伸びてきているということですかね。

中西氏:攻撃の期間も長期化しています。数カ月にわたり、断続的に攻撃が繰り返されるケースもあります。年末年始以降も、手を変え品を変え、同じ企業への攻撃が続いている傾向があり、単なるハクティビストとは思えません。

これは攻撃というよりサイバー領域を含むハイブリッド戦における「威力偵察」に近いのではと個人的には感じています。相手の対応能力を探っている。防御側としては、そうした背景も考慮し、最悪のケースに備える必要があります。

辻氏:年末年始の攻撃は、本気でダメージを与えたいなら規模が小さく感じられますし、業界も絞られすぎていました。影響を最大化するなら帰省ラッシュなどを狙うはず。何かの準備段階かもしれませんね。

中西氏:攻撃者は防御する側以上にシステムの構成を熟知しています。パブリックIPアドレス範囲を総当たりして構成上の弱点を調査しています。使われていないポートやIPアドレスに攻撃を仕掛けても、一方的に通信を送りつけて回線をふさぐUDPベースのDDoSは成立してしまうので、その対策も打っておく必要があります。

また、ログインページなどCDNのキャッシュで応答できない箇所を狙うこともあります。昔とは違い、大量のbotでボリュームを稼ぐだけでなく、効果の出る攻撃目標を探りながら巧みに手法を切り替えてくる。それを予防するためには、システムの棚卸しと潜在的な弱点の洗い出し、bot対策など複合的な取り組みが必要です。

また今回、次々と変化する攻撃ベクトルや標的に対処するために、DDoS対策専門チームのノウハウと、さまざまな攻撃緩和策の投入が不可欠でした。セキュリティ対策ベンダーは「自動でなんでも対処できますよー」と説明しがちですが、そのような「製品のスペックシートに現れないサービスの質」にもぜひ目を向けるようにしてください。

辻氏:もしDDoS対策を始めたい、と思ったとき、どのくらいの期間があればソリューションを入れられるものなのですか?

中西氏:Akamaiの場合、DDoS対策は、緊急であれば最短1日程度で導入可能な場合もありますが、設定チューニングの精度を考えると十分な準備期間を取ることが望ましいです。

自前のデータセンターへの直接攻撃からどう守るかについては、例えば契約しているISPに、不要なアドレスやポートをブロックするアクセスリストフィルターを設定するだけでもアクセス回線の負荷を下げる効果が期待できます。ただこれも、攻撃下の混乱した状態で“エイヤ”で設定を投入すると、DNSなどの「目立たないけど必要な通信」まで止めてしまう事故がよく起きますので、同じく平時の備えが望ましいです。

“平時に棚卸し”がカギ 対策の考え方

──DDoS対策を進める上で、他に重要な点はありますか?

中西氏:ユーザー自身が攻撃を受けていることにどう気付くか、アプリケーションレベルでの監視やアラートの仕組みが重要です。また社内で、「このサービスは絶対に守るが、そのためならこれは停止しても構わない」といった優先順位付けを行い、トリアージのクライテリアについて平時に意思統一しておくことが、迅速な初動対応につながります。

例えば、特定の国からのアクセスを一律ブロックすることができるかできないかという判断です。

辻氏:できるかできないとは、能力的な問題ではなく、ポリシーの問題ですか?

中西氏:まさにその通りです。海外事業部が反対するといったケースもあるかと思うので、どこを残し、どこを生かすかというのが社内レベルで統一が取れれば、初動時の意思決定と対処の実行が早くなります。

辻氏:まとめてもらったこの図の一番下、「ベンダーのSOC(Security Operation Center、システムへの脅威を常時監視・分析する組織)と、対処手順書の内容を更新」というのが大事なポイントじゃないかと思います。

任せっきりみたいな状況だと、自分たちがやらないといけないことに気付けていないとかもありますし。

中西氏:ベンダーとの連携も含めた対処手順書を常に最新化し、机上演習などで確認しておくことが重要です。

辻氏:そのためには、どのシステムが落ちたらどれくらいの影響があるのか、事前にちゃんと話をして想定を作っておかないと、そこに進めないですね。

中西氏:システム構成の把握も不可欠で、Webサーバだけでなく、バックエンドシステム、認証サーバとの連携、VPN接続された外部組織など、インターネット回線を共有しているシステムで、回線が落ちた時、総合的な業務継続プラン(BCP)上、どこが「単一障害点(Single Point of Failure)」になり得るか、平時に棚卸ししておく必要があります。単なる回線障害と異なるのは、バックアップの回線に切り替わっても、その回線もすぐにDDoSで落とされてしまうことです。

最近では、DDoSの標的になりやすいWebサーバだけパブリッククラウドに逃している事業者も増えてきていますが、自社のデータセンターで利用しているインターネット回線を、Webで提供しているサービスの裏側で動いているタスクや、その他の業務用のシステム、サプライチェーン連携などで共有している場合、その回線をIPアドレスから探ってふさがれると、それを利用して提供しているサービスや役務の行使が止まってしまいます。

辻氏:場合によっては、構成も変えなくてはならないかも

中西氏:そうなんです。実は構成の問題でもあります。

DDoS対策 “どこまでやればいいんだ問題”

辻氏:どこまで対策すれば良いのか、という線引きも難しい問題です。以前は攻撃ボリュームで10Gbpsが一つの目安といわれていたこともありました。

中西氏:今はボリュームだけでは線引きできません。ニュースで報道されることによるブランドイメージ低下、つまりレピュテーションリスクを懸念する声が大きいからです。社会的に重要なシステムや多くの消費者が利用するサービスであれば、攻撃がどんなボリュームであろうと、サービスが止まれば信用は失われます。

ただ、ビジネスや社会への影響が少ないシステムであれば、落ちても構わないと割り切る判断も必要だと思います。「本体を守るために、ここは一時的に落としても良いと判断しました」と堂々といえるかどうか。

辻氏:自治体サイトへの攻撃などでよく思います。重要情報以外なら、対策コストを考え「影響は軽微なので対応しません」と表明しても良いのではと。その対策コストは税金そのものですから。

中西氏:そうした割り切りができれば、例えば自治体なら、災害情報や国土防衛、治安に関する情報などの守るべきシステムを一箇所に集約し、コスト効率が良く、高度な対策を施す設計も可能です。

DDoSは簡単に実行できてしまうため、陽動として使われ、裏でマルウェア感染など深刻な攻撃が行われることもあります。CSIRT(Computer Security Incident Response Team、セキュリティインシデントに対応するチーム)がDDoS対応に忙殺されている隙を狙われるのです。守るべきものを明確にし、CSIRTには全体に目を配る「対策の司令塔」としての意識が必要です。

同時に、他国からのサイバー攻撃による「認知戦」のワナにハマらないために、「考え抜かれたうえでの一部のサービスの一時停止」を許容する社会の雰囲気の醸成も、重要かもしれません。

辻氏:守りたいものが明確なところは強いですね。「全部守りたい」では対策は難しい。選択と集中が基本です。100円の価値のものを守るのに100万円かけるのはおかしいですが、「100円のものを盗まれるような組織だ」と思われるのも困る。ブランドイメージを守りたいという意識はどれくらい強いのでしょうか?

中西氏:セキュリティ対策を強化する理由のアンケートを取ると、ほぼ100%の企業がそれをあげます。特に経営層は、直接的な金銭的損害よりブランド価値低下を懸念しています。現場の部長に「ウチのサイトは落ちてもどうってことないよ」と意見を伺うことがあっても、コトが起きた時実際に頭を下げるのは取締役ですから、われわれも対策の提案時には、経営層の「視野の広い総合的な判断」を確認することが不可欠です。

辻氏:攻撃者に「対策が甘い」となめられるリスクもあります。一度狙われると、執拗(しつよう)に攻撃されたり、他の攻撃の標的になったりする可能性も高まります。

中西氏:「クマに襲われたとき、逃げるなら他の人の半歩先を行きなさい。なぜなら半歩遅れた人から襲われているうちに逃げきれるから」という例えの通り、他社より半歩先んじた対策が、結果的に自社を守ることにつながるかもしれません。

──本日はありがとうございました

関連記事

日本企業を狙う、相次ぐDDoS攻撃に国が注意喚起 今すぐ始めるべき対策とは?

日本企業を狙う、相次ぐDDoS攻撃に国が注意喚起 今すぐ始めるべき対策とは?

内閣サイバーセキュリティセンターは、2024年12月〜25年1月にかけてDDoS攻撃が相次いでいることを受け、各事業者に注意を呼びかけた。 新手の「疫病」ボットネットが仕掛ける大規模DDoS攻撃、威力はMiraiの3倍以上

新手の「疫病」ボットネットが仕掛ける大規模DDoS攻撃、威力はMiraiの3倍以上

世界各地で8月から9月にかけ、過去最大級のサイバー攻撃が相次いで発生した。新手のボットネットなどによるそれらの手口や、対策方法を紹介する。 “サイバー兵器”と化すDDoSやWeb攻撃 背景にはウクライナ・東アジア情勢などの緊張

“サイバー兵器”と化すDDoSやWeb攻撃 背景にはウクライナ・東アジア情勢などの緊張

ロシアのウクライナ侵攻や徐々に緊迫度を増す東アジア情勢などの地政学的なリスクの高まりは、引き続きサイバー攻撃のアタックサーフェス(攻撃対象領域)と攻撃の手法に変化をもたらしている。改めて企業や組織が取るべき対策を具体的に示す。 Googleの「ハングアウト」がP2Pサポート開始

Googleの「ハングアウト」がP2Pサポート開始

Googleのメッセージングサービス「ハングアウト」がピアツーピア(P2P)通信をサポートし始めた。ヘルプページには「通話の音質と画質を向上させるために、可能な限りピアツーピア通信を使用します」とある。 変わり始めるWeb攻撃 背景に潜むウクライナ侵攻と”ハイブリッド戦”の影

変わり始めるWeb攻撃 背景に潜むウクライナ侵攻と”ハイブリッド戦”の影

ハイブリッド戦の影響が世界に波及する中で、サイバー空間でいま何が起きているのか。緊張の高まる台湾およびアジアの情勢を前に、民間企業はどう備えるべきか。変わりつつあるWeb攻撃の傾向などを基に、浮かび上がったハイブリッド戦の影について考察する。

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR