「広範囲で執拗、かつテスト的」──年末年始のDDoS攻撃、有識者はどう見る:辻伸弘氏×アカマイ中西一博氏ロング対談(1/2 ページ)

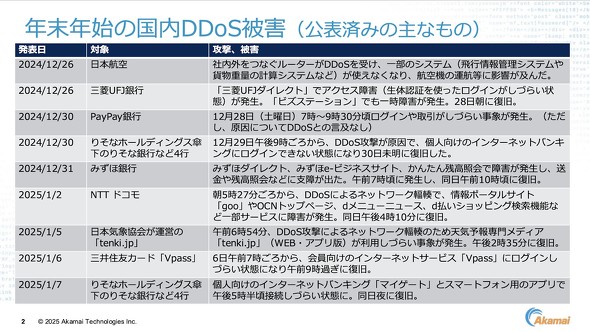

2024年12月から25年1月にかけ、三菱UFJ銀行やJALなど、日本の大企業をDDoS攻撃が襲った。サイバー空間で発生する“物量”の攻撃ともいえるDDoS攻撃は、サーバとの回線の上限を大きく上回る容量での通信を発生させたり、サーバの性能をはるかに超える処理をさせたりすることで、サービスの停止を狙うものとして知られる。

サービスが停止すれば、利用者にも見える形で成果が分かるため、政治的な主張を行うハクティビストもこの攻撃手法を使ってくる。しかし有識者によれば、年末年始にかけた攻撃には、過去の攻撃とは違った特徴が見られるという。

ポッドキャスト「セキュリティのアレ」のメンバー・辻伸弘氏と一緒に、セキュリティに携わる人たちを訪ね、その未来を語る本連載。第3弾となる今回は、アカマイ・テクノロジーズでWebセキュリティの動向を追う中西一博氏と共に、一連のDDoS攻撃について探っていく。

「広範囲で執拗、かつテスト的」 年末年始のDDoS攻撃、特徴は

──24年末から25年初頭にかけて、日本の大手企業が相次いでDDoS攻撃を受けました

中西氏:今回の攻撃では、自社でデータセンターを運用している企業で被害が大きかった印象です。世界規模のクラウドサービスは接続している回線の太さやその冗長性の面で、データセンター全体を落とそうとするDDoSにはある程度耐性がありますが、自社データセンターはそれらのサービスと比較するとISPとのアクセス回線の帯域が細く、直接攻撃を受けた際に打てる手段が限られる場合があります。

辻氏:アカマイのリポート「DDoS Attack Trends in 2024 Signify That Sophistication Overshadows Size」を読みました。この中に、「DDoSは量より質へ」とありましたが、具体的にはどのようなことが起きているのでしょうか?

参考:DDoS Attack Trends in 2024 Signify That Sophistication Overshadows Size | Akamai

中西氏:このレポートはグローバルの傾向を示したものですが、複数の宛先IPへの同時攻撃(水平DDoS)や、複数の攻撃ベクトル(プロトコル、レイヤー)を同時に使う攻撃が増えていました。全体の約30%が水平DDoSで、前年比10%増です。

辻氏:年末年始の日本企業への攻撃も、広範囲で執拗、かつテスト的な印象を受けました。レポートにあるように、攻撃者が効果的な手法を探っているのかもしれませんね。まるで人が判断しているような……。

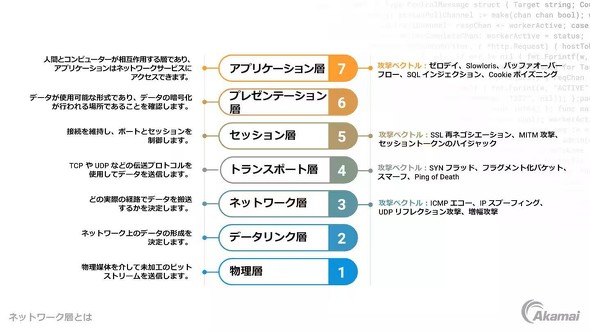

中西氏:まさにそう感じます。実は2024年夏ごろにも小さなピークがあり、その時にテストが行われていた可能性も考えられます。攻撃はレイヤー3/4(ネットワーク層/トランスポート層)が主流ですが、既存の対策で予防されているとレイヤー7(アプリケーション層)も混ぜてくるのが一般的です。

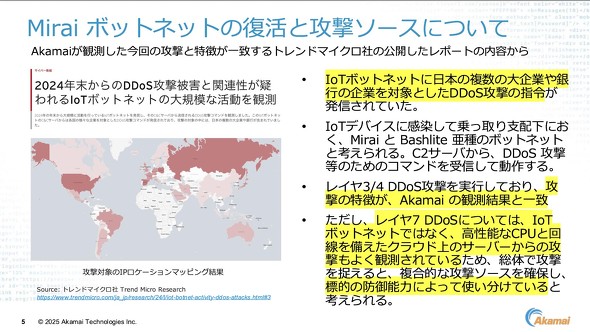

辻氏:以前はレイヤー3から7へ切り替える印象でしたが、同時に来ることもあるのですね。最近の「Mirai」(IoTマルウェア)ボットネットを見ていると、攻撃者が自前でボットネットを用意しているケースも相当あるように思います。時間貸しのブーター/ストレッサー(ネットワークやサーバの堅牢性を試すサービスの悪用)だけでなく、自分たちが確実に使えるボットネットをマルウェア感染などで構築しているみたいな。

中西氏:Miraiに感染しうるデバイスの奪い合いですね。感染すると他のマルウェアを排除する動きも見られます。

辻氏:DDoSを陽動に使うことを考えると、確かに自分で確保しておきたいっていうのもあるかもしれません。

中西氏:Miraiの亜種はアカマイだけでも過去2年で10件ほど発見しています。24年末からのDDoSの攻撃ベクトルは、トレンドマイクロの調査とも一致しています。興味深いのは、トレンドマイクロが観測したMirai亜種による攻撃はレイヤー3/4に限られていた点です。感染させたbotの仕様によるものかもしれません。一方でレイヤー7DDoSは、高火力なパブリッククラウドなどから来ている傾向を観測しています。

辻氏:自前のボットネットと、貸し出されているブーター/ストレッサーでは違いがありますか?

中西氏:貸し出されているものは単に(攻撃を)“打つ”依頼をするだけです。自前だと、標的、タイミング、レートなどをより細かく制御できます。特にレイヤー7攻撃では、防御側の緩和システムを回避するため、「ロー&スロー攻撃」と呼ばれるような、検知されない程度のレートで大量のソースからじわじわ攻撃する手法が使われます。

オリジンサーバの弱い部分を探りながら、まるで職人のように手動で調整している気配がありますね。

辻氏:その「程よい感じの攻撃」が防御側に伝わっていないのが課題ですね。DDoS対策ソリューションを使っている人に聞いても、一番困っているのは「しきい値に引っ掛からないDDoS攻撃がきている」こと、という声があります。

ニュースでは「過去最大の“何ギガ、何テラレベルの攻撃”が来ました」という話が盛り上がるんですが、量じゃない攻撃こそが大変だと思っています。

中西氏:量で倒れなかった時に攻撃者がロー&スロー攻撃を使ってきます。

辻氏:企業によっては、DDoS対策は行っているものの、そのしきい値に引っ掛からずに抜けてきて、到達した先にあるサーバのスペックが低くて落ちるみたいなことも起きていますね。

中西氏:まさに。回線ではなく、サーバの処理飽和を狙うDDoSは、攻撃者の綿密な調査が必要ですが、そういった攻撃を行うことで、どこが落ちるか弱点を探っている。

辻氏:どこのDDoS対策が入っているか、外から見たら分かる場合もあります。そのため、第三者からは「○○というサービスを使っているのになぜ落ちてしまうの?」という反応もありますね。そのしきい値を超えないDDoS攻撃をどう対処すべきなのでしょうか。

中西氏:CDNのレートコントロールなどで対処しますが、しきい値チューニングだけでは限界があります。しきい値以外の技術、例えばTLSフィンガープリントや、ベンダー独自のインテリジェンス情報で分類したボットネット単位の識別IDなど、複数の緩和手法を組み合わせることでリスクの高い攻撃を選別し、正規トラフィックを通しつつ悪性トラフィックだけを削る必要があります。その対処にはDDoS対処に特化した専門性の高い分析能力や人的な判断力が必要です。

こういったレイヤー7攻撃は、大手のパブリッククラウドに置かれたWebやAPIサーバに対しても有効なので、対策を考える時に注意してください。

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR