変わり始めるWeb攻撃 背景に潜むウクライナ侵攻と”ハイブリッド戦”の影:「見えないWeb攻撃」──情報漏えい対策の盲点(1/3 ページ)

世界的に、企業内ネットワークへの浸透やサプライチェーンを狙う攻撃の脅威が増大している。これは、昨今の地政学的リスクの高まりと無縁ではないだろう。

2022年2月、親ロシアを掲げるランサムウェアグループ「Conti」から内部情報がリークされた。この情報は世界中の専門家によって分析され、さまざまな攻撃の手口が明らかになってきている。その中で、これまで守りの薄かったWebアプリケーションを内部侵入の足掛かりにする手順が、攻撃者側で体系化されていることが裏付けられた。

ハイブリッド戦の影響が世界に波及する中で、サイバー空間でいま何が起きているのか。緊張の高まる台湾およびアジアの情勢を前に、日本の企業と組織はどう備えるべきか。本稿では本連載のテーマであるWeb攻撃に着目。攻撃傾向の大きな変化を捉えた独自のデータなどを基に、浮かび上がったハイブリッド戦の影について考察する。

連載:「見えないWeb攻撃」──情報漏えい対策の盲点

コンテンツデリバリーネットワーク(CDN)サービスを基盤に、各種のクラウド型セキュリティサービスを手掛けるアカマイ・テクノロジーズでWebセキュリティの動向を追う中西一博氏が、非常に発見が難しくなっているWeb攻撃の実態と手口を暴き、その対策について解説する。

以前の連載:迷惑bot事件簿

ウクライナ侵攻前後、大規模DDoSの動向は

ハイブリッド戦におけるサイバー攻撃と聞いて、最初に思い浮かぶのはDDoSだろう。多地点から大量の通信を送り標的とするサービスの提供をまひさせる攻撃だ。

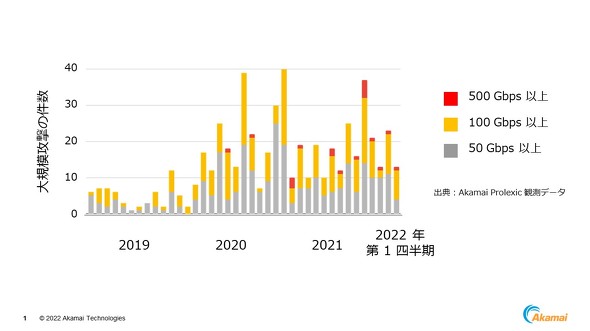

まずはアカマイ・テクノロジーズが「Prolexic」というサービスで検知した、大規模DDoSの件数を推移で示したグラフを見てみよう。ここから、昨今のDDoSの動向を確認する。

2021年から22年にかけて、500Gbpsを超える大規模なDDoSを検知した件数が増加していることが分かる。ただし、この時期にはウクライナ情勢と直接関係がないと思われる組織への脅迫を伴う「ランサムDDoS」も多く発生していたので、全体統計にどれだけ影響を及ぼしたか明確ではない。一方で、21年から22年にかけて、欧米の企業や組織へのDDoSが目立ってきている。

22年7月21日にも、東欧の企業を狙った大規模DDoSを観測した。853.7Gbpsおよび659.6Mpps(パケット/秒) のピークを記録している。攻撃元として世界中に分散したbotネットが用いられた。複数の攻撃ベクトル(手法)を組み合わせたDDoSであり、30日間で75回に及ぶ攻撃があった。攻撃ベクトルは攻撃中にも変わっていたが、変化に合わせて対処が可能なマネージド型のDDoS対策サービスで緩和に成功している。

攻撃者は「混乱」を利用する DDoSは「認知戦」の一環

ここで、ハイブリッド戦という視点から、2022年2月24日のロシアのウクライナへの軍事侵攻に前後して起きたDDoSを、報道された内容から振り返ってみよう。

侵攻開始前の2月15日にはウクライナの軍や銀行などがDDoSを受け、金融機関のサービスに支障が出た。これに先立つ1月には、データを破壊するマルウェアによる攻撃や、ウクライナ政府サイトの同時多発的な改ざんが始まり、2月23日にはウクライナ兵士に対する脅迫的なテキストメッセージが送られた。

いずれも、DDoSなどの「目に見える攻撃」とSNSによる拡散を組み合わせることで、相手に脅威を見せつけることが目的とみられる。相手国民の恐怖や不安感を煽り、世論の操作や兵士や民間人の戦意を削ぐなど、判断や行動の変容を狙った「認知戦」の一環というわけだ。このように、攻撃者は混乱を利用しようとする。

2月24日の軍事侵攻直前には「ワイパー」というデータ破壊を行うマルウェアによる攻撃が行われている。欧州の通信システムや、ウクライナ軍に対する防衛行動と連動した情報通信機能のシステムダウンが狙いと思われる。

一方で、侵攻後の4月22日にはウクライナの全国郵便局に対するDDoSが観測されている。他にも、2月から4月にかけて、同国内の水力発電所、通信会社、高圧変電所およびドイツの風力タービンメーカーへのサイバー攻撃がみられた。これらはウクライナの重要インフラの安定運用の阻害が目的と考えられる。

一連の事象から、ハイブリッド戦におけるサイバー戦は、実戦に先立ち早い段階でその戦端が開かれることが分かる。ターゲットは政府機関だけでなく、他国を含む民間の事業者にも及んでいる。

関連記事

ランサムウェアグループ、ロシア政府支持を一時表明 ロシアを標的としたサイバー攻撃に「持てるリソースを全て注ぎ込み報復」

ランサムウェアグループ、ロシア政府支持を一時表明 ロシアを標的としたサイバー攻撃に「持てるリソースを全て注ぎ込み報復」

ランサムウェア「Conti」を開発する犯罪グループが、ロシアとウクライナの情勢についてロシア政府を支持する声明を発表した。 ウクライナ巡るサイバー空間の攻防、ロシアの「控えめな攻撃」に驚く声も そのワケは?

ウクライナ巡るサイバー空間の攻防、ロシアの「控えめな攻撃」に驚く声も そのワケは?

ロシアによるウクライナ侵攻に伴い、サイバー空間でも緊迫した状況が続いている。専門家たちはロシア支持とウクライナ支持に分かれて攻防を展開しているが、当初危惧されたほどの破壊的なサイバー攻撃は起きていないことから、ロシアの内情を巡り臆測も飛び交う。 ウクライナ侵攻で、闇社会にも分断 親ロシア派と親ウクライナ派に分かれるサイバー犯罪集団

ウクライナ侵攻で、闇社会にも分断 親ロシア派と親ウクライナ派に分かれるサイバー犯罪集団

ロシア軍のウクライナ侵攻が、闇社会にも分断を引き起こしている。サイバー犯罪集団が情報交換や取引の場として利用するロシア語の闇フォーラムでは、犯罪集団が親ロシア派と親ウクライナ派に分かれる「前例のないイデオロギー分断」が生じている。 ロシアの大規模ボットネット「RSocks」、米英独蘭が解体

ロシアの大規模ボットネット「RSocks」、米英独蘭が解体

米司法省はロシアの大規模ボットネット「RSocks」のインフラを解体したと発表した。世界中の何百万ものPC、Android端末、IoT端末が組み込まれていた。FBIが2017年から覆面捜査していた。 Microsoft、ロシアによるウクライナ侵攻に伴うサイバー攻撃について詳解 支援国にも警告

Microsoft、ロシアによるウクライナ侵攻に伴うサイバー攻撃について詳解 支援国にも警告

Microsoftは、ロシアとウクライナの「ハイブリッド戦争」におけるロシアのサイバー攻撃についてのレポートを公開した。ウクライナ侵攻直前から数百回の作戦が実行されているとしている。ウクライナ支援国への攻撃の可能性もあると警告している。

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR