RDP悪用のマルウェア、活動低下もなお注意

Windowsのリモートデスクトップ接続を悪用して感染を広げる「Morto」について、JPCERT/CCが注意を呼び掛けた。

Windowsのリモートデスクトップ接続を悪用して感染を広げるマルウェア「Morto」による問題について、JPCERT コーディネーションセンター(JPCERT/CC)は9月7日、国内の状況を発表して注意を呼び掛けた。

Mortoは、感染したコンピュータ上でRDPプロトコル(3389番ポート)のポートスキャンを行い、リモートデスクトップ接続が可能なネットワーク上の別のコンピュータを探索。対象のコンピュータを発見すると不正にログインを試みる。ログインに成功すると、同様の感染活動を繰り返す。

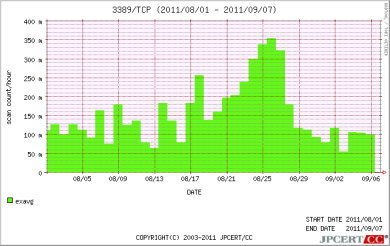

JPCERT/CCの観測では8月25日前後の数日間がMortoによるポートスキャン活動のピークだったとみられる。米Microsoftが28日にMortoのウイルス定義ファイルを開発したことで、現在は収束傾向にあるが、JPCERT/CCは活動低下が一時的なものである可能性もあり、引き続き注意してほしいとしている。

また日本マイクロソフトは、9月6日付のセキュリティレスポンスチームのブログでMortoについて触れ。今後もリモートデスクトップ接続のような正規の通信で、脆弱なパスワードを悪用して不正侵入するようなマルウェアが発生する可能性が高いと警鐘を鳴らしている。

Mortoが不正ログインに使用したアカウントやパスワードも公開。対策としてJPCERT/CCやマイクロソフトは、(1)脆弱なパスワードを使用しない、(2)リモートからログインが不要なアカウントは制限をかける、(3)必要に応じてルータやファイアウォールなどで外部からTCP 3389番ポートへの接続を制限する、(4)Active Directoryを導入している場合は、パスワードポリシーやアカウントロックアウトのポリシーを適切に設定する――を紹介している。

Copyright © ITmedia, Inc. All Rights Reserved.

人気記事ランキング

- 江崎グリコ、基幹システムの切り替え失敗によって出荷や業務が一時停止

- Microsoft DefenderとKaspersky EDRに“完全解決困難”な脆弱性 マルウェア検出機能を悪用

- 生成AIは2025年には“オワコン”か? 投資の先細りを後押しする「ある問題」

- 「Copilot for Securityを使ってみた」 セキュリティ担当者が感じた4つのメリットと課題

- 「欧州 AI法」がついに成立 罰金「50億円超」を回避するためのポイントは?

- 日本企業は従業員を“信頼しすぎ”? 情報漏えいのリスクと現状をProofpointが調査

- 「プロセスマイニング」が社内システムのポテンシャルを引き出す理由

- AWSリソースを保護するための5つのベストプラクティス CrowdStrikeが指南

- トレンドマイクロが推奨する、長期休暇前にすべきセキュリティ対策

- VMwareが「ESXi無償版」の提供を終了 移行先の有力候補は?