Yahoo!のデータ流出:基本的なセキュリティの必要性を再認識

米Yahoo!での情報流出騒動から読み取れる問題とは――。

(このコンテンツはマカフィー「McAfee Blog Central」からの転載です。一部を変更しています。)

本日、Yahoo! Voicesから大量のデータが流出し、40万以上のユーザーネームとパスワードが合わせて平文で掲載されていたことがニュースになっています。今回の情報漏えいは、脆弱性を持ったYahoo!のサーバ(dbb1.ac.bf1.yahoo.com)に対する基本的なSQLインジェクション攻撃によるものでした。最近起こった他のケースと同様に、アカウントデータは暗号化されていない状態で保存してあったとのことです。

こういった種類の攻撃は多発しており、最近ではLinkedInやeHarmonyが同様の事件で報道されています。今回のYahoo!によるデータ流出は、日々起こっている同様の攻撃の単なる最新の一例にすぎません。

今回の攻撃を仕掛けたD33DS Co.は、次のような声明を発表しています:

「このサブドメインのセキュリティを管理している組織が、今回の事件を脅威としてではなく、目を覚ますためのきっかけとしてくれることを願っている。Yahoo! Inc.の所有するWebサーバには多くのセキュリティ・ホールが存在しており、これまでにその悪用によって、今回のケースより甚大な被害をもたらしたケースが数多く起こっている」

声明の後半でD33DSが述べていることは、本当のことかもしれません。しかし、彼らの方法論や動機については、倫理や法にかなったものでしょうか? それはまた別の問題です。いずれにせよ、Yahoo!がSQLインジェクションのような基本的な攻撃に対する基本的な対策を怠っている事実に関しては、弁解が難しいかもしれません。

実は、Yahoo!がこのような攻撃の被害を受けるのは初めての事ではありません。最近5年間でもYahoo! Local Neighbors、Yahoo! Kids、Yahoo! Classifiedsなどがターゲットとなり、実際に被害を受けています。

皮肉なことですが、Yahoo! VoiceのサイトにはSQLインジェクションに関するブログも掲載されています。(ブログの公開は2009年)

今回のデータ流出に関して他に興味深い点はどこでしょうか。

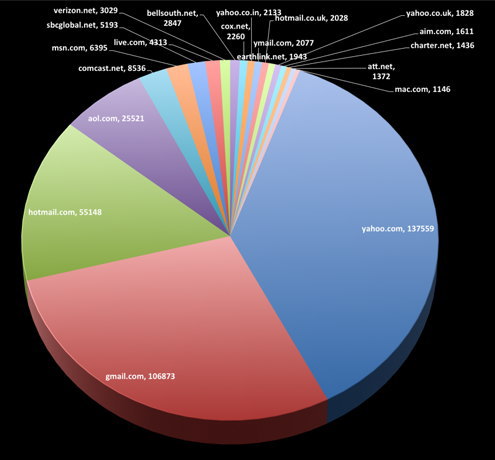

@yahoo.com以外のユーザーネームやアカウントが流出しているということです。今回の教訓としては、改めてパスワードの再使用に関して注意をするべきであると考えます。特に、公開されているトラフィックの高いソーシャルシステムに同じパスワードを使用することは危険です。今回の攻撃は主にYahoo!をターゲットとしていますが、入手したデータの使用によりAOL、Microsoft、Google、Comcast、SBC Globalを使用する特定のユーザーに被害を与えることも可能です。

以下は、今回の攻撃に関連するドメインの内訳をグラフにしたものです。(D33DS Co.より)

関連記事

米Yahoo!から45万件あまりのアカウント情報が流出

米Yahoo!から45万件あまりのアカウント情報が流出

米Yahoo!は約40万件のユーザーネームとパスワードが盗まれた事実を確認した。この中にはYahoo!だけでなくGmailやHotmailなどのアドレスも含まれるという。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 悪いのは本当にVPN? 日本医科大武蔵小杉病院のランサムウェア事件をダークWebから解明

- SMBC日興証券が「パスキー」で口座乗っ取り対策 約5カ月で実現したのはなぜ?

- アサヒGHDがランサムウェア被害の調査報告書を公開 152万の個人情報が漏えいの恐れ

- 関西電力が「AIファースト企業」化に本気 脱JTCを図る背景と全従業員“AI武装化”の全貌

- 日本IBMのAI戦略“3つの柱” 「制御できるAI」でレガシー資産をモダナイズ

- 生成AIの記憶機能を悪用して特定企業を優遇 50件超の事例を確認

- 東海大学、ランサムウェア被害を報告 19万人超の個人情報が漏えい

- 保守の「脱・人月ビジネス」化は進むか それでも残る仕事は何か

- そのセキュリティ業務、自前と外注のどちらが正解? 勘に頼らない判断のこつ

- 「英数・記号の混在」はもう古い NISTがパスワードポリシーの要件を刷新