不正アクセスを受けた大阪大学が模索する、新しい「CSIRT」の在り方(後編)(2/4 ページ)

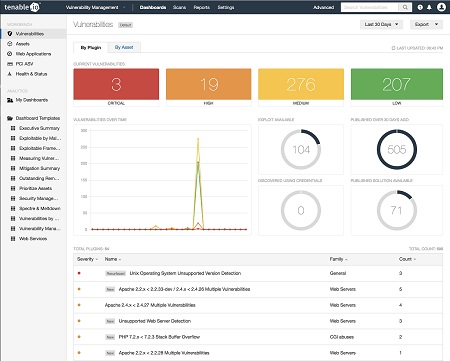

APIを活用したTenable.ioの運用も、このビジョンに合致したものにしたいという。

「上意下達式の組織なら、『みんなこれをやれ』と大号令をかけて後は放置、ということもできたかもしれません。しかし、われわれのCSIRTの運用方針として、さまざまなユーザーに寄り添って、個人個人に合った形で情報交換を行い、信頼を醸成していきたいと考えています。それに合致したのがTenable.ioというわけです」(柏崎氏)。

同じ脆弱性の通知一つとっても、面倒に思う人もいれば、ありがたいと思う人もいる。そんな違いを踏まえ、それぞれに応じた手厚いケアを実現したいと考えているのだ。

ちなみにNessusやTenable.ioでの脆弱性スキャン方法には、パッシブなスキャン、エージェントのインストール、クレデンシャル情報(認証にまつわる情報)を渡してもらった上で管理者として代理操作するものという3種類がある。

パッシブスキャンはともかく、「残る2つの方法は、ユーザーからすると非常にハードルが高いものです。よく分からない相手が言ってくるものをインストールしたり、管理者権限を渡したりするわけですから、信頼関係がないととてもできません」と柏崎氏。

「信頼関係は一朝一夕に醸成できるものではありません。単に『ここは脆弱ですよ』と言うだけではなく、理由や適切な対処方法も含め、きちんとドキュメント化して情報を提供し、時には情報を交換し、徐々に築いていくしかないのだと思います」

「一人CSIRT」は何がヤバい?

不正アクセス事件と相前後するタイミングでセキュリティ対策を整備してきた大阪大学。CSIRTの組織を整備した際には、通信遮断に関する条項も、より迅速に対応できるように改訂され、マルウェア配布サイトなど、不正なホストへのアクセスが確認された場合は、CSIRTが緊急措置を実施できるようになった。

このワークフローの運用に当たっても、先人の知恵を生かしているそうだ。「これも九工大、東工大へのインタビューが効いているのですが、『一人で決定してはいけない』と痛感しています。一人CSIRTはヤバいです。何がヤバいかというと、間違った選択をしたときの精神的な圧力が大きく、抱え込んでしまいがちだからです」(柏崎氏)

実際、同氏も過去に誤って必要な通信を遮断してしまった経験があったそうだ。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- SOMPOグループCEOをAIで再現 本人とのガチンコ対談で見えた「人間の役割」

- 富士通、ソブリンAIサーバを国内製造開始 自社開発プロセッサー搭載版も

- Googleが「AI Threat Tracker」レポートを公開 Geminiを標的にした攻撃を確認

- シャドーAIエージェントを検出 Oktaが新機能「Agent Discovery」を発表

- AIエージェント普及はリスクの転換点 OpenClawを例に防御ポイントを解説

- NTTデータ、仮想化基盤「Prossione Virtualization 2.0」発表 日立との協業の狙いは

- Apple、「macOS」や「iOS」に影響するゼロデイ脆弱性を修正 悪用確認済み