「Sign In with Apple」は“パスワード使い回し問題”を解決するか:ITりてらしぃのすゝめ(2/3 ページ)

ポイントは「ランダムなメアド生成」

Sign In with Appleの重要なポイントは、自然と二段階認証を受け入れられそうな操作感と、ちょっとひねったメールアドレスの取り扱いです。

まずそのログインの仕組みですが、Sign In with Appleのバナーをタップすると、すぐに顔認証の「Face ID」や指紋認証の「Touch ID」などの生体認証が行われ、そのままログインが完了します。

パスワードを入力する必要はなく、iOSデバイスを手元に持っていることを鍵とした認証が行われるわけです。Apple IDに使うメールアドレスとパスワード、そして上述した二段階認証を利用している形です。

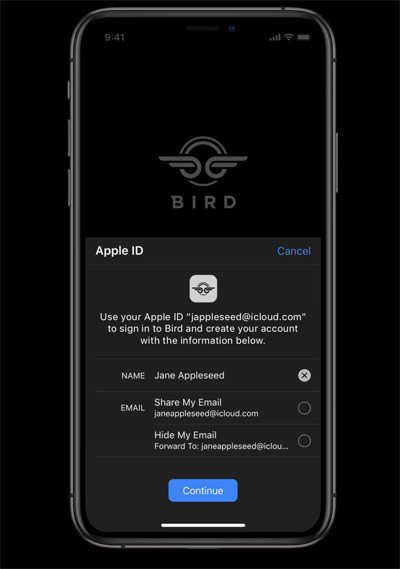

そして、ログインしようとするサービスへ渡る情報は、初回のアカウント作成時に明示的に表示されます。例えば氏名とメールアドレスを必要とする場合、それらがApple IDからWebサービスおよびアプリに渡されますが、その際には下記のような表示があります。

実際に利用しているメールアドレスをWebサービスおよびアプリに渡すこともできますが、「メールアドレスを隠す」というオプションも用意しています。Appleが内部でランダムな文字列を持つメールアドレスを生成し、Webサービスに対してはそのアドレスだけを渡すのです。Webサービス側がそのアドレスにメールを送ると、Appleが用意したシステムによって本当のメールアドレスに転送されるという仕組みです。

もう一度振り返る「パスワードリスト攻撃」

Appleの狙いは、ストレートにプライバシー保護の強化でしょう。Sign In with Appleは、メールアドレスをなるべく隠しつつ、手軽に利用できる手法であるという意味で、なかなか考えられたものといえます。App Storeのガイドラインで対応を義務付けていることから、Appleが本気なことも分かります。

個人的に“筋がいい”と感じるのは、私たちがなかなかやめられない「パスワードの使い回し」という重要な問題に深く関わるものだからです。

ここで、パスワードの使い回しが原因で発生する「パスワードリスト攻撃」について振り返りたいと思います。Webサービスやアプリ事業者から見ると、IDとパスワードは長らく「あなたがあなたであることを証明する唯一のもの」でした。そのため、IDとパスワードのセットは絶対に人に教えてはいけません。

しかし、多くのWebサービスには“脆弱性”が存在し、その弱点を突くことでIDとパスワードのセットが流出することが当たり前になってきています。パスワードはハッシュ化する必要がありますが、大手サービスでも平文(生のパスワード)がそのまま保存されるケースがあったりします。

パスワードリスト攻撃は、こうして不正に入手したIDとパスワードを使って他のサービスに攻撃をしていくもので、攻撃された側は正規のアクセスと区別がつかないのが厄介です。

この攻撃が成立するのは、利用者がパスワードを使い回しているからです。これこそが、「パスワードの使い回しをやめよう!」とさまざまなキャンペーンが行われる理由なのです。

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR