進化を続けるマルウェア、ファイルレス攻撃とは何か:この頃、セキュリティ界隈で

従来型のウイルス対策製品では検出や削除が難しい「ファイルレス」の手口を使ってシステムに潜伏するマルウェアが増えているという。そうした高度な手口の横行は、進化を続けるマルウェアの現状を物語る。守る側の対策見直しの必要性も指摘されている。

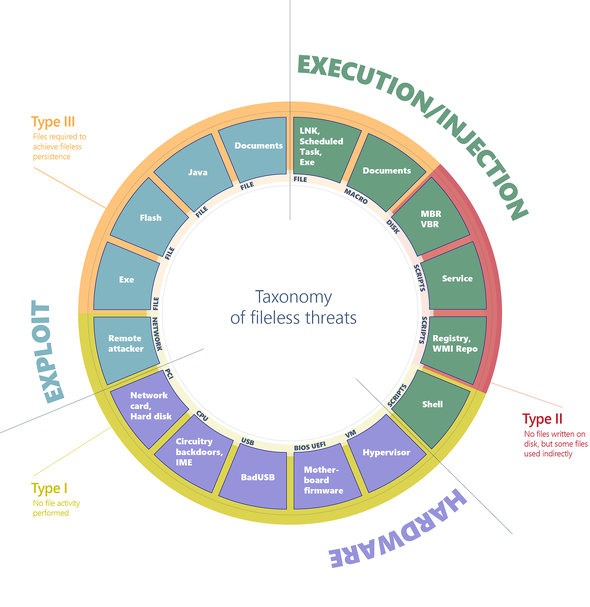

ファイルレスマルウェアとは一般的に、HDDにファイルを書き込むことなく、メモリ内で悪質なコードを実行するマルウェアのこと。Windowsの正規ツールであるWindows Management Instrumentation(WMI)やPowerShellを悪用する手口のほか、BIOSのようなデバイスファームウェアやUSB機器などに悪質なコードを隠す手口も報告されている。

こうした手口が使われた場合、既知のマルウェアの特徴を記したウイルス定義ファイルに頼る従来型のマルウェア対策製品は、ほとんど通用しない。

セキュリティ企業のMalwarebyteは2019年11月、ソフトウェアの脆弱性を悪用するエクスプロイトキット(EK)と呼ばれるツールの動向について伝えたブログの中で、こうしたファイルレス攻撃の手口を使うEKが増加傾向にあると報告した。

Malwarebyteが観察を続けている9種類のエクスプロイトキットのうち、ファイルレス攻撃の手口を利用しているキットは少なくとも3種類に上る。

いずれもファイルレスモードでランサムウェア(身代金要求型マルウェア)や仮想通貨採掘マルウェアを仕込んだり、PowerShellを悪用するといった手口の利用が報告されているという。こうした攻撃はセキュリティ製品では発見されにくく、マルウェア感染率の増大につながる恐れもあるとMalwarebyteは予想する。

Microsoftも同様に、2019年11月にファイルレスなど高度な手口を駆使した仮想通貨採掘マルウェア「Dexphot」の動向を報告している。

それによると、Dexphotは正規のシステムプロセスを乗っ取って不正な挙動を覆い隠し、複雑な仕組みの攻撃を展開する。不正なコードをファイルシステムに保存することなく実行するファイルレスの手口を使い、メモリ内で直接悪質なコードを実行することから、痕跡はほとんど残らず、セキュリティ研究者の間でコードを共有することも難しい。

Dexphotはほかにも主要マルウェア対策製品による検出を免れる機能も備えるほか、マルウェアのプロセスの状況をモニタして、プロセスが停止された場合は直ちにその状況を把握して再度感染させる機能も搭載していた。

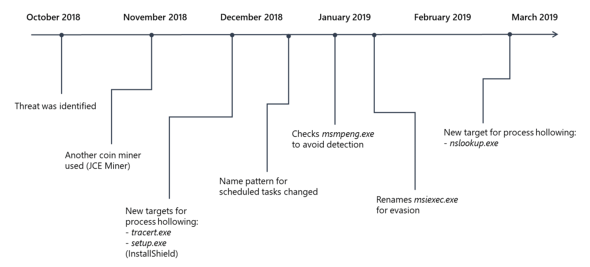

Microsoftが観察を続けている数カ月のうちに、同マルウェアは継続的にアップグレードされ、新しいプロセスを標的とする機能や、対策をかわす機能が追加されていったという。

こうした高度な機能に対し、Microsoftは企業向けのセキュリティサービス「Microsoft Defender Advanced Threat Protection」の実行前検出エンジンを使って攻撃を食い止め、その対策を潜り抜けた場合は挙動ベースの機械学習モデルで防御したと説明する。

「今回のようなマルウェアや同様の挙動を示すマルウェアは、その常駐の仕組みや多型性、ファイルレス技術の使用を前提とすると、包括的な対策のためには挙動ベースの検出が欠かせない」とMicrosoftは強調する。

Dexphotは、仮想通貨の採掘を目的とする、ごく一般的なマルウェアの1つにすぎないとMicrosoftは言う。その上で、「Dexphotのような日常的な脅威でさえも、対策をかわしながらひそかに利益を上げることを目的に、どれほど複雑化し、どれほど進化しているかを物語る実例」と位置付けている。

関連記事

おとり捜査でビットコイン追跡、児童ポルノ闇サイトを暴いた国際捜査の手法

おとり捜査でビットコイン追跡、児童ポルノ闇サイトを暴いた国際捜査の手法

ダークネットに逃げ込んだ児童ポルノサイトをどう摘発したのか。 Windowsに証明書偽装の脆弱性、通信盗聴やマルウェアに悪用の恐れも あのNSAが報告した意図は?

Windowsに証明書偽装の脆弱性、通信盗聴やマルウェアに悪用の恐れも あのNSAが報告した意図は?

Windowsの脆弱性が多方面で影響を与えている。その流れを追う。 インサイダーの脅威が浮き彫りに 求められる「ゼロトラスト」のセキュリティ対策

インサイダーの脅威が浮き彫りに 求められる「ゼロトラスト」のセキュリティ対策

膨大な個人情報を握るIT企業インサイダーによる不正事件が相次いでいる。その背景は。

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR