フィッシング詐欺の“業務効率化”をIMで進める犯罪者:盗んだ情報も鮮度が重要

オンライン犯罪者がフィッシング詐欺などでユーザーのアカウント情報を効率的に盗み出す仕組みを構築していると、RSAが解説している。

「ユーザーのアカウント情報をリアルタイムに効率的に盗み出すケースが増えている」――RSAセキュリティは8月28日、オンライン詐欺犯罪の最新動向を記者向けに解説。5月以降増加しつつある手口について紹介した。

フィッシング詐欺の一般的な手口は、犯罪者が実在する金融機関やオンラインショップ、ネットオークションなどの組織名をかたってユーザーに偽のメールを送り付け、リンクなどから正規サイトを真似た詐欺サイトに誘導して、個人情報や銀行口座情報、クレジットカード情報などを入力させる。犯罪者は、入手した情報で正規のオンラインバンキングや通信販売サイトにアクセスして金銭を搾取したり、アンダーグラウンド市場で第三者に転売したりして、利益を得ようとする。

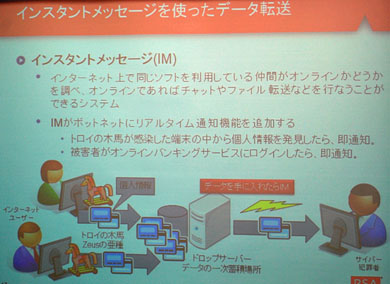

フィッシング詐欺対策を担当する宮園充氏は、最近トロイの木馬とインスタントメッセージング(IM)技術を組み合わせた手口が増加しつつあると解説する。この手口は2008年に見つかっているが、今年5月以降になって目立つようになったという。

この手口では、まず改ざんされた正規サイトを閲覧したユーザーのマシンがトロイの木馬の「Sinowall」や「Zeus」などに感染する。トロイの木馬には犯罪者によって改変されたオープンソースのIMモジュール「Jabber」が仕掛けられ、犯罪者が用意しているサーバと通信する仕組みになっているという。

ユーザーが感染したマシンでオンラインバンキングなどのサイトにアクセスすると、マルウェアが起動する。マルウェアはユーザーがアクセスしたサイトや、入力した個人情報やアカウント情報などをリアルタイムに犯罪者のサーバへ転送する。サーバから犯罪者へもリアルタイムに情報が転送されるようになっており、犯罪者は遠隔地にいながら情報が送られてくるのを待つだけでいい。

また、犯罪者はトロイの木馬から情報を得るだけでなく、トロイの木馬に対してコマンドを出したり、機能追加などのバージョンアップをしたりもできるという。これにより、ウイルス対策ソフトなどでトロイの木馬を検出しようとしても、犯罪者が改変してしまうことで発見が難しくなる。

宮園氏によれば、犯罪者がこうした手口を使う背景には実際に使われているユーザー情報を鮮度の高いまま悪用したり、売買したりする目的や、オンラインサービスで普及しつつあるワンタイムパスワードを回避するなどの狙いがある。また、中間者攻撃やユーザーのセッションをハイジャックするといった攻撃を仕掛ける意図もあるという。

同社では、フィッシング詐欺サイトの監視や閉鎖、アクセスの遮断、マルウェア対策などを24時間体制で行う「Anti-Fraud Command Center(AFCC)」をイスラエルで運営している。国内はフィッシング詐欺サイト閉鎖サービスのみで32の金融機関が利用している。宮園氏は、「国内でもマルウェア被害が増加しており、対策サービスを数カ月以内に始めたい」と話した。

AFCCは犯罪者が詐欺サイトの運営やボットネットに利用するサーバなどの情報を収集しており、マルウェア対策のサービスではAFFCCが各国のIPSと連携してこのサーバへの接続を遮断する。トロイの木馬が外部と通信できなくなるため、実質的にトロイの木馬の働きを無効にできるとしている。

7月のフィッシング詐欺動向では、AFCCが観測した詐欺サイト数が1万3212サイトに上り、過去1年間で最多だった。ブランド悪用などの被害にあった企業は188社で、うち45%が6回以上の被害を受け、1日で500以上の詐欺サイトが乱立した企業もあった。

被害を受けた企業や詐欺サイトのホスト元は米国に集中しているが、ホスト元ではイタリアが占める割合が増加しており、5月の10%から7月は26%になった。フィッシング詐欺では同社がRock Phishと呼ぶ犯罪組織の関与が多数を占めており、7月はこの組織が使用するボットネット「fast-flux」による犯罪行為が7%増加したという。

関連記事

インターネット犯罪に加担させ、だます手口に注意せよ

インターネット犯罪に加担させ、だます手口に注意せよ

最近のインターネット犯罪ではクレジットカード情報を狙われる。犯罪者は盗んだ情報を現金化する際に一般人を加担させようとするばかりではなく、金銭もだまし取るといい、注意が必要だ。 オンライン犯罪で形成されるエコシステム

オンライン犯罪で形成されるエコシステム

フィッシング詐欺などのオンライン犯罪では、攻撃者の組織化や分業化が進んでいるという。RSAがオンライン犯罪社会に形成されたエコシステムの仕組みを解説した。 オンライン通販で買えるクレジットカード情報――RSAが紹介

オンライン通販で買えるクレジットカード情報――RSAが紹介

オンライン詐欺などで盗まれたクレジットカード情報がどのように売買されているかをRSAセキュリティが紹介している。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- 住信SBIネット銀行、勘定系システムのクラウド移行にDatadogを採用

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 2025年、話題となったセキュリティ事故12社の事例に見る「致命的なミス」とは?

- なぜ、投資対効果が不透明でもAIに投資し続けるのか? 調査が明かす「皮肉な現実」

宮園氏

宮園氏