コンピュータ利用者に知ってほしいGumblar型攻撃の影響、シマンテックの見解

サイト改ざんを通じてマルウェア感染を狙うGumblar型攻撃がコンピュータ利用者に与える影響について、シマンテックが分析結果などを交えて注意を呼び掛けた。

改ざんされたWebサイトなどを通じてマルウェア感染を狙う通称「Gumblar」型攻撃が、コンピュータ利用者へどのような影響を与えるのか――。シマンテックは3月9日、報道機関へGumblar型攻撃の分析結果などを説明するとともに、コンピュータ利用者へ改めて注意を呼び掛けた。

Gumblar型攻撃の流行は、大きく2009年4月ごろと同年夏ごろから現在まで続く2回起きているという。前者では、攻撃者が何らかの方法でWebサイトの管理用アカウントを不正に入手して、Webサイトへ外部の攻撃サイトへのリンクを埋め込む。コンピュータ利用者が改ざんされたWebサイトを閲覧すると、外部サイトへ自動的に誘導されてマルウェアがダウンロードされる。このマルウェアが実行されると、コンピュータ利用者がFTPを利用している場合に、このFTPアカウントの情報を盗んで攻撃者へ通知する仕組みだった。

シマンテックによると、同年夏ごろから現在まで続く攻撃では前者の手口に加えて、攻撃者は感染したコンピュータへダウンローダー型のトロイの木馬「Trojan.Bredolab」を送り込む手口が出現した。同社では2009年5月にTrojan.Bredolabは発見しており、現在では1日に無数の亜種が見つかるという。これにより、攻撃者は感染したコンピュータへTrojan.Bredolabを通じて、幾つもの異なるマルウェアを感染させることができるようになる。

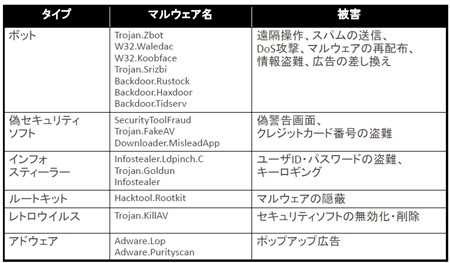

感染したコンピュータからは、FTP以外にもさまざまなアカウント情報やクレジットカード情報などが盗まれてしまうほか、攻撃者による遠隔からの不正操作、偽セキュリティ対策ソフトを使った詐欺、アドウェアによるホップアップ広告攻撃などの被害に遭ってしまう。なおTrojan.Bredolabは、Gumblar型攻撃以外にさまざまなフィッシング詐欺メールでも出回っており、これまでSNSサイトや宅配業者などをかたるものが見つかっている。

セキュリティレスポンス主任研究員の林薫氏は、攻撃者の狙いについて「Trojan.Bredolabに感染したコンピュータを増やし、犯罪者へ感染したコンピュータへの攻撃手段を有償で提供するためではないか」と話した。このため、感染したコンピュータで発生する症状には、先の挙げたようなさまざまなものがあり、対処方法も一通りではない。林氏は、この状況がGumblar型攻撃の収束につながらない要因になっているだろうと指摘する。

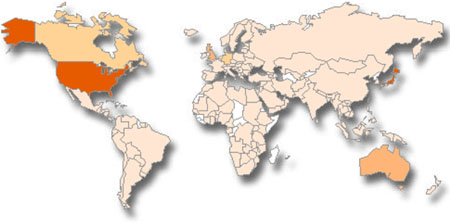

過去2週間に同社へ寄せられた感染報告では、Trojan.Bredolabの感染が目立つのが日本と米国であり、Trojan.Bredolabを経由して感染する偽セキュリティ対策ソフト「Seurity Tools」でも同様の状況になった。また、日本ではアカウント情報などを盗み出すマルウェアや、不正操作を行うボットの感染報告も多い。

従来から日本のマルウェア感染は海外に比べて少ないと言われてきたものの、Trojan.Bredolabでは日本の感染被害が目立つ状況になった。林氏は、サイバー攻撃の大半は英語で行われているので、日本人が警戒しやすい環境があった。しかし、Trojan.Bredolabなどの被害が日本で多い理由は分からない」と話す。予想される要因としては、2009年4月ごろの流行で攻撃者が日本から多くのFTP情報を盗み出せた可能性があり、日本を集中的に狙うようになったのではないかという。

Trojan.BredolabなどGumblar型攻撃に関連するマルウェアへの感染が疑われる場合、同社では感染していないコンピュータによるパスワードの変更、USBメモリやファイル共有を経由した二次被害の確認、感染したコンピュータの再インストールを推奨。感染を防止するには、セキュリティアップデートの徹底、ソーシャルエンジニアリング攻撃の理解、パスワード管理ツールの活用、FTPやTelnetなどセキュアではないプロトコルを使わないこと、IPS/IDS(不正侵入防御/検知)装置での不審な通信の確認などが有効だとしている。

なお、Trojan.Bredolabが攻撃者のサイトと通信する内容は暗号化され、攻撃者のサイトのドメインやIPアドレスも頻繁に変更されていることから、IPS/IDSなどで不審な通信を監視する場合は内容を注意深く確認していく必要がある。

プロダクトマーケティングマネジャーの広瀬努氏は、「当社としても感染を予防するための最大限の努力を継続しているが、万が一に備えてコンピュータの環境をこまめにバックアップしておくなど、感染後も迅速に復旧できる手段を講じておいてほしい」と呼び掛けている。

企業向け情報を集約した「ITmedia エンタープライズ」も併せてチェック

関連記事

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 住信SBIネット銀行、勘定系システムのクラウド移行にDatadogを採用

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- 2025年、話題となったセキュリティ事故12社の事例に見る「致命的なミス」とは?

- なぜ、投資対効果が不透明でもAIに投資し続けるのか? 調査が明かす「皮肉な現実」

Trojan.Bredolabでインストールされてしまうもの

Trojan.Bredolabでインストールされてしまうもの 世界でのTrojan.Bredolabの感染状況(色が濃いほど感染報告が多い)

世界でのTrojan.Bredolabの感染状況(色が濃いほど感染報告が多い) 偽セキュリティ対策ソフトの一例

偽セキュリティ対策ソフトの一例 説明した林氏(右)と広瀬氏

説明した林氏(右)と広瀬氏