「標的型攻撃を見つける、止める」先端的手法の出展相次ぐ:ITpro EXPO 2014 Report

巧妙化する標的型サイバー攻撃での情報漏えいリスクが高まる中、攻撃へのスピーディーな対応を可能にしていく新たなセキュリティ技術や製品が登場した。

日経BP社主催の「ITpro EXPO 2014」が10月15日、東京ビッグサイトで開幕した。クラウドやセキュリティ、ビッグデータ、モバイル、IoT(モノのインターネット)がテーマとなる中、セキュリティ分野では標的型サイバー攻撃対策における先進的な技術や製品が出品されている。

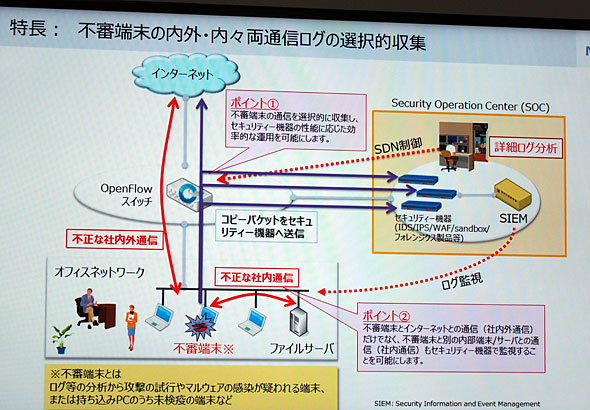

SDNで攻撃をブロック

NTTデータは、SDN(Software Defined Networking)技術を活用して、標的型攻撃の不正な通信を監視、遮断を行う新たな技術を発表した。従来の人手による対応では数日程度を要したが、これを数分程度へ大幅に短縮させ、情報流出の被害を抑止するという。

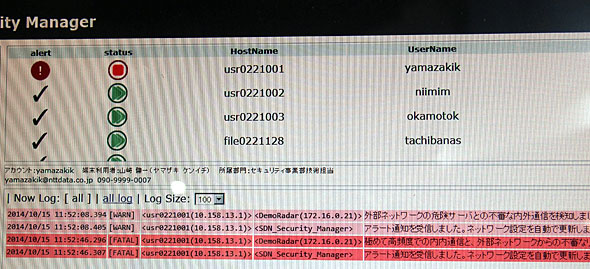

新技術は、システムやネットワークなどのログ情報やイベント情報などの相関分析からセキュリティインシデントを検知する「SIEM」の手法と組み合わせて利用する。SIEMで見つかったサイバー攻撃が疑われる兆候などの情報をもとに、OpenFlow対応のネットワークコントローラで論理ネットワークの経路変更などを可能にする。

例えば、あるホストから発信される不審な通信を発見した場合、通信をIDS(不正侵入検知システム)やIPS(不正侵入防御システム)などのセキュリティ装置を経由されるルートへ強制的に切り替え、詳細な監視や分析を行ったり、悪質性の高い通信と特定した場合は瞬時に対象ホストをネットワークから切り離したりといった対応がとれるようになる。

SDNはソフトウェア側で論理的なネットワークの構成や変更、監視などを行うことで、物理ネットワークに比べて構築時間の短縮やコストの削減、運用の効率化などのメリットがあり、近年は一般企業だけでなく、交通や医療など重要インフラの組織でも採用が広がりつつある。NTTデータの新技術はSDNの特徴をセキュリティ分野に応用した格好だ。

同社が開発・販売する「バーチャルネットワークコントローラ」がこの技術に対応しており、同社では攻撃検知システムやバーチャルネットワークコントローラでのセキュリティ機能を制御するためのソフトウェアの開発中。2015年中に商用化し、2018年度までに20億円の売上を目指すという。

エンドポイントでの検知強化

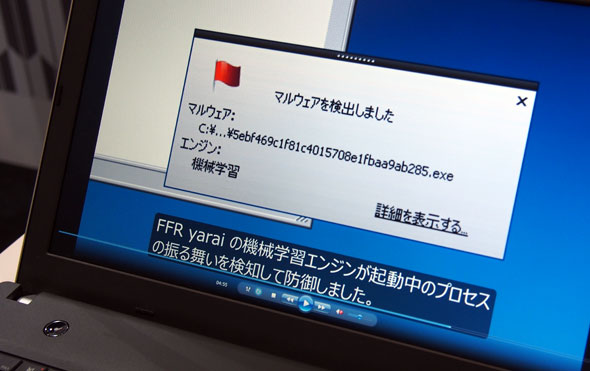

エンドポイント向けセキュリティソフトなどを開発するFFRIは、標的型攻撃対策製品「FFR yarai」の最新版を出品した。従来版のFFR yaraiではサンドボックス解析など4種類の検知エンジンで未知のマルウェアを発見、駆除する仕組みだったが、最新版では5種類目の検知エンジンとなる「機械学習エンジン」を搭載する。

このエンジンは、同社が研究開発目的で蓄積している膨大なマルウェアの情報を機械学習に生かすことで、未知のマルウェアの振る舞いを発見し、検知精度を向上させるものになるという。

FFR yaraiは大企業や政府機関などでの導入が多く、同社によれば、最近の国内における標的型サイバー攻撃では就職希望者などになりすました攻撃者が、標的の人間との間でメールをやりとりしながら、拡張子などを偽装するなど細工したマルウェアを送り込む手口が増えている。

こうした手口では攻撃メールが正常なメールのように装われるためネットワーク上での検知が難しく、PCなどエンドポイントでの検知が“最終防衛ライン”になる。

同社ではyaraiなどで検出されたマルウェアを解析するツールも提供している。マルウェアが攻撃者のC&C(指令&操作)サーバと通信と行っているのかといった詳細な解析をユーザー組織のセキュリティ担当者が自前で取り組むケースが増えているという。

専任者のスキル強化

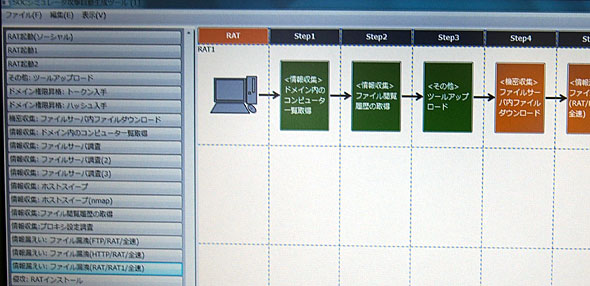

三菱電機はサイバー攻撃演習システムを参考出品している。企業のセキュリティ担当者やシステム運用などを担当する企業の技術者を対象に、セキュリティ監視のスキル向上を支援する目的で開発を進めているという。

同社では15年近くセキュリティ監視センター(SOC)のサービスを金融機関などに提供しているといい、昨今ではその他業種でもサイバーセキュリティが大きな課題となっていることから、セキュリティ事業を強化している。

演習システムでは模擬攻撃を仕掛ける「指揮官」端末とセキュリティ担当者の監視用端末、クライアント端末100台のLAN環境を疑似的に再現するサーバなどで構成される。「指揮官」端末で攻撃シナリオを設定、実行すると、疑似LAN内で大量のトラフィックが生成され、その中に未知のマルウェアがファイルサーバへアクセスするといった不正な通信を忍ばせる。セキュリティ担当者は監視用端末から目視などで不正な通信を見分けられるように訓練する。

攻撃シナリオは、実際に発生した標的型サイバー攻撃事件の公開情報を参考に作られており、2011年の三菱重工などを狙った事件の公開情報も反映しているという。演習担当者はシナリオをカスタマイズして、さらに攻撃の発見を難しくするなどの設定も可能。セキュリティ人材の育成でも期待されるシステムだが、商用化などは未定だという。

関連記事

- ITpro EXPO 2014 レポート:企業のIoT対策、まだ間に合うのか──「もう、それをビジネスに変えるフェーズに入っている」

- NTTデータ、セキュリティ問題に対応する社内チーム体制を強化

- セキュリティ対策のFFRIがマザーズ上場へ

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- ドローンいらず? 飛行動画作成できる「Google Earth Studio」登場

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

NTTデータが開発したSDN活用の対策システム

NTTデータが開発したSDN活用の対策システム マルウェア感染が疑われるホストから通信は論理ネットワークで瞬時に制御される

マルウェア感染が疑われるホストから通信は論理ネットワークで瞬時に制御される 標的型攻撃対策では数少ないエンドポイント型製品のyarai

標的型攻撃対策では数少ないエンドポイント型製品のyarai 攻撃シナリオの設定画面

攻撃シナリオの設定画面