サイバー攻撃の93%は「バックアップ狙い」 Veeamが調査

Veeamのグローバル調査によると、サイバー攻撃の93%はバックアップリポジトリを標的としている。攻撃者は身代金の支払いを強要するが、支払ったにもかかわらずデータを復旧できなかった企業もあることが分かった。

この記事は会員限定です。会員登録すると全てご覧いただけます。

ヴィーム・ソフトウェア(以下、ヴィーム)は2023年5月24日、ランサムウェア攻撃の被害に関するグローバル調査の結果として、「7社に1社の組織がランサムウェア攻撃を受け、データの80%以上が影響を受けるなど、企業のデータ保護対策は依然として不十分」だと発表した。

サイバー攻撃の93%は「バックアップ狙い」

同調査は、過去12カ月間に1回以上のランサムウェア攻撃の被害を受けた経験のある世界14カ国の企業のITリーダー(CISO《最高情報セキュリティ責任者》、セキュリティ担当者、バックアップ管理者、IT運用担当者)1200人を対象にしたもので、調査結果は、約3000件のサイバー攻撃の参照調査とともにまとめ、「Veeam 2023 Ransomware Trends Report」(英語版)として発表された。

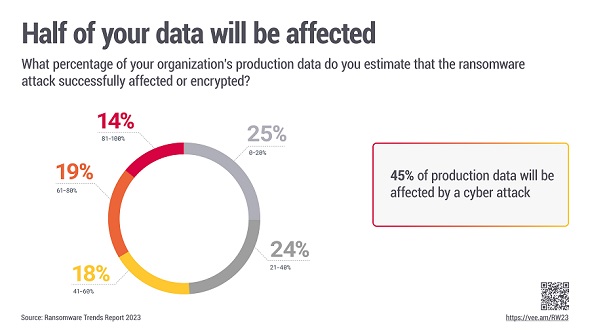

調査結果によると、ランサムウェア攻撃による被害で「データの80%以上が影響を受けた」との回答は14%、「データの20%未満」が被害を受けた企業は25%と最多だった。平均すると、データの45%が攻撃で何らかの影響を受けていることが分かった。

ランサムウェア攻撃を受けた場合、ITリーダーは身代金を支払うか、バックアップから復元するかという2つの選択を迫られる。

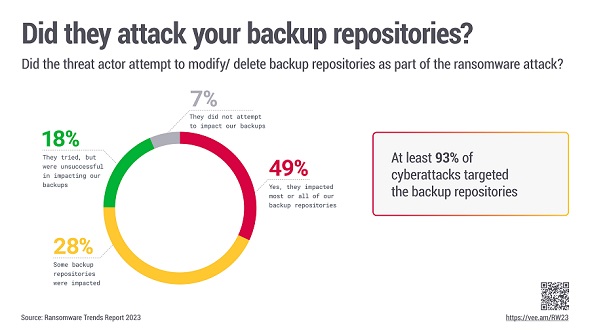

後者の選択肢を断つため、93%のサイバー攻撃は「バックアップリポジトリを標的」にしている。被害を受けた組織の75%は「一部のバックアップリポジトリを失い」、39%は「バックアップリポジトリが完全に失われた」ことも分かった。攻撃者は、バックアップソリューションを攻撃することで復旧という選択肢をなくし、身代金の支払いを強要することに成功しているのだ。

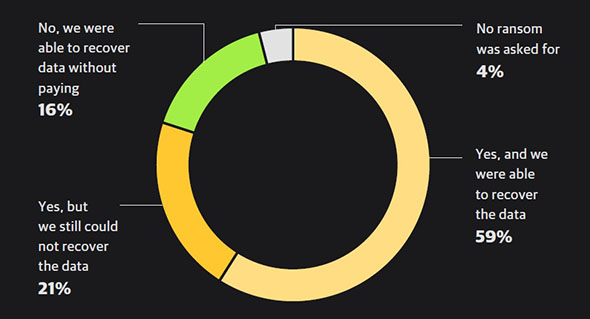

そして、サイバー攻撃被害者の80%が、データを復旧させるために身代金の支払いに応じていることも判明した。そのうち59%は身代金を支払ってデータを復旧できた。21%は身代金を支払ったにもかかわらずデータを復旧できなかった。身代金を支払わずにバックアップからデータを復旧できた組織は、わずか16%だった。

身代金の支払いを回避する鍵は?

こうしたサイバー攻撃から組織を守るには、バックアップの認証情報の保護や、バックアップのサイバー検知スキャンの自動化、バックアップが復元可能かどうかの自動検証などが効果的な方法だ。中でも最も重要な戦略は「バックアップリポジトリが削除または破損されないように保証すること」だとヴィームは強調する。そのためには、データの書き換えが不可能な「不変性」(イミュータビリティ)を重視する必要がある。

今回の調査では、回答者の82%が「イミュータブルクラウド」を、64%が「イミュータブルディスク」を使用している。バックアップソリューションで少なくとも1つの階層にイミュータビリティがない組織がわずか2%と、この点では理想的な対策をとれている企業が多かった。

データの復元時には、再感染防止に注意する必要がある。

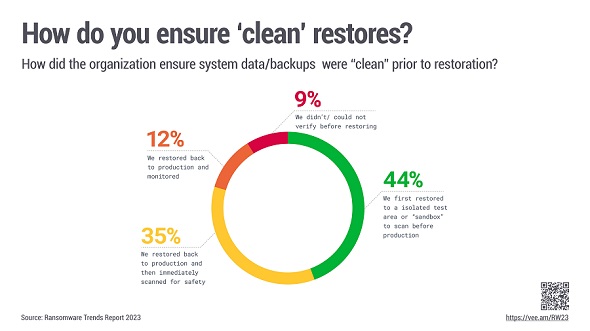

復旧時にデータを「クリーン」にする方法を尋ねたところ、44%の回答者が、バックアップリポジトリからデータを再スキャンするために、「本番環境に再導入する前に何らかの形で隔離環境でのリストア検証を実施」していた。

しかし、大半の組織(56%)では、復旧時にデータをクリーンに保つ手段を整備しておらず、本番環境で再感染するリスクを抱えている。このような場合、復元時にはデータを徹底的にスキャンする必要がある。

インシデント対応のプレイブックはバックアップに依存する

今回の調査では、87%の組織が、セキュリティのロードマップを推進するためのリスク管理プログラムを導入している一方で、そのプログラムがうまく機能していると考えているのはわずか35%だった。52%は状況の改善を求めており、残りの13%は「プログラムは未確立だ」と回答した。

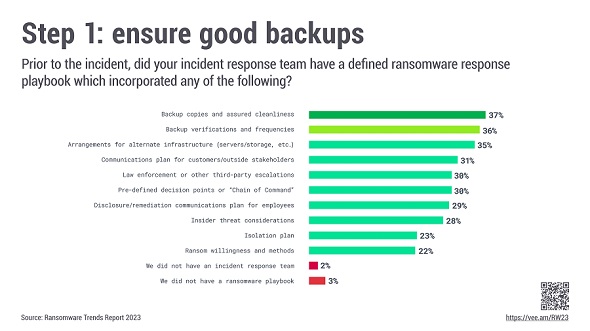

サイバー攻撃に備えるためのプレイブックの最も一般的な要素は「クリーンなバックアップコピー」と「バックアップが回復可能であることを定期的に検証すること」だ。今回の調査でもこれらを実行している企業が多いことが分かった。

インシデントの前に、自社のインシデントレスポンスチームは次のいずれかを組み込んだランサムウェア対応のプレイブックを定義していたか。最多は「クリーンなバックアップコピー」の37%で、「バックアップが復元可能であることを定期的に確認する」の36%続いた(出典:ヴィーム・ソフトウェア発表リリース)

インシデントの前に、自社のインシデントレスポンスチームは次のいずれかを組み込んだランサムウェア対応のプレイブックを定義していたか。最多は「クリーンなバックアップコピー」の37%で、「バックアップが復元可能であることを定期的に確認する」の36%続いた(出典:ヴィーム・ソフトウェア発表リリース)ランサムウェアを自然災害と同様に見なし、サイバー対策を事業継続計画(BCP)や災害復旧対策(DR)に組み込んでいる企業もある。ただし、今回の調査では、60%の組織が「バックアップチームとサイバー対策チームの間で大幅な改善や徹底的な見直しが必要」と回答するなど、社内チーム間の連携が課題になっている現状も明らかになった。

今回の調査結果について、米VeeamのDanny AllanCTO(最高技術責任者)は「調査結果から、今日、組織が留意しておくべきは、サイバー攻撃の標的になるかどうかではなく、どれくらいの頻度で攻撃されるかであることが分かる。セキュリティや予防措置が重要であることに変わりはないが、加えて『組織全体のレジリエンスを高め、被害を受けた時にいかに迅速に回復できるかに焦点を当てる』ことも重要だ。基本を押さえた効果的なランサムウェア対策に取り組む必要があり、それには、強力なセキュリティ対策やオリジナルデータおよびバックアップ双方の検証、現存のバックアップソリューションの有効性の検証、バックアップ担当チームとサイバー対策チーム間の連携の検証などが求められる」と述べた。

関連記事

「3-2-1」では不十分 正しいバックアップ構成でBCPを見直す呼び掛け Wasabi

「3-2-1」では不十分 正しいバックアップ構成でBCPを見直す呼び掛け Wasabi

3月31日は「世界バックアップデー」(World Backup Day)だ。年に1度、重要なデータをバックアップする誓いを立てる日だが、ことビジネスデータにおいては年に1回とはいかない。従来、「3-2-1ルール」が推奨されてきたが、昨今はそれでは不十分とする意見もある。 Veeam、データ保護の動向に関する調査を公開 企業のレジリエンスの実態は?

Veeam、データ保護の動向に関する調査を公開 企業のレジリエンスの実態は?

ランサムウェア攻撃が激化する中、災害復旧、事業継続といった意味でデータ保護の重要性は高まっている。Veeamが公開したデータ保護の動向を調査したレポートから企業の実態が明らかになった。 日立とVeeamが協業し、基幹システムのクラウド移行支援ソリューションを提供

日立とVeeamが協業し、基幹システムのクラウド移行支援ソリューションを提供

日立はVeeamと協業して「仮想マシン移行ソリューション」の提供を開始した。クラウドと互換性がない仮想化ソフトウェアを利用する基幹システムをクラウドに移行する際の、移行方法の検討と移行作業を支援する。 AWS、Azure、GCPのデータ保護を単一プラットフォームで Veeamが機能追加

AWS、Azure、GCPのデータ保護を単一プラットフォームで Veeamが機能追加

Veeamは2021年下半期に、AWSやAzure、Google Cloud、M365に向け、マルチクラウド/ハイブリッドクラウドおよびKubernetesワークロードのバックアップに対応する。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 知らない番号でも一瞬で正体判明? 警察庁推奨アプリの実力を検証

- ZIPファイルの“ちょっとした細工”で検知停止 EDRも見逃す可能性

- M365版「Cowork」登場 Anthropicとの連携が生んだ「新しい仕事の進め方」

- 生成AIで消えるのは仕事、それとも新人枠? 800職種のデータから分かったこと

- もはやAIは内部脅威? 企業の73%が「最大リスク」と回答

- 政府職員向けAI基盤「源内」、18万人対象の実証開始 選定された国産LLMは?

- 偽のTeamsサポートで新型バックドアを設置 巧妙な手口に要注意

- AI時代の防御戦略は戦国史に学べ? GMO大会議で語られた意外な教訓

- Windows RDSにゼロデイ脆弱性 悪用コードが22万ドルで闇市場に流通

- 本職プログラマーから見た素人のバイブコーディングのリアル AIビジネス活用の現在地