MIXIのCISO亀山氏が語る実践事例 障壁を乗り越える4つのセキュリティ方針

MIXIは『モンスターストライク』といったゲーム事業をはじめ複数の事業を展開している。同社が直面したセキュリティ対策を進める上での課題と、その乗り越え方、対策の変遷をCISOの亀山直生氏が詳細に語った。

この記事は会員限定です。会員登録すると全てご覧いただけます。

セキュリティベンダーのエムオーテックスは2024年9月25日、オンラインセミナー「ジャパンサイバーセキュリティプラクティス」を開催した。本稿では、MIXIの亀山直生氏(CISO《最高情報セキュリティ責任者》兼セキュリティ室長)による特別講演「MIXIの情報セキュリティの戦略と実践事例」の内容をレポートしよう。

MIXIは相次ぐセキュリティ障壁をどう乗り越えたか?

MIXIは“コミュニケーション”を事業ドメインとし、「デジタルエンターテインメント」「ライフスタイル」「スポーツ」の3つの領域で事業を展開している。「モンスターストライク」や「共闘ことばRPG コトダマン」といったゲーム事業、「家族アルバム みてね」や「minimo」、SNS「mixi」を含むライフスタイル事業、そして公営競技関連のベッティング事業などがその中核をなす。近年はこれらに加え、投資活動も活発化させているという。

事業の拡大に伴い、MIXIは「情報セキュリティ事故の防止」と「事故時の被害最小化」に取り組んでいるが、その達成には幾つか障壁が存在するという。

1つ目は「多すぎる脅威と対策」だ。情報セキュリティ分野には無数の脅威とそれらへの対策が存在し、専門家でなければ「どれからやればいいのか」と途方に暮れてしまう。

2つ目は「抽象的で混沌とした世界」だ。各種機関が発行するガイドラインや認証規格は存在するが、その内容は抽象度が高くならざるを得ない。その結果、現場の担当者からは「具体的に何をすればいいか分からない」という声が上がることもある。

3つ目は「手や意識からこぼれやすい」という課題だ。自部門内の課題であれば対処しやすいが、他部門や会社全体に関わる問題となると、一担当者では動きにくい現実がある。

これらの障壁を踏まえ、亀山氏はMIXIが重視する以下4つの基本方針を提示した。それは「トリアージ」「抽象度を下げる」「課題の拾い上げ」「事故の早期ケア」だ。

膨大な課題の中から優先順位を付け、具体的なアクションに落とし込み、部門横断的な課題を吸い上げ、万一の際には迅速に対応する。この4つの視点を意識しながら課題解決を進めるために、MIXIでは部門横断的な組織として「セキュリティ室」が、対策の実施支援や課題の集約を担っている。

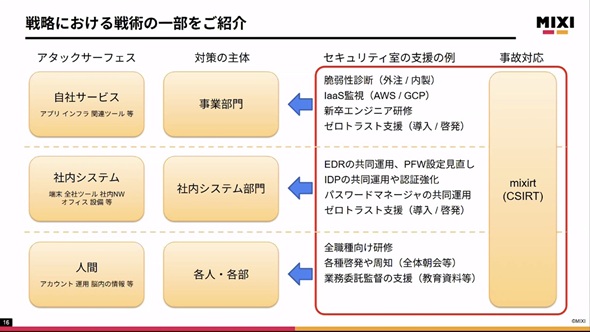

アタックサーフェスを分類せよ セキュリティ戦略と戦術に迫る

MIXIのセキュリティ戦略は、攻撃対象領域(アタックサーフェス)を「自社サービス」「社内システム」「人間」の3つに分類するところから始まる。

「自社サービス」はユーザー向けに提供されるアプリケーションやインフラを指す。これらは性質上、非公開にはできない。そのため戦略としては公開するポートなどを最小化しつつ、公開せざるを得ない部分については「攻撃や脆弱(ぜいじゃく)性への全般的な対策を優先する」方針を採用する。一方、管理ポートなど非公開の部分については攻撃の試みをブロックし、関係者のみがアクセスできるよう認証を強化する。

「社内システム」は従業員が業務で利用する端末や社内ネットワークを指す。ここでは同社の目指す「マーブルワークスタイル」(テレワークとオフィスワークを融合したスタイル)を考慮した「オフィス外も意識したエンドポイントの強化」を優先する。サーバへの不正アクセスをブロックし、認証を強化するとともに後述する「人間」への対策を補助する役割も担う。

「人間」は従業員一人一人もアタックサーフェスと捉える考え方だ。ここではフィッシングやアカウント窃取といった脅威から身を守るための「“護身術”の習得を優先」して事故発生時の迅速な報告や、セキュリティに対する高いモラルを維持・向上させることが重視される。

特にフィッシングは情報処理推進機構(IPA)の「情報セキュリティ10大脅威」でも常に上位に入る脅威であり、その手口は日々巧妙化している。亀山氏は「人間の目だけでは見分けるのが難しい」とし、教育によるリテラシー向上とシステム側での補助を両輪で進めることの重要性を強調した。

これらのアタックサーフェスごとの戦略に加えて全体を貫く共通戦略として、教育・啓発、モニタリング、リスク分析、インシデント発生時の早期検知と被害最小化のための体制構築に注力するのが重要だという。

MIXIのセキュリティ対策の変遷をたどる

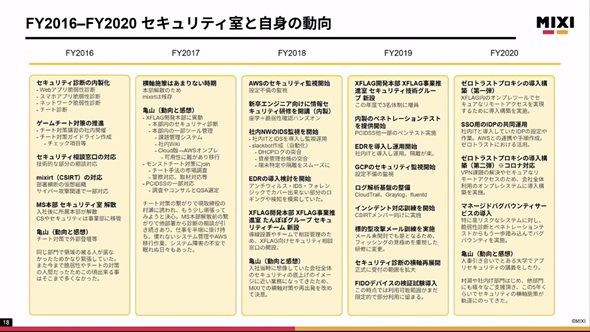

講演の中盤では、亀山氏のMIXIでのキャリアと重ね合わせながら、過去約10年間のセキュリティ施策の変遷が語られた。

亀山氏は前職での脆弱性診断サービスの経験を経て2015年に入社。当初はゲームのチート対策や脆弱性診断の内製化、CSIRT(「MIXI-CERT」)対応などを担当した。一時は組織再編によって横断的なセキュリティ組織が解散し、事業部内のセキュリティ担当として活動した時期もあったが、この経験が後の全社的な施策展開の礎となった。

同社は2018年を「再出発の年」、2020年を「ゼロトラストの年」と位置付け、EDR(Endpoint Detection and Response)の導入、ログ解析基盤の構築、内製ペネトレーションテストやクラウド(「Amazon Web Services」《AWS》や「Google Cloud」《GCP》)監視などを着実に、横断的に体制を整備していったという。

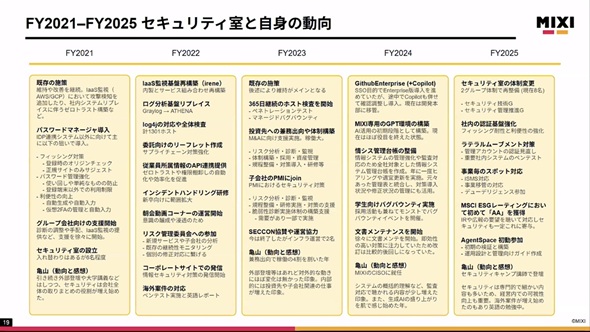

2021年以降は、フィッシング対策を兼ねたパスワードマネジャーの全社導入やグループ会社への支援を開始し、「セキュリティ室」が正式に設立され6人体制となった。その後もIaaS監視基盤の再構築、365日継続のホスト検査、「GitHub Copilot」といったAI活用支援など、継続的に施策を進化させている。

2025年度現在は8人体制となり、技術担当と管理推進担当の2グループ体制で、より広範なセキュリティ課題に対応している。

「AIに聞けばいろいろ答えてくれる環境」を構築中 挑戦は続く

亀山氏は講演の終盤で、現在注力している具体的な取り組みを紹介した。脆弱性診断やペネトレーションテスト、バグバウンティの他、インフラ部分の既知の脆弱性を継続的に検査する「ホスト検査」を実施している。また、AWSやGCPといったIaaSの設定不備や攻撃の監視、CSIRT運用、ゼロトラスト環境の構築支援など、多岐にわたる対策を講じている。AI活用については、セキュリティ室が主体となるよりは、関連ツールの初期構築や管理者向けガイドラインの作成といった形で関与している。

亀山氏は最後に「次の一歩」として現在取り組んでいる2つのテーマを挙げた。

一つは「開発環境に向けた次世代セキュリティ監視基盤の準備とリプレース」だ。亀山氏は「自動で可視化や相関分析をし、AIに聞けばいろいろ答えてくれるような環境を準備している」と話し、より高度で効率的な監視体制の構築を目指していることを明かした。

もう一つは「グループガバナンスの強化」だ。これまでは実践的な技術対策に重点を置いてきたが、今後はポリシーの整理を明確化し、グループ全体への浸透を図る方針だ。

講演は「この場で全てを紹介することは難しいが、同じくセキュリティの仕事に携わる方々に、議論の種や何かヒントになる所があれば幸いだ」という言葉で締めくくられた。

関連記事

「OS標準の無料アンチウイルス機能で十分」には条件がある

「OS標準の無料アンチウイルス機能で十分」には条件がある

昔と違って、OSに標準搭載された無償のアンチウイルスソフトは進化しており、もはや有償製品をわざわざ導入する必要もなくなっています。ただ無償のソフトを使うなら少し注意しておきたい点も。今回はそちらを解説します。 「脆弱性を見つけたらどうする?」 FeliCa問題が投げかけた情報開示のあるべき姿

「脆弱性を見つけたらどうする?」 FeliCa問題が投げかけた情報開示のあるべき姿

FeliCaに関連した脆弱性を巡る報道は、脆弱性情報公開のプロセスやメディアの在り方など多くの問いを投げかけた。果たしてセキュリティ担当者は脆弱性とどう向き合うべきか。既存の公表プロセスの現状と課題、技術者の倫理を有識者が語った。 「フリーライドにはもう耐えられない」 OSSコミュニティーが怒りの提言?

「フリーライドにはもう耐えられない」 OSSコミュニティーが怒りの提言?

OpenSSFらは、オープンソース基盤の持続可能な運営に関する共同声明を発表した。オープンソースのコミュニティーは少数の善意と不安定な財源に依存し、持続性が危ういと警鐘を鳴らしている。 Salesforceのデータ漏えい疑惑に対して集団訴訟勃発 「基盤に問題ない」と反論

Salesforceのデータ漏えい疑惑に対して集団訴訟勃発 「基盤に問題ない」と反論

Salesforceは顧客情報の不正流用を巡り、集団訴訟を含む15件以上の訴訟に直面している。原告はデータ流出により詐欺被害を受けたと主張しており、法的責任が問われている状況にある。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃