CDN企業Cloudflareのバグで、多数のサービスで機密データ流出の可能性:パスワード変更推奨

多数のWebサービスにCDN(コンテンツ配信ネットワーク)を提供している米Cloudflareは2月23日(現地時間)、エッジサーバのセキュリティ問題で顧客のHTTPクッキー、認証トークン、HTTP POST本体などの機密データが流出し、さらにその一部はGoogleやBingなどの検索エンジンによってキャッシュされていたと発表した。

バグは既に修正された。キャッシュされたデータについては、Google、Yahoo、Bingなどの協力により、既にパージされた。Cloudflareは、流出したデータが悪用されたという報告は今のところないとしている。

Cloudflareのサービスは、例えばUberやFitBit、Feedlyなど、世界の550万以上の企業が利用している。この問題の影響を受けた可能性のある企業のリストを第三者がGitHubで公開しているが、それを確認するよりも、自分が使っているサービスのパスワードを念のためにすべて変更する方が確実で早いだろうと、セキュリティ専門家のライアン・ラッキー氏はアドバイスしている。

この問題は、Googleの情報セキュリティエンジニアであるタビス・オーマンディ氏が「Project Zero」のリサーチ中に発見し、2月17日にCloudflareに報告した。原因は複合的なもので、「Automatic HTTP Rewrites」の有効化、Server-Side ExcludesとEmail Obfuscationの新しいパーサーへの移行の際に発生した。

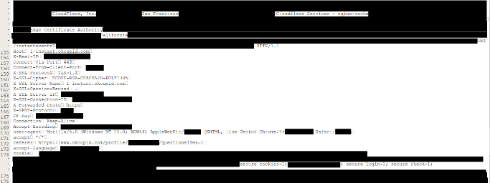

オーマンディ氏によると、検索エンジンのキャッシュからは、大手サービス上のプライベートなメッセージングの内容やHTTPS経由で送信された大手パスワード管理サービスのプレインテキストのAPIリクエストまで見つかったという(すべてパージした)。同氏は問題の規模の大きさから、2014年に発覚した「OpenSSL」の脆弱性「Heartbleed」を想起するとし、「Cloudbleed」と呼びたくなるとしている。

オーマンディ氏から連絡を受けたCloudflareはすぐに対処に当たり、21日には関連する問題をほぼ修正した。

Cloudflareは現在、改めて既存システム上の問題を洗い出しているという。

関連記事

OpenSSLの脆弱性「Heartbleed」、約20万のサーバやサービスでいまだに放置

OpenSSLの脆弱性「Heartbleed」、約20万のサーバやサービスでいまだに放置

Shodanの報告書によると、1月22日の時点でHeartbleedの脆弱性が修正されないまま放置されているサーバやサービスは19万9594件に上る。 OpenSSLの脆弱性、影響は極めて重大――パスワードや秘密鍵の流出も

OpenSSLの脆弱性、影響は極めて重大――パスワードや秘密鍵の流出も

パスワードや秘密鍵といった情報が簡単に盗まれてしまうことも実証され、影響は非常に広範に及ぶ。 「フラット35」の顧客情報流出か 勤務先や年収も……メールサーバに不正アクセス、不正な転送設定も

「フラット35」の顧客情報流出か 勤務先や年収も……メールサーバに不正アクセス、不正な転送設定も

住宅ローン「フラット35」を扱う民間の金融機関・優良住宅ローンのメールサーバに不正アクセス。顧客3万7247人の氏名や住所などの個人情報が漏えいした可能性が高いという。 史上最大級のDDoS攻撃に使われたマルウェア「Mirai」公開、作者がIoTを悪用

史上最大級のDDoS攻撃に使われたマルウェア「Mirai」公開、作者がIoTを悪用

ルータや防犯カメラといったIoTデバイスに感染してボットネットを形成し、DDoS攻撃を仕掛けるマルウェアのソースコードが公開された。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR