新型コロナ収束後はマルウェアが感染拡大? テレワークからオフィス勤務に戻る時が危ない理由(2/3 ページ)

“弱い環境”に置かれたPCが増えている

テレワークの普及に伴って、こうした“弱い環境”に置かれたPCが増えている事実は、Shodanなどを使った調査から裏付けられています。Shodanは、インターネットに接続しされているPCやデバイスを調査できるツールです。

政本氏がShodanを使って調べたところ、国内でこれらのポートを公開しているデバイスの数は、「テレワーク導入以降、右肩上がりで増えています。3月11日から4月22日までの間に、SMBが公開されているデバイスは44%、RDPは50%増加しており、そのほとんどがWindowsのPCだと思われます」とのことです。

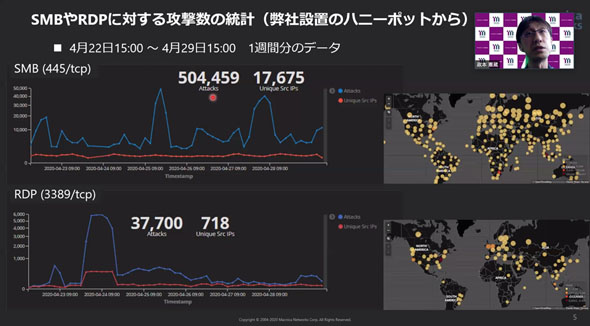

そして、攻撃者はこの状況を把握し、盛んに活動しているようです。マクニカネットワークスが国内外でハニーポット(悪意ある攻撃者を引き寄せるために、意図的に設置した脆弱性)を使って調査し、取得したデータを解析したところ、直近の1週間で1つのIPアドレスに対し50万回を超える攻撃があったことが確認されました。RDPにも3万7000件を超える攻撃が観測されたといいます。攻撃が具体的に何を指しているのか、ポートスキャン的なものを含むかどうかは明言していませんが、少なくともこれらのポートを狙った活動が活発化していることは確かだと言えそうです。

ブロードバンドルーターの脆弱性が標的型攻撃の踏み台に

政本氏はさらに、家庭用ブロードバンドルーターの脆弱性が悪用されるリスクに言及しました。ルーターなどの脆弱性を狙う攻撃といわれてぱっと思い付くのは、マルウェア「Mirai」をはじめとするボットネット(多数のデバイスを感染させてネットワーク化し、大規模なサイバー攻撃を可能にする仕組み)でしょうが、「実は、標的型攻撃の踏み台としても使われています」と政本氏は述べました。

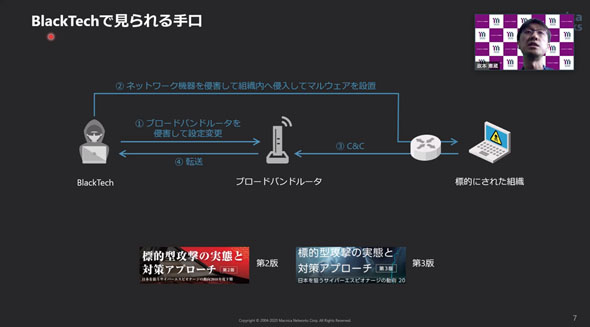

その一例が「BlackTech」(あるいはTick)と呼ばれる攻撃キャンペーンです。「BlackTechは、家庭用のブロードバンドルーターや企業のVPN装置といったネットワーク機器の脆弱性を突いて侵入し、別の感染PCからC2サーバへの通信を受け取って転送するように設定を変更する攻撃です。こうして攻撃者のロケーションを隠蔽し、テイクダウン(停止措置)を逃れようとするのです」(政本氏)。つまり、ビジネスパーソンがテレワークで使っているルーターやネットワーク機器が、標的型攻撃の踏み台やインフラとして悪用されかねないというわけです。

政本氏は、「急きょテレワーク環境を整えることになって、ブロードバンドルーターを家電量販店で急いで調達したり、物置から引っ張り出したりした人も多いと思うのですが、これが攻撃者にとっては攻撃インフラを作る絶好のチャンスになっています」と指摘。「COVID-19」の文字列を盛り込んだドメイン名・件名を使ったフィッシング詐欺が横行していることにも触れ、注意を呼びかけました。

現在は、総務省が情報通信研究機構(NICT)や民間のプロバイダーと連携し、サイバー攻撃に悪用される恐れのある機器の利用者に注意喚起を行う施策「NOTICE」を行っている他、メーカー側も攻撃対策に注力しています。そのため、ブロードバンドルーターのセキュリティ対策は進み始めています。けれど、NOTICEの注意喚起対象となるのは、推測可能な弱いパスワードやデフォルトのパスワードが用いられている環境で、特定の脆弱性の有無までは踏み込んでいませんし、古い機器もまだまだ現役です。

「NOTICEでは利用者に通知するまでにいくつかの壁があり、まだ脆弱なルーターは残っているのが現状です。何より、使っているファームウェアが最新で脆弱性がなくても、ブリッジ設定で使われていたり、管理画面が外部に公開されたりといった設定の不備が多々残っています。全体として改善していますが、まだまだといった状況です」(政本氏)

関連記事

偽物ではなかった? “怪しいZoom”の意外な正体

偽物ではなかった? “怪しいZoom”の意外な正体

ネットなどで注目を集める“怪しいZoom”。その正体は何なのか。IPAの調査結果を基に、筆者がたどり着いた同名ソフトとは……。 テレワーク導入に“大慌て”の企業が、見直すべきセキュリティの基本

テレワーク導入に“大慌て”の企業が、見直すべきセキュリティの基本

新型コロナウイルスの感染拡大への対策として、多くの企業が急きょテレワークに取り組んでいます。そんなテレワークでは、端末やネットワークの設定などに加え、セキュリティ対策も課題です。 保健所かたる詐欺メール、病院狙うランサムウェアーー新型コロナ禍に便乗したサイバー攻撃に腹が立って仕方ない話

保健所かたる詐欺メール、病院狙うランサムウェアーー新型コロナ禍に便乗したサイバー攻撃に腹が立って仕方ない話

新型コロナウイルスの感染拡大に便乗し、個人や企業、病院を狙うサイバー攻撃が増えている。その傾向はどのようなものなのか。海外のセキュリティベンダーの資料などを踏まえながら解説する。 テレワークの敵、「爆撃犯」は逮捕も 横行するZoom-bombing

テレワークの敵、「爆撃犯」は逮捕も 横行するZoom-bombing

Zoomに爆弾を落とす行為が頻発しており、逮捕者も出ている。

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR