「普通の企業サイト」がいま攻撃に晒されているワケ ”見て見ぬふり”のわずかなスキに忍び寄る影:「見えないWeb攻撃」──情報漏えい対策の盲点(2/2 ページ)

下図は、不正に入手した旅行予約サイトのデータベースを販売している例だ。データベースには約1700万件のレコードがあり、利用者のデバイス情報、メールアドレス、パスワード、ユーザー名、その他の個人情報が含まれていると示されている。

単純なIDとパスワードのペアと比べ、こうしたデータベースのダンプ情報には、氏名や組織内での役職、メールアドレスや電話番号、過去の取引や会話の履歴なども含まれていることが多い。これらの情報は、消費者向けにはフィッシングメールやSMSを利用したスミッシングの送信先リスト、企業への内部侵入用には取引先からの巧妙な「成り済ましメール」の作成に悪用される可能性がある。

原因は異なるが、このところ被害報告が続いているSalesforce製品の設定ミスによって流出した顧客管理情報にも、システムの性質上これと同種のリスクが生じると考えられる。

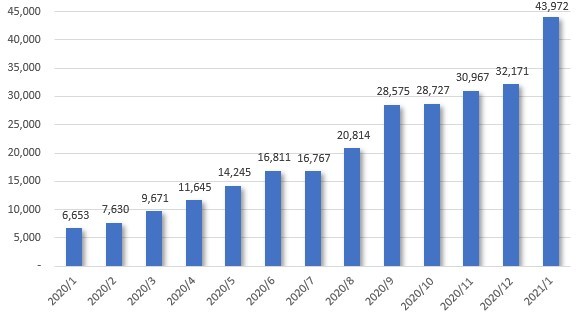

フィッシング対策協議会は、同協会に寄せられたフィッシング報告件数(海外含む)が2020年1月には6653件だったところ、1年後の2021年1月には4万3932件と約6.6倍に急拡大していることから、フィッシングや成り済ましメールに警戒を呼び掛けている。

攻撃側では、流出情報の流通とそれを利用した多段攻撃が着実にシステム化されつつある。Webサービスの提供者は、リスクの高まりを認識し、データの大量流出を招く脆弱性攻撃の予防策に、これまで以上の注意を払う必要がある。

「見て見ぬふり」を無くすには?

いま攻撃の標的になっているのは、今回主に被害が報告されたような、脆弱性を残したままの既存のWebサイトやサービスだけではない。コロナ禍の影響を受けて急ごしらえで設置したサイトや、デジタル化を見据えた新規サービスなどは、試験稼働の段階から執拗な攻撃に晒されているだろう。

脆弱性を突く攻撃に対しては、基本に立ち返ることが大切だ。サーバの脆弱性パッチを迅速に当てられているか、セキュアなコーディングができているか、脆弱性検査やWAFなどの対策ができているか。これらをシステムの設計段階から織り込み、期待通りに攻撃の排除ができていることを、運用で確認していく必要がある。

しかし実態は、誤検知を恐れて攻撃の遮断をせず、アラートするだけで運用されているWAFも多い。また、本社のシステムまでは守れていても、関連会社が提供するサービスまで対策ができていない企業グループも少なくない。今、攻撃者はそのような「見て見ぬふりをしてきた」わずかな隙間を確実に突いてきている。

機械学習など新技術を用いて、面倒で専門知識が必要なセキュリティ運用を自動化できるソリューションも出てきている。それらを生かせば、可能な省力化を図りつつ、保護すべきサービスの範囲を着実に広げ、見落としていた穴をふさいでいくことができる。

まずはWeb攻撃に対し「当事者意識を持つこと」「見て見ぬふりをしないこと」。それが、止むことのない攻撃から、サイトの利用者と自社の築いたブランドを守る最善の策ではないだろうか。

関連記事

コロナ禍で増加する不正ログイン 2021年に狙われる業界は?

コロナ禍で増加する不正ログイン 2021年に狙われる業界は?

2020年に公表されたサイバー被害の傾向などから、世界と国内で起きたWeb攻撃からその背景や狙いを読み取り、2021年に取るべき重点対策を考えていく。今回は、その中でも昨年顕著な伸びを見せた、成り済ましによる不正ログイン攻撃について取り上げる。 攻撃の認識すら不可能 Webサイトを静かに狙う「Magecart」攻撃の実態

攻撃の認識すら不可能 Webサイトを静かに狙う「Magecart」攻撃の実態

Webからこっそりクレジットカードなどの情報を抜き取る「Webスキミング」攻撃。すでに自社で防御しているだけでは防げない攻撃手法も。CDNサービスを手掛けるアカマイ・テクノロジーズの中西一博氏がその実態を解説する。 ウイルスには“ワクチン注射” 記録に残らない「Webスキミング攻撃」の可視化と対策の最前線

ウイルスには“ワクチン注射” 記録に残らない「Webスキミング攻撃」の可視化と対策の最前線

“見えないWeb攻撃”の一つである「Webスキミング」にどう対抗すればいいのか。CDNサービスを手掛けるアカマイ・テクノロジーズの中西一博氏が対策方法の最前線を解説する。 不正送金問題で暗躍する「不正ログインbot」 大量にアクセスされても“見えない”理由

不正送金問題で暗躍する「不正ログインbot」 大量にアクセスされても“見えない”理由

ドコモ口座やゆうちょ銀行などを巻き込んだ不正送金事件。事件の手口には未だ謎が残っており、単純な話では終わらなさそうだ。今回は「見えない不正ログイン」という観点から、こうした犯行の手法や、事件を取り巻く背景を改めて考察してみたい。

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR