ITmedia NEWS >

セキュリティ >

Log4j脆弱性を突く攻撃が高度化 WAF回避、認証情報の窃取など JPCERTが確認

» 2021年12月17日 17時40分 公開

[谷井将人,ITmedia]

Java向けログ出力ライブラリ「Apache Log4j」(Log4j)で12月10日に判明した脆弱性について、JPCERT/CCは17日、脆弱性を突いた攻撃が高度化していると報告した。「WAF(Web Application Firewall)などによる回避には限界があることを認識する必要がある」と注意喚起している。

Log4jの機能「JNDI Lookup」が悪用されると、任意のプログラムを外部から送り込まれ、実行される可能性がある。単純な攻撃はWAFで防御できる場合もあるが、JPCERT/CCの調査で、WAFの防御をくぐり抜けようとする攻撃が見つかった。

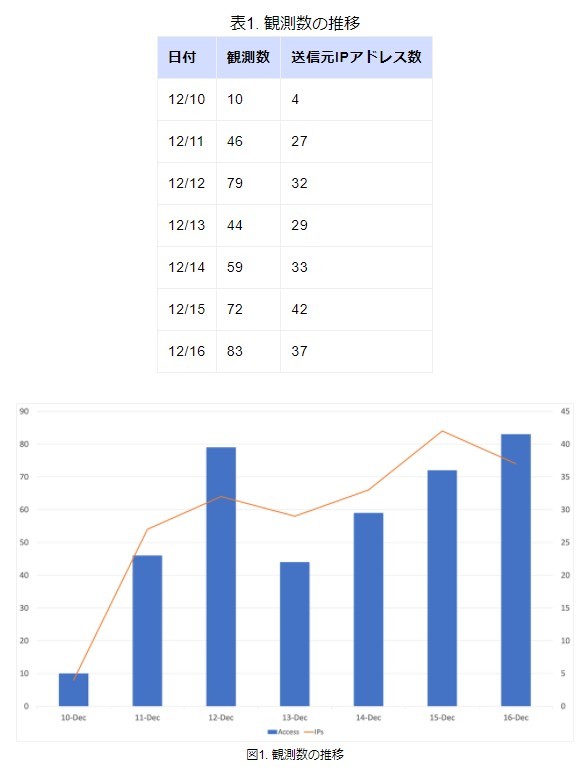

JPCERT/CCは、意図的に脆弱性を残したまま放置したサーバ(ハニーポット)でLog4jの脆弱性を突いた攻撃を観察。10日から16日の間にハニーポットが受けた攻撃は延べ393件。「LDAP」「IIOP」などさまざまな通信規格での攻撃を試した形跡が見られた他、WAFをくぐり抜ける攻撃も検知した。他の調査では、AWSの認証情報を盗もうとする攻撃も存在することが分かった。

JPCERT/CCによると、Log4jは採用事例が非常に多く、直接使った覚えがなくても、他のライブラリやクラウドサービスなどで使われている場合がある。「Log4jの更新や機能の停止など回避策をできる限り実施すること」「すでに不正なアクセスが行われているという前提で通信やデータの確認をしていただきたい」など、対策を強く推奨している。

関連記事

「Log4j」のトラブルってどうヤバいの? 非エンジニアにも分かるように副編集長に解説させた

「Log4j」のトラブルってどうヤバいの? 非エンジニアにも分かるように副編集長に解説させた

「Log4j」の脆弱性が話題になっているが、どれほど影響が大きいものなのか。ITmedia NEWS副編集長に聞いてみた。 「Log4j」脆弱性、中国や北朝鮮発の悪用をMicrosoftが確認

「Log4j」脆弱性、中国や北朝鮮発の悪用をMicrosoftが確認

Microsoftは、「Apache Log4j」の脆弱性が、中国、イラン、北朝鮮、トルコを起源とする複数の集団によって悪用されていることを確認した。また、複数のアクセスブローカーが企業からの情報窃盗にこの脆弱性を利用していることも確認したとしている。 「Log4j」脆弱性の攻撃数、警察庁がリアルタイム公開

「Log4j」脆弱性の攻撃数、警察庁がリアルタイム公開

世界的に問題になっている「Apache Log4j」の脆弱性について、警察庁が12月14日、全国の警察施設で観測した攻撃数の平均グラフを公開した。 米連邦政府のCISA、「Log4j」対策をクリスマスイブまでに完了するよう政府機関に指示

米連邦政府のCISA、「Log4j」対策をクリスマスイブまでに完了するよう政府機関に指示

米連邦政府のサイバーセキュリティ諮問機関CISAが、連邦政府機関に対し、「Log4j」の脆弱性対策を12月24日のクリスマスイブまでに完了するよう指示した。CISAはこの脆弱性に関する専用Webページも立ち上げた。 「やばすぎる」 Javaライブラリ「Log4j」にゼロデイ脆弱性、任意のリモートコードを実行可能 iCloudやSteam、Minecraftなど広範囲のJava製品に影響か

「やばすぎる」 Javaライブラリ「Log4j」にゼロデイ脆弱性、任意のリモートコードを実行可能 iCloudやSteam、Minecraftなど広範囲のJava製品に影響か

Javaで使われるログ出力ライブラリ「Apache Log4j」に特定の文字列を送ることで、任意のリモートコードを実行できるようになる(Remote Code Execution, RCE)、ゼロデイ脆弱性があることが分かった。Java開発製品の広範囲に影響するとみられる。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PRアイティメディアからのお知らせ

SpecialPR

あなたにおすすめの記事PR