「クレカ情報流出=データを保存していた」とは限らない スイパラ情報漏えいから学ぶ決済の安全性(2/2 ページ)

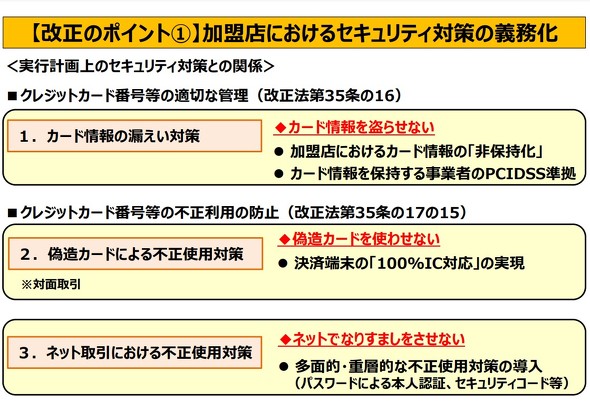

クレカ情報の取り扱いについては、改正割賦販売法により2018年からクレカ情報の「非保持化」もしくは「PCI DSS準拠」が義務化された。クレカ情報を扱う場合は、情報を一切保持しないか、保持する場合は国際的な情報セキュリティ基準にのっとった適切な管理を求められる。

IPAによると、ECサイト運営事業者などでは、クレカ情報を転送して自社で持たない非保持化が進んできているという。

情報の転送方法も複数ある。一つは自社サイトにクレカ情報を転送するスクリプトを埋め込み、サイト上で入力されたデータを直接決済事業者に転送する方法。もう一つは、決済時にユーザーを決済事業者のページに誘導して、そこで決済させる方法だ。

不正アクセスで決済システムを改ざんされ、情報漏えいするというのは、この仕組みを悪用された結果と推測できる。

クレカ情報を決済事業者ではなく攻撃者の元に転送させる、決済時に決済事業者ではなく攻撃者が作った偽サイトに誘導させる――そういった改ざんがなされると、自社で情報を持っていなくても外部に漏れてしまう。

そのため、情報漏えいがあったからといってクレカ情報を保存していたとは必ずしもいえない。逆に、クレカ情報を保存していなくても安心とはいえない。

ECサイト向け決済システムを提供する事業者の中には「クレカ情報を自社で保存しなくていいから安全」とうたうものもある。しかし改ざんを受ければその前提も崩れる。

IPAは「まずは安全なWebサイトを作ること、脆弱性対策をすることが重要」と話す。決済システムに問題が無くても、自社サイトやシステムに脆弱性が残っていると不正アクセスにより改ざんを受けてしまう。各種ツールやサービスのアップデートを怠らず脆弱性対策をすることが、情報保護には重要だ。

関連記事

スイパラ、セキュリティコードなどクレカ情報一式7000件以上漏えいか 不正アクセスで決済システム改ざん

スイパラ、セキュリティコードなどクレカ情報一式7000件以上漏えいか 不正アクセスで決済システム改ざん

井上商事は、ECサイト「スイーツパラダイス オンラインショップ」で、利用者のクレジットカード情報7645件が漏えいした可能性があると明らかにした。不正アクセスにより決済システムが改ざんされていたのが原因としている。 日清紡Gでもセキュリティコードなどクレカ情報1000件漏えいか ECサイト改ざんで

日清紡Gでもセキュリティコードなどクレカ情報1000件漏えいか ECサイト改ざんで

日清紡のグループ企業が運営するECサイトが不正アクセスを受け、セキュリティコードを含むクレジットカード情報など計2218人分が漏えいした可能性がある。ECサイトの脆弱性を突かれ、利用していたWebアプリを改ざんされたという。 「クレカ情報を外部に送信するシステム改ざん受けた」 ローカルECサイトで約1000件の情報漏えい

「クレカ情報を外部に送信するシステム改ざん受けた」 ローカルECサイトで約1000件の情報漏えい

宇都宮ケーブルテレビが運営するECサイト「いいもの、あるよ!」で、975人分のクレジットカード情報が漏えいし、一部が不正利用された可能性がある。調査により、第三者が決済情報を外部に送信するようシステムを改ざんしていたことが分かった。 スイパラ通販利用者がクレカ不正利用被害に 運営元は「因果関係を調査中」

スイパラ通販利用者がクレカ不正利用被害に 運営元は「因果関係を調査中」

「スイーツパラダイスの公式通販サイトを利用した後、クレジットカードが不正利用された」とする報告がTwitter上で相次いでいる。運営元は公式通販サイトを一時閉鎖。因果関係を調査している。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR