他人のスマホとBluetooth接続するサイバー攻撃 権限変更で端末乗っ取り 中国と米国チームが発表:Innovative Tech

Innovative Tech:

このコーナーでは、テクノロジーの最新研究を紹介するWebメディア「Seamless」を主宰する山下裕毅氏が執筆。新規性の高い科学論文を山下氏がピックアップし、解説する。

中国科学技術大学と米カンザス大学に所属する研究者らが発表した論文「Blacktooth: Breaking through the Defense of Bluetooth in Silence」は、他人のBluetooth対応機器と接続し乗っ取るサイバー攻撃を提案した研究報告だ。

Bluetooth仕様の一連の脆弱性を利用し、Bluetooth周辺機器になりすまし、被害機器(スマートフォンやPCなど)との接続を確立し、プロファイルを変更することで権限を昇格する。これにより、被害機器に対して悪意のあるコマンドを入力したり、デバイスの機密情報を抜き取ったりなどが可能となる。また、接続の際に被害者に気が付かれない点も脅威となる。

Bluetooth機器は、ペアリングによって確立した安全な通信路を通じて、キーボード/マウス入力、音声、ファイルなどのコマンドやデータを交換する。そのため、暗号化や認証、認可などのセキュリティ機構を開発し、規格に採用している。

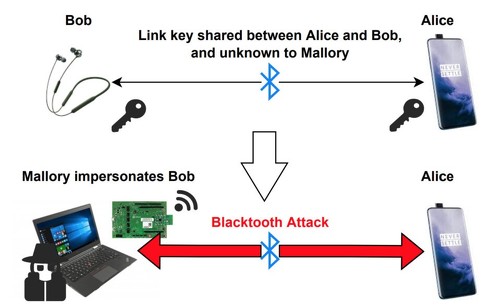

今回は、イヤフォンやマウスなどとペアリングするBluetoothを用い、スマートフォンやPCなどの重要機器に無断で接続する攻撃「Blacktooth」を提案する。

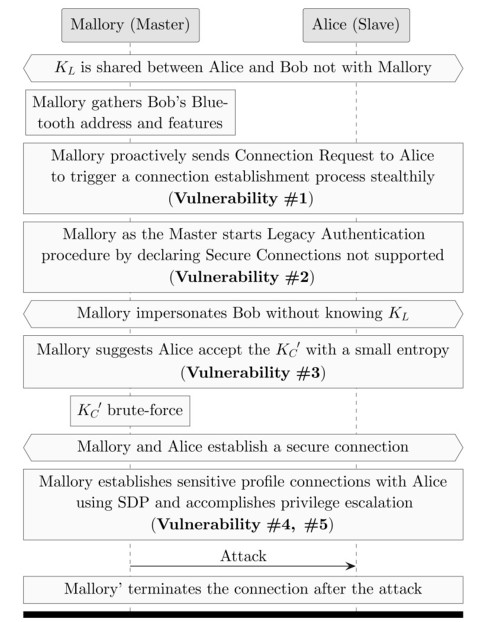

一連の攻撃は次のように行う。(1)攻撃者はBluetoothアドレスを被害機器と接続していた周辺Bluetooth機器(例えば、ワイヤレスイヤフォンやマウスなど)のBluetoothアドレスに変更し、なりすますことで機器の所有者に確認を求めることなく被害機器との接続を確立する。

ここで2つのBluetoothデバイス間のペアリングに関して簡単に説明する。まず、マスター(親、例えばスマートフォン)かスレーブ(子、例えばイヤフォン)のどちらかに分かれており、スレーブが接続を求め、マスターがそれを受け取って接続要求を送り、スレーブが完了すると接続となる。

このようにマスターに強い権限が与えられている。Bluetoothの仕様では、マスターは「接続を開始するデバイス」として定義されているが、実はこの定義は脆弱性であり、任意のBluetooth BR/EDRデバイスは、その機能や以前の役割に関係なく、接続を開始してマスターになることができるという。

例えば、通常はスレーブ機器であるBluetoothイヤフォンもマスターの役割を担い、積極的にスマートフォンとの接続を開始できるのである。ピコネットの構築後、デバイスはマスターとスレーブの役割を切り替えることができるわけだ。

次に、(2)この脆弱性を利用して、マスターとスレーブを切り替え、なりすましデバイス(攻撃者)をマスターにする。(3)被害機器に短い暗号鍵(リンクキー)を使用させ、そのキーをBluetoothさせることによって暗号化を解除する。(4)Bluetoothプロファイルを切り替えることで権限を昇格させ、被害機器から機密情報を取得したり、任意のコマンドを注入したりする。

この攻撃では、攻撃者は、なりすましデバイスと被害機器が接続しているときに存在する必要はなく、なりすましデバイスと被害機器間の以前の通信を観察する必要もなく、接続のリンクキーも知る必要もない。

さらに、攻撃プロセス全体を通じて、被害機器に通知やプロンプトダイアログが表示されず、攻撃を開始するためにユーザーの確認が必要ないなど完全にステルス性を持っているのが特徴である。

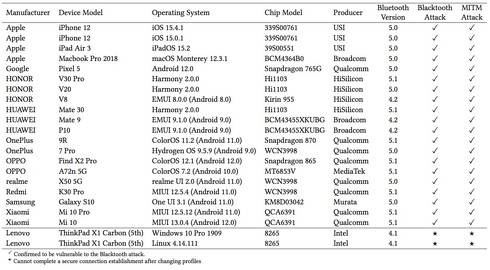

提案する攻撃の有効性と実用性を実証するため、メーカーやOSが異なる21種類のBluetoothデバイス(Apple、Google、Samsung、Lenovo、HUAWEI、HONOR、OnePlus、OPPO、Xiaomiなど)と、全ての主要なBluetoothバージョンに対して評価を行った。その結果、今回提案した攻撃は、全ての被害機器で成功すると分かった。

Source and Image Credits: Mingrui Ai, Kaiping Xue, Bo Luo, Lutong Chen, Nenghai Yu, Qibin Sun, and Feng Wu. 2022. Blacktooth: Breaking through the Defense of Bluetooth in Silence. In Proceedings of the 2022 ACM SIGSAC Conference on Computer and Communications Security (CCS ’22). Association for Computing Machinery, New York, NY, USA, 55-68. https://doi.org/10.1145/3548606.3560668

関連記事

隠れたボイスレコーダーを検出する装置 不正な音声録音を防ぐ 成功率92%以上 中国チームが発表

隠れたボイスレコーダーを検出する装置 不正な音声録音を防ぐ 成功率92%以上 中国チームが発表

中国の浙江大学、上海交通大学、Microsoft Research Asiaに所属する研究者らは、オフラインの隠しボイスレコーダーを検出するシステムを提案した研究報告を発表した。 自動運転車に「存在しないものを見せる」サイバー攻撃 レーザー照射で事故誘発 中国の研究チームが発表

自動運転車に「存在しないものを見せる」サイバー攻撃 レーザー照射で事故誘発 中国の研究チームが発表

中国の浙江大学に所属する研究者らは、レーザー光を自動運転車のLiDARに照射し、敵対的な点群を注入することで3次元物体検出を欺く攻撃を提案した研究報告を発表した。 他人のスマホの“ネット広告”を盗み見る攻撃 旅行先や性的指向など個人情報を窃取

他人のスマホの“ネット広告”を盗み見る攻撃 旅行先や性的指向など個人情報を窃取

チェコのBrno University of Technology、米Louisiana State University、米University of New Havenに所属する研究者らは、他人のVR HMDとコンピュータに侵入してソーシャルVRを介した攻撃が可能なことを実証した研究報告を発表した。 最大8m先からスマホで話す相手の声を盗聴できる攻撃 ミリ波の反射を利用

最大8m先からスマホで話す相手の声を盗聴できる攻撃 ミリ波の反射を利用

中国の浙江大学とHIC-ZJU、崑山杜克大学、米University of Colorado Denver、米SUNY Buffaloによる研究チームは、スマートフォンで話している相手の声を最大8m先から盗聴できる攻撃を提案した研究報告を発表した。 ドローンで上空から家の中をサイバー攻撃 壁越しに屋内のWi-Fi対応全機器を追跡

ドローンで上空から家の中をサイバー攻撃 壁越しに屋内のWi-Fi対応全機器を追跡

カナダのUniversity of Waterlooと米University of Illinois Urbana-Champaignによる研究チームは、上空のドローンからWi-Fiを利用して壁越しに屋内を攻撃する手法を提案した研究報告を発表した。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR