他人のスマホの“ネット広告”を盗み見る攻撃 旅行先や性的指向など個人情報を窃取:Innovative Tech

Innovative Tech:

このコーナーでは、テクノロジーの最新研究を紹介するWebメディア「Seamless」を主宰する山下裕毅氏が執筆。新規性の高い科学論文を山下氏がピックアップし、解説する。

米ジョージア工科大学、米イリノイ大学、米ニューヨーク大学に所属する研究者らが発表した論文「Cart-ology: Intercepting Targeted Advertising via Ad Network Identity Entanglement」は、サードパーティーの広告ネットワークをだまして、ユーザーがブラウザで閲覧するWebサイトに表示される広告を盗み見る脆弱性を指摘した研究報告だ。

ユーザーの広告を盗み見るだけでなく、その広告スペースに、悪意ある広告を表示させることも可能だという。

オンラインに表示される広告の多くは、第三者の広告ネットワークによって収集された閲覧履歴や位置情報、その他のさまざまな要因に基づいて、個人に合わせて調整されたリターゲティング広告が多い。

そのためリターゲティング広告は、個人に関するセンシティブな情報を含んだデータとなる。例えば、性的指向や宗教的所属、妊娠の有無、旅行計画、オンラインショップで閲覧したアイテムなどの個人情報がリターゲティング広告を分析することで明らかになる。

リターゲティング広告に使われるユーザー情報は、第三者の広告ネットワークから送信されるCookieによって収集され、電子メールアドレスのような固有の識別子と関連付けられている。これによって、広告主はユーザーのプロファイルを作成できる。

またサードパーティーの広告ネットワークは通常、ユーザーとの関係を持たず、広告主などの外部パーティーに依存することで信頼関係が構築されている。この信頼関係を悪用したのが今回の攻撃となる。

攻撃者は、ユーザーの電子メールアドレスを獲得すると、サードパーティーの広告ネットワークをだましてユーザーのリターゲティング広告を取得する攻撃を行う。前提として、被害者はJavaScriptおよびCookieを有効にして広告主のサイトを利用していると仮定する。取得方法は、被害者の電子メールアドレスを用いてサードパーティーの広告ネットワークに攻撃者のデバイスをクロスデバイスとして認識させるというものである。

スマートフォンやタブレット、PCなど複数のデバイスからさまざまなWebサイトにアクセスしていると思うが、その1つのデバイスとして攻撃者のPCを追加するわけである。一度認識すると、被害者の追加デバイスと見なされ、攻撃者は被害者向けのリターゲティング広告を受信できるようになる。上述したようにこの広告には、被害者の趣味嗜好や今の状態など、さまざまな情報が含まれている。

では、どうやって被害者の電子メールアドレスからサードパーティーの広告ネットワークをだましてクロスデバイスとして追加させるのか。2つの方法が紹介されている。1つ目は、攻撃者がWebサイトを訪問し、HTTPリクエスト内の電子メールアドレスを編集すること(攻撃者自身の電子メールアドレスを被害者に置き換える)で達成する。

2つ目は、攻撃者がアカウント作成時にユーザーの身元を確認しないWebサイトをだまして、被害者の電子メールアドレスを与え、誤って被害者であると認識させる。どちらの場合も、サードパーティーの広告ネットワークは、被害者と攻撃者のデバイスを区別できず混合してしまう。

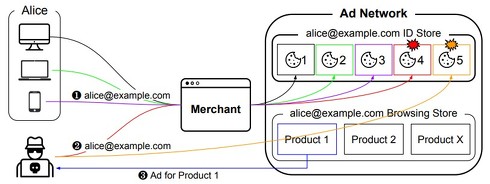

(1)広告ネットワークは、Alice(被害者)のブラウザやデバイス、商品閲覧を、Aliceのメールアドレスを使って1つのプロファイルにリンクさせる、(2)攻撃者は、広告ネットワークへの編集要求、またはユーザーの身元を確認しないWebサイトの混乱を介して、Aliceのプロファイルに自分のブラウザのクッキーを挿入、攻撃者とAliceの両方からなるもつれたプロファイルを作成する、(3)攻撃者はAliceが閲覧した商品の広告を受信する

(1)広告ネットワークは、Alice(被害者)のブラウザやデバイス、商品閲覧を、Aliceのメールアドレスを使って1つのプロファイルにリンクさせる、(2)攻撃者は、広告ネットワークへの編集要求、またはユーザーの身元を確認しないWebサイトの混乱を介して、Aliceのプロファイルに自分のブラウザのクッキーを挿入、攻撃者とAliceの両方からなるもつれたプロファイルを作成する、(3)攻撃者はAliceが閲覧した商品の広告を受信する意図的に悪意ある広告を見せる攻撃も可能

このように攻撃者はクロスデバイスにより、被害者のリターゲティング広告を閲覧できるわけだが、見るだけでなく意図的に悪意ある広告を被害者に見せる攻撃も可能だ。攻撃者が悪意あるWebサイトに何度も訪れる方法で、必然的に被害者の広告にもその悪意ある広告(脅迫や誘導など)が表示されるようになる。

実験では、1日40億以上の広告を配信する大手サードバーティ広告リターゲティングネットワーク「Criteo」を検証する。結果は、クロスデバイスとして認識させることに成功し、閲覧したネットショップの商品や被害者が検索したホテルなどの詳細なユーザーアクティビティーを抽出することができた。Yahoo Ad’s AnalyticsとAds networkにも同様の攻撃を仕掛け成功した。

広告ネットワークのサポートなしにこの問題に対処することは困難であるが、広告ブロッカーはユーザーの個人情報の露出を制限する最初の選択肢として合理的であると研究者らは指摘している。またサードパーティーの広告ネットワークがID情報の交換プロセスを暗号化し、データが検証され、正しいものであることを保証すれば、脅威は軽減するだろうという。

Source and Image Credits: ChangSeok Oh, Chris Kanich, Damon McCoy, and Paul Pearce. 2022. TITLE HIDDEN - per chairs request. In Proceedings of the 2022 ACM SIGSAC Conference on Computer and Communications Security (CCS ’22). Association for Computing Machinery, New York, NY, USA, 2401-2414. https://doi.org/10.1145/3548606.3560641

【訂正:11/25 掲載当初、タイトルには「性的趣向」と記載しておりましたが、正しくは「性的指向」でした。お詫びし訂正いたします。】

関連記事

自動運転車の視界から“人だけ”を消す攻撃 偽情報をLiDARに注入 電通大などが発表

自動運転車の視界から“人だけ”を消す攻撃 偽情報をLiDARに注入 電通大などが発表

米ミシガン大学、米フロリダ大学、電気通信大学による研究チームは、自動運転車の周囲を検知するセンサーにレーザー光を物理的に照射して、選択的に障害物を見えなくする攻撃を提案した研究報告を発表した。 ドローンで上空から家の中をサイバー攻撃 壁越しに屋内のWi-Fi対応全機器を追跡

ドローンで上空から家の中をサイバー攻撃 壁越しに屋内のWi-Fi対応全機器を追跡

カナダのUniversity of Waterlooと米University of Illinois Urbana-Champaignによる研究チームは、上空のドローンからWi-Fiを利用して壁越しに屋内を攻撃する手法を提案した研究報告を発表した。 最大8m先からスマホで話す相手の声を盗聴できる攻撃 ミリ波の反射を利用

最大8m先からスマホで話す相手の声を盗聴できる攻撃 ミリ波の反射を利用

中国の浙江大学とHIC-ZJU、崑山杜克大学、米University of Colorado Denver、米SUNY Buffaloによる研究チームは、スマートフォンで話している相手の声を最大8m先から盗聴できる攻撃を提案した研究報告を発表した。 食品に金箔を貼って回路化、食べると電気で“塩味増強” お茶大などが技術開発

食品に金箔を貼って回路化、食べると電気で“塩味増強” お茶大などが技術開発

お茶の水女子大学、東京大学、ヤフー株式会社、東京工科大学に所属する研究者らは、食品表面に金箔を貼ることで回路の一部とし、食べた際に電気刺激により味が変わる技術を提案した研究報告を発表した。 MacBook Proの“ノッチ”でマウス操作が遅くなる問題を改善、その方法は? 明治大が実証

MacBook Proの“ノッチ”でマウス操作が遅くなる問題を改善、その方法は? 明治大が実証

明治大学宮下研究室に所属する研究者らは、MacBook Pro(2021)のノッチ部分(描画が行われない黒い領域)によってカーソルが隠れ、マウス操作が遅れることで作業効率が低下する問題を改善した研究報告を発表した。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR