ITmedia NEWS >

セキュリティ >

全員に管理者権限、パスワードは全部共通、脆弱性は放置…… ランサム攻撃受けた大阪急性期・総合医療センターのずさんな体制

» 2023年03月28日 19時50分 公開

[ITmedia]

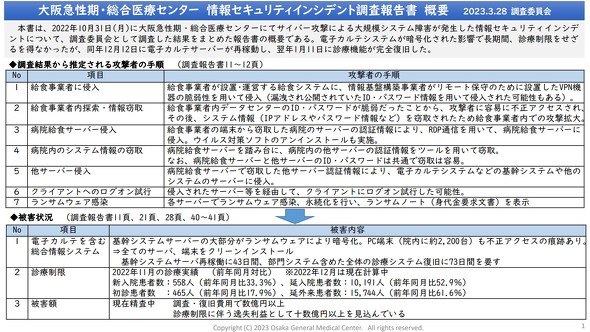

2022年10月末にサイバー攻撃を受けたことで話題になった大阪急性期・総合医療センターが3月28日に、同件の調査報告書を公開した。調査によると、同センターではユーザー全てに管理者権限を付与していた他、数あるサーバやPCなどで共通のIDとパスワードを使用しており、侵入経路となったVPN機器は脆弱性が放置されているなどずさんな管理体制だったことが分かった。

問題が発生したのは22年10月31日。電子カルテシステムを稼働させていた基幹システムサーバがランサムウェアで暗号化され診療を制限することになった。完全復旧したのは23年1月11日。被害額は調査と復旧で数億円。診療制限で十数億円に及ぶという。

攻撃者は同センターが患者給食業務を委託している業者経由でシステムに侵入したとみられる。給食事業者に設置されていたVPN機器は脆弱性が放置されていたため、侵入経路になったという。

攻撃者は給食事業社のシステム内で得た認証情報を使ってセンターの病院給食サーバに侵入してウイルス対策ソフトをアンインストール。攻撃の範囲を拡大し、基幹システムサーバの暗号化に至った。

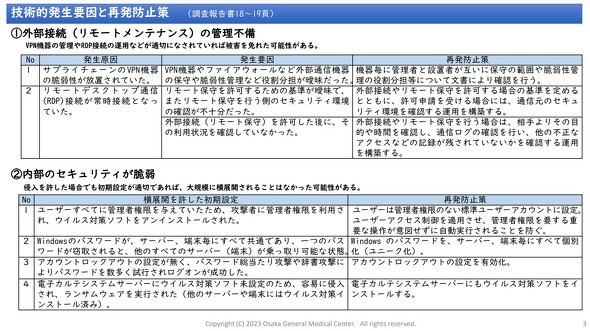

調査報告書では、被害の原因として以下を挙げている。

- VPN機器の脆弱性を放置していた

- リモートデスクトップツールを常に稼働させていた

- 全ユーザーに管理者権限を与えていたため、攻撃者も管理者権限で行動できた

- サーバやPCのログインIDとパスワードが全て共通だった

- 一定時間でアカウントがロックされるように設定していなかっため、ログイン試行を繰り返せる状態にあった

- 電子カルテシステムのサーバにウイルス対策ソフトを設定していなかった

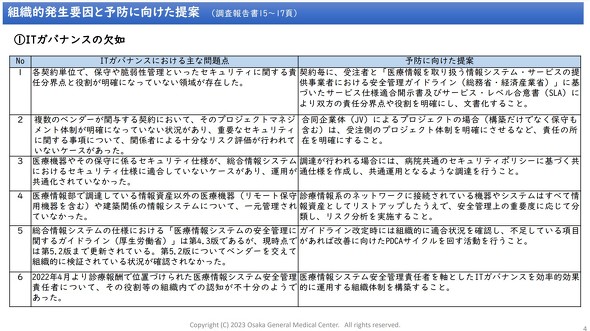

他にも、関係事業者間で責任分界点の明確化ができていなかった、リスク評価ができていなかったなどの問題もあったという。

大阪急性期・総合医療センターは調査で提示された具体的な再発防止策について「ITガバナンスの確立に全力で取り組んでいく」としている。

関連記事

「22項目中14項目に不備」──調査で明らかになったゆうちょ銀「mijica」のずさんなセキュリティ

「22項目中14項目に不備」──調査で明らかになったゆうちょ銀「mijica」のずさんなセキュリティ

ゆうちょ銀行が不正送金などが相次いだVisaデビット・プリペイドカード「mijica」について行った調査結果を公表。mijicaは22項目中14項目に不備が判明した。 HDDなど転売「7844個」──行政文書流出、ブロードリンクが謝罪 ずさんな管理体制明らかに

HDDなど転売「7844個」──行政文書流出、ブロードリンクが謝罪 ずさんな管理体制明らかに

神奈川県庁が使っていたファイルサーバのHDDが転売され、個人情報を含むデータが流出した問題で、ブロードリンクは記者会見を開き、流出のいきさつと捜査の状況を説明した。同社の高橋雄一容疑者は3年前から7844台の機器を転売していたという。 脆弱性情報を隠匿、被害後の原因調査もなし…… クレカ情報漏えいのメタップス子会社に行政指導

脆弱性情報を隠匿、被害後の原因調査もなし…… クレカ情報漏えいのメタップス子会社に行政指導

経済産業省は、大量のクレジットカード情報を流出させたとして、クレジットカード決済システムを提供するメタップスペイメントに行政指導した。同社は情報セキュリティの監査において、脆弱性情報やシステム変更の事実を適切に共有していなかった。 7pay終了へ 記者会見の一問一答まとめ

7pay終了へ 記者会見の一問一答まとめ

セブン&アイ・ホールディングスが8月1日に開いた、モバイル決済サービス「7pay」終了の会見内容を一問一答形式でまとめた。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PRアイティメディアからのお知らせ

SpecialPR

あなたにおすすめの記事PR