“他人が仕込んだ”隠しカメラをこっそり盗み見るサイバー攻撃 カメラのシリアル番号だけで遠隔操作:Innovative Tech

Innovative Tech:

このコーナーでは、テクノロジーの最新研究を紹介するWebメディア「Seamless」を主宰する山下裕毅氏が執筆。新規性の高い科学論文を山下氏がピックアップし、解説する。Twitter: @shiropen2

英国のウォーリック大学に所属する研究者らが発表した論文「Spying on the Spy: Security Analysis of Hidden Cameras」は、誰かが仕込んだ隠しカメラを遠隔から盗聴できる攻撃を提案し、隠しカメラの脆弱性を指摘した研究報告である。

IPベースの隠しカメラのセキュリティについて体系的な調査を行った結果、広範な脆弱性があることが判明した。これらの脆弱性により、遠隔地の攻撃者は、カメラのシリアル番号を知るだけで、カメラがファイアウォールの内側のネットワーク内にある場合でも、カメラを完全に制御することができると分かった。

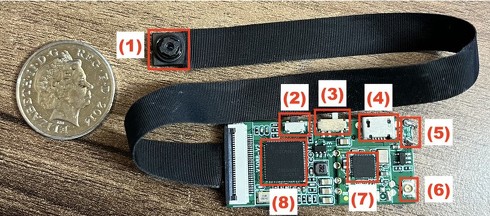

隠しカメラモジュール。(1)マイクロカメラ、(2)、リセットボタン、(3)電源スイッチ、(4)Micro-USBポート、(5)バッテリー、(6)Wi-Fiアンテナ、(7)Wi-Fiモジュール、(8)CPU

隠しカメラモジュール。(1)マイクロカメラ、(2)、リセットボタン、(3)電源スイッチ、(4)Micro-USBポート、(5)バッテリー、(6)Wi-Fiアンテナ、(7)Wi-Fiモジュール、(8)CPU隠しカメラはスパイカメラとも呼ばれ、一般的な物の中に隠されたり偽装されたりするデジタルカメラである。これらのカメラモジュールは通常、数千ドルで販売され、iOSやAndroidの専用アプリを使用して無線で遠隔制御できる。

具体的な例として、Google Playストアだけで50万回以上ダウンロードされたLookCamアプリがある。このアプリには、ライブストリーミング、リモート設定、以前に録画した映像のダウンロードなどの機能が備わっている。

今回は、このLookCamアプリの逆コンパイルとカメラのトラフィックデータの分析により、カメラシステムのセキュリティ設計全体をリバースエンジニアリングすることができた。これには、モジュール上のLinuxオペレーティングシステム(OS)環境、ファームウェア内のファイル構造、認証メカニズム、セッション管理、クラウド上のサーバとの遠隔通信が含まれる。

リバースエンジニアリングされたセキュリティ設計に基づき、研究チームは脆弱性を特定し、それに応じた概念実証の攻撃を提案した。

これらの脆弱性により、攻撃者はカメラのシリアル番号を知るだけで、カメラと同じWi-Fiネットワーク内にいる必要はなく、インターネット上のどこからでも攻撃を開始し、任意のコードを実行できることが分かった。

具体的には、攻撃者は音声と映像のストリームを盗聴することができ、さらにカメラモジュールに保存されている録画映像や他の機密情報(ユーザーのホームネットワークのWi-Fiパスワードなど)を取得できた。

Source and Image Credits: Herodotou, Samuel and Feng Hao. “Spying on the Spy: Security Analysis of Hidden Cameras.”(2023).

関連記事

スマホの充電器から“人間のような音声”を発声、音声アシスタントにこっそり入力するサイバー攻撃

スマホの充電器から“人間のような音声”を発声、音声アシスタントにこっそり入力するサイバー攻撃

中国の上海交通大学と浙江大学の研究者らは、遠隔から操作してスマートフォンの充電器などから人間のような音声を発声させ、音声アシスタントを攻撃する研究報告を発表した。 “スマート電力メーター”をハッキング 大規模停電を引き起こすサイバー攻撃 米国チームが検証

“スマート電力メーター”をハッキング 大規模停電を引き起こすサイバー攻撃 米国チームが検証

米オレゴン州立大学に所属する研究者らは、電気使用状況を可視化する機器「スマートメーター」を制御して送電網を不安定にするサイバー攻撃を提案した研究報告を発表した。 中古ルーターは機密データの宝庫? 購入して検証、半数以上に企業秘密が残存 スロバキアチームが調査

中古ルーターは機密データの宝庫? 購入して検証、半数以上に企業秘密が残存 スロバキアチームが調査

セキュリティ企業ESETの研究者らは、テストのために購入した中古の企業向けルーターの半数以上(56.25%)が、前の所有者によって完全にそのままの状態で残されていたことを示した研究報告を発表した。 遠隔からCPUを数秒で破壊するサイバー攻撃 マザーボードのリモート管理機能をハック、過度の電気を注入

遠隔からCPUを数秒で破壊するサイバー攻撃 マザーボードのリモート管理機能をハック、過度の電気を注入

英バーミンガム大学に所属する研究者らは、サーバ用マザーボードに搭載する制御システムの欠陥を攻撃し、遠隔から必要以上の電圧を供給してCPUを破壊しコンピュータを無効にする脆弱性を指摘した研究報告を発表した。 ドローンで上空から家の中をサイバー攻撃 壁越しに屋内のWi-Fi対応全機器を追跡

ドローンで上空から家の中をサイバー攻撃 壁越しに屋内のWi-Fi対応全機器を追跡

カナダのUniversity of Waterlooと米University of Illinois Urbana-Champaignによる研究チームは、上空のドローンからWi-Fiを利用して壁越しに屋内を攻撃する手法を提案した研究報告を発表した。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR