中古ルーターは機密データの宝庫? 購入して検証、半数以上に企業秘密が残存 スロバキアチームが調査:Innovative Tech

Innovative Tech:

このコーナーでは、テクノロジーの最新研究を紹介するWebメディア「Seamless」を主宰する山下裕毅氏が執筆。新規性の高い科学論文を山下氏がピックアップし、解説する。Twitter: @shiropen2

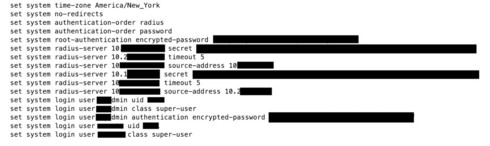

スロバキアのサイバーセキュリティ企業であるESETの研究者らが発表した論文「How I(could’ve)stolen your corporate secrets for $100」は、テストのために購入した中古の企業向けルーターの半数以上(56.25%)が、前の所有者によって完全にそのままの状態で残されていたことを示した研究報告である。これらのルーターには、ネットワーク情報や認証情報、所属していた機関の機密データなどが含まれていたという。

研究者らは、3つの主要ベンダー(Cisco、Fortinet、Juniper Networks)が製造した、異なるモデルの数百ドルの中古ルーターを18台購入した。中古ルーターのうち、9台は以前の所有者の情報が残ったままで、完全にアクセスできる状態だった。5台は適切に消去されていた。2台は暗号化され、1台は故障し、1台は他のデバイスのミラーコピーだった。

消去されていない9台のルーターには、次に示すような機密情報が含まれていた。

- うち22%に、顧客データが含まれていた。

- うち33%に、第三者によるネットワークへの接続を許可する認証情報が含まれていた。・うち44%に、信頼できる当事者として他のネットワークに接続するための認証情報が含まれていた。

- うち89%に、 特定のアプリケーションに接続するための詳細が含まれていた。

- うち89%に、 ルーター間の認証キーが含まれていた。

- 100%に、IPsecやVPNの認証情報、ハッシュ化されたルートパスワードが1つ以上含まれていた。

- 100%に、旧所有者/旧運営者を確実に特定するのに十分なデータが含まれていた。

また、いくつかのルーターからは、前の所有者のオフィスの物理的な建物のセキュリティに関する詳細まで含まれていた。

これらの情報は、サイバー攻撃を計画する悪人に重宝される。例えば、組織が脆弱性を突かれる可能性のある古いバージョンのアプリケーションやオペレーティングシステムを使用していることが判明するケースなどだ。

また、企業アプリケーションのログイン情報、ネットワーク認証情報、暗号化キーは、ダークウェブマーケットや犯罪フォーラムで高い価値を持つため、積極的に共有されてしまう。

このようにルーターを処分する場合、適切な処理をしてから行わなければ危険をばらまくことになる。では、ルーターはどのように処分すれば安全か。

基本的には、各メーカーともにデバイスを工場出荷時の状態に戻すための特定のガイドラインを推奨している。今回調査した大手ベンダー3社の場合、それぞれ設定データを安全に消去するための独自のプロセスを持っているため、デバイスに応じた説明を参照し実行するのが適切である。

例えば、Cisco ASA 5500シリーズのデバイスを工場出荷時の設定に戻す手順はこちらに、Fortinet FortiGateシリーズのデバイスはこちらに、Juniper SRX550 Services Gatewayはこちらに記載されている。

Source and Image Credits: Cameron Camp and Tony Anscombe. How I(could’ve)stolen your corporate secrets for $100.

関連記事

Wi-Fiルーター、捨てるときは必ず○○を 安全な処分の方法、バッファローに聞いた

Wi-Fiルーター、捨てるときは必ず○○を 安全な処分の方法、バッファローに聞いた

もはや仕事や生活になくてはならないものになりつつあるデジタルガジェットの数々。購入を勧められることは多々あるが、正しい捨て方は知られていない。本連載では、デジタルガジェットの正しい捨て方を専門家に聞いていく。 帰省先のWi-Fiルーター、セキュリティは大丈夫? GW中に確認しよう 警視庁も注意喚起

帰省先のWi-Fiルーター、セキュリティは大丈夫? GW中に確認しよう 警視庁も注意喚起

サイバー攻撃への対策を呼び掛けるサイバーセキュリティ連盟は、Wi-Fiルーターへの不正アクセスを防ぐためゴールデンウィーク中に確認すべきポイントを紹介した。 Wi-Fiルーターの設定確認ってどこを見ればいいの? 警視庁の注意喚起で困惑の声 バッファローに聞いた

Wi-Fiルーターの設定確認ってどこを見ればいいの? 警視庁の注意喚起で困惑の声 バッファローに聞いた

警視庁は家庭用Wi-Fiルーターの不正利用について、「見覚えのない設定変更がなされていないか定期確認」を推奨。しかし、Twitter上では「設定なんていちいち覚えてられない」など困惑する声も。バッファローに具体的な対策を聞いた Wi-Fiルーターの不正利用に新たな手口、警視庁が注意喚起 「従来の対策のみでは対応できない」

Wi-Fiルーターの不正利用に新たな手口、警視庁が注意喚起 「従来の対策のみでは対応できない」

警視庁は家庭用Wi-Fiルーターの不正利用に関する注意喚起を発表した。従来の対策のみでは対応できないサイバー攻撃を観測したという。新たな対策として「見覚えのない設定変更がなされていないか定期的に確認する」を推奨している。 Wi-Fiルーターで部屋にいる人が“呼吸困難”に陥っているかを特定 米研究所が技術開発

Wi-Fiルーターで部屋にいる人が“呼吸困難”に陥っているかを特定 米研究所が技術開発

アメリカ国立標準技術研究所(NIST)と米Center for Devices and Radiological Health(CDRH)に所属する研究者らは、既存のWi-Fiルーターを使って部屋にいる人の呼吸運動をモニタリングする手法を提案した研究報告を発表した。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR