電力セキュリティ対策標準「NERC CIP」と、オバマ政権以降のセキュリティ政策動向:電力業界のサイバーセキュリティ再考(3)(2/2 ページ)

オバマ政権以降のセキュリティ政策動向

オバマ政権以降、NECR CIPの他にも、電力インフラのサイバーセキュリティに関連する取り組みが進みつつある。

2013年2月にオバマ大統領は一般教書演説において、「サイバー対策の議会による迅速な法制化」を求めた。また、重要インフラのサイバーセキュリティ強化に向けた大統領令13636号(Executive Order:EO-13636)「重要インフラのサイバーセキュリティの向上」と、大統領指令21号(Presidential Decision Directive:PPD-21)「重要インフラのセキュリティと回復力」を公表し、重要インフラ強化に向けて、政府・民間でのサイバーセキュリティに関する対応の作業を関係省庁に指示をした。その中でもDHSには重要インフラセキュリティ確保に向けた取り組みを、NISTには重要インフラのサイバーリスクを低減するための、サイバーセキュリティフレームワークを1年以内に策定するよう求めた。

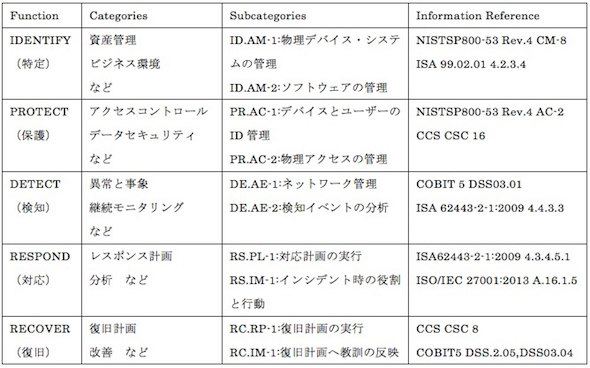

これを受けNISTは2014年2月に「重要インフラのサイバーセキュリティ向上のためのフレームワーク(Framework for Improving Critical Infrastructure Cybersecurity)」を発表した。NIST Frameworkのコア構成の概略は以下のようになる。

フレームワークを適用する場合は組織的価値が最大になるようにカスタマイズすることが奨励されている。このフレームワークは日本語に翻訳がされ、解説をされているのでここでは取り上げない。このフレームワークは当初からの予定通り、サプライチェーンリスクマネジメントに関することを追加し、幾つかのセクションを改訂した更新版のドラフト1を2017年1月に公表し、パブリックコメントのプロセス、ワークショップからのコメントを含め、2017年12月にドラフト2を公表し、2018年4月16日にVer.1.1を正式に公表した。アップデートされても、フレームワークの基本的概念や方向性は変わっていない。主な更新箇所は次の通りである。

- 情報技術、制御技術、サイバー物理的システムおよびIoTの「テクノロジー」に対してのサイバーセキュリティフレームワークの有効性

- サプライチェーンリスクマネジメントに対してサイバーセキュリティフレームワークの適用

- 組織の自己評価の測定に、サイバーセキュリティフレームワークの関連性と有用性をまとめる

- 認証、認可および身元証明のためのよりよいアカウント

2015年2月には、サイバーセキュリティの情報共有の促進を目的とした大統領令13691号(EO-13691)「プライベートセクターのサイバーセキュリティ情報共有の促進」を公表し、さらに2015年12月には「サイバーセキュリティ情報共有法(Federal Guidance on The Cybersecurity Information Sharing Act of 2015、CISA)」が成立し、事業者はサイバーセキュリティの脅威に関する防衛措置に関する情報を、連邦政府・州と地方公共団体や他の事業者と共有しても罪に問われないことが定められた。また、DHSがサイバーセキュリティ情報を自動的に取得することが認められた。ただし、この情報共有では個人情報は削除を含め、CISAの要件に準拠しなければならない。

2017年5月にトランプ大統領はサイバーセキュリティ強化に関する大統領令13800号(EO-13800)「連邦ネットワークと重要インフラのサイバーセキュリティの強化(Strengthening the Cybersecurity of Federal Networks and Critical Infrastructure)」を発出した。その大統領令では3つの優先事項として

- 連邦政府のネットワークに関するサイバーセキュリティ

- 重要インフラに関するサイバーセキュリティ

- 国家/国民のためのサイバーセキュリティ

の内容があり、各連邦政府機関は期限内に大統領に報告書を提出するように指示している。ここでは重要インフラにおけるサイバーセキュリティの主要内容の概略を整理する。

- ポリシー:米国政府は、米国の重要インフラの所有者と事業者によるサイバーセキュリティリスク管理の取り組みを支援する

- サポート......基本は2013年2月に発出されたEO13636のセクション9に基づいて重要インフラの各セプターの事業者に対して各種支援することになっている。非常に高いサイバー攻撃リスクにさらされている重要インフラを効果的に防護し、リスク軽減につながる方策を策定する

- 市場における透明性の支援......市場の透明性を促進し、サイバーセキュリティリスクマネジメントの定期的・反復的なプラクティスを行う

- ボットネットおよびその他の自動化された分散型脅威に対する回復力......ボットネット化したDDoS攻撃を劇的に軽減する目標の下、通信分野においてリスク管理改善策を講ずる。

- 停電の事故対応能力のアセスメント......長期的な停電の範囲と期間を特定してアセスメントを行い、対策を見直す。

2018年5月29日から31日にかけて関係省庁から国内での議論を喚起するために各種報告書が公表された。

また、「連邦政府のネットワークに関するサイバーセキュリティ」の中では、連邦政府機関へのNISTのサイバーセキュリティフレームワーク、およびその後継の導入が義務付けられた。NISTはサイバーセキュリティフレームワークの改訂は、前述のように2017年1月にドラフト1、2017年12月にドラフト2としてVer.1.1を発表しており、2018年春に発行しようとしている。今後、民間企業への展開も考えられる。

さらにNISTは2017年8月に、NIST SP800-53 Rev.5の改訂案「情報システムと組織のためのセキュリティ/プライバシー管理策(Security and Privacy Controls for Information Systems and Organization)」を発表した。これまでのNIST SP800-53は連邦政府機関を対象としており、産業界を含め、その他の地方機関などは適用の可否は自主判断に任されていたが、この改訂版では守るべき情報システムやプライバシーの対象が拡大したことにより、産業界のニーズも対応する内容となっている。そのため、連邦政府機関のみならず、州政府、地方自治体や民間企業がガイドラインとして活用するように推奨している。

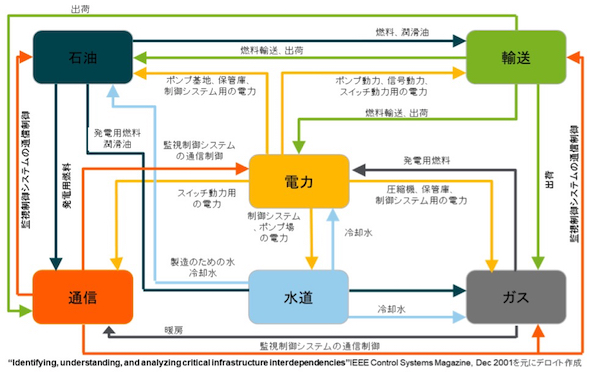

電力インフラは重要インフラ分野の中でも相互依存性が多く、あらゆる分野に影響を及ぼすこととなる。そのため、米国では重要インフラ分野の中でも特にサイバーセキュリティ対策が積極的に進められてきている。電気が貯めることができないため、サイバー攻撃の影響も大きい。重要インフラの相互依存性は、次のように図式できる。

次回は重要インフラ分野でも電力システム分野とは別に指定されている商用原子力施設のサイバーセキュリティへの取り組みについて解説する。

著者プロフィール

望月 武志(もちづき たけし)

デロイト トーマツ サイバーセキュリティ先端研究所 主任研究員/デロイト トーマツ リスクサービス株式会社 シニアマネジャー

大手電力会社の技術職を長年務め、設備の運転・保守のシステム開発のプロジェクトに数多く携わり、電力インフラのサイバーセキュリティへの対応のため、制御システムのサイバーセキュリティ対策について、国内外の調査研究を行い、セキュリティの戦略立案/導入などに従事。現職ではプラント制御システムのセキュリティを主に担当。

関連記事

なぜいま重要なのか、電力業界のサイバー攻撃対策

なぜいま重要なのか、電力業界のサイバー攻撃対策

電力インフラにおけるIoT活用が広がる昨今。その一方で、サイバー攻撃によるリスクも大きく高まっています。その背景にある環境変化を捉え、具体的にどういった対策を進めるべきなのかーー。本連載ではこうした電力業界におけるセキュリティ対策について解説していきます。 重要インフラのサイバーセキュリティ、米国はどう法整備を進めたのか

重要インフラのサイバーセキュリティ、米国はどう法整備を進めたのか

IoTの活用やデジタル化の進展に伴い、今後、電力業界でもさらに重要度が高まっているサイバーセキュリティ対策。本稿では、日本より取り組みが先行している米国において、重要インフラのサイバーセキュリティ対策がどのように法制度化されたのかについて解説する。

Copyright © ITmedia, Inc. All Rights Reserved.

人気記事トップ10

- 太陽光発電の未来を占う試金石に──再エネ「FIP転換」の実像と留意点

- ペロブスカイト太陽電池を高性能化する添加剤 発電効率と耐久性を改善

- 系統用蓄電池の接続手続きの規律を強化 順潮流側ノンファーム型接続に「計画値制御」も導入へ

- 住宅用蓄電システムのセキュリティ対策を強化 オムロンが「JC-STAR」認証を取得

- 水素燃料電池で動く油圧ショベルを実際の工事現場に 国内初の実証実験

- 太陽光発電所をFIP転し蓄電池も併設 需給調整市場にも対応する国内初の事例

- 国内のマイクログリッド構築市場 2040年度までに810億円規模に

- 太陽光発電市場は本当に“逆風”の中なのか? 経産省・環境省・国交省が語る2026年の展望

- 重ね貼り施工が可能な「ペラペラ太陽光」 リパワリング向けに

- 費用負担や需要創出が課題に 「SAF(持続可能な航空燃料)」導入促進に向けた基本方針