標的型攻撃メール、1〜3月の主流は「添付ファイル型」

IPAと情報共有している企業などが受信した標的型攻撃をみられるメールは、マルウェアなど仕込んだファイルを添付するものばかりだった。

情報処理推進機構(IPA)は4月24日、2015年第1四半期(1〜3月)の「サイバー情報共有イニシアティブ(J-CSIP)」の運用状況を発表した。標的型攻撃をみられるメールではURLリンクを記載するタイプが1件もなく、添付ファイル型が大半を占めたとしている。

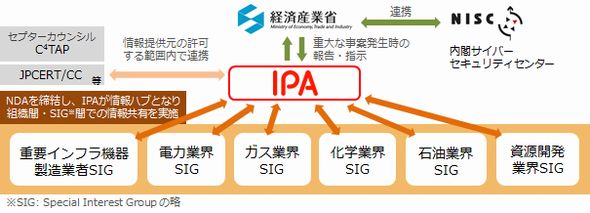

J-CSIPは、IPAが重要産業システムメーカーや電力などエネルギー業界の企業と標的型サイバー攻撃の情報を共有する体制。第1四半期は新たに資源開発業界など6組織が加わり、合計59組織が参加する体制となった。期間中に参加組織からIPAに提供された情報は109件、IPAが参加組織と共有した情報は38件。2014年第4四半期よりもそれぞれ減少したが、楽観できる状況ではないとしている。

109件のうちIPAが標的型攻撃メールとみなした情報は79件で、91%が国内のフリーメールサービスを使って送信されていた。送信元のIPアドレスでは香港や米国が多いものの、44%が不明だった。不正な接続先では米国が58%、国内が39%を占めており、サイバー攻撃者の踏み台にされているコンピュータが日米に多数存在している可能性が高いとみられている。

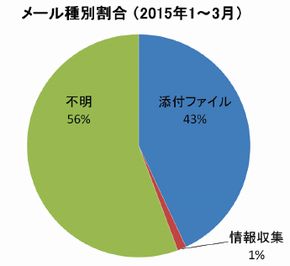

メールの手口は、文中に不正サイトなどのURLリンクを記載するタイプが1件もなく、43%が添付ファイル型、56%が不明だった。不明のほとんどは、セキュリティソフトの検知で添付ファイルが削除されたケースと想定されている(削除により調査できなかったため)。

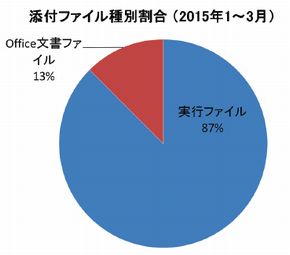

添付ファイル型の87%は実行形式のファイルが使われた。13%はWordファイルでマクロ機能を悪用するものだった。IPAによれば、実行形式のファイルの場合は、事前にファイルの種類や拡張子の偽装を確認できれば攻撃を防ぐことができるものの、マクロ機能の悪用ではユーザーがOfficeアプリケーションのマクロを有効化にしていたり、アプリケーションの警告メッセージでも実行してしまったりすると、それだけで不正なマクロが実行され、新たなマルウェアがコンピュータに送り込まれてしまう。Officeアプリケーションは、初期設定ではマクロ機能が無効になっている(関連記事)。

IPAが、受信したメールのアドレスが「.jp」でも安全性を判断材料にはならないと解説。また、マクロ機能の有効にすることの危険性を一人一人のユーザーに徹底することが望ましいと指摘している。

関連記事

- 「訃報」メールでマルウェア感染、日本企業を狙う新手の攻撃を確認

- ウイルス検出激減、でもバックドアは増加

- 企業の垣根を越えた連携で挑む標的型サイバー攻撃対策の最新事情

- 「偵察メール」の返信で“ウイルス発進” 2013年度の標的型攻撃事例

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- SOMPOグループCEOをAIで再現 本人とのガチンコ対談で見えた「人間の役割」

- 富士通、ソブリンAIサーバを国内製造開始 自社開発プロセッサー搭載版も

- Googleが「AI Threat Tracker」レポートを公開 Geminiを標的にした攻撃を確認

- シャドーAIエージェントを検出 Oktaが新機能「Agent Discovery」を発表

- AIエージェント普及はリスクの転換点 OpenClawを例に防御ポイントを解説

- NTTデータ、仮想化基盤「Prossione Virtualization 2.0」発表 日立との協業の狙いは

- Apple、「macOS」や「iOS」に影響するゼロデイ脆弱性を修正 悪用確認済み

J-CSIPの体制(出典:IPA)

J-CSIPの体制(出典:IPA)

出典:IPA

出典:IPA