停電の原因は産業制御システム狙うマルウェアか 「Stuxnet以来、最大の脅威」

セキュリティ企業のESETは6月12日、ウクライナの首都キエフで2016年12月に発生した停電について、産業制御システムを狙うマルウェアを使ったサイバー攻撃だった公算が大きいと発表した。「Stuxnet以来最大の産業制御システムに対する脅威」と位置付けている。

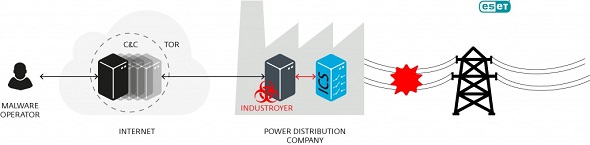

この事件では、ウクライナの送電網がサイバー攻撃を受けて首都キエフの一部が1時間にわたって停電した。ESETが分析したマルウェアは、送電網に重大な障害を発生させることができるほか、手を加えれば他の重要インフラを標的にできる可能性もあることが判明。同社はこのマルウェアを「Win32/Industroyer」と命名した。

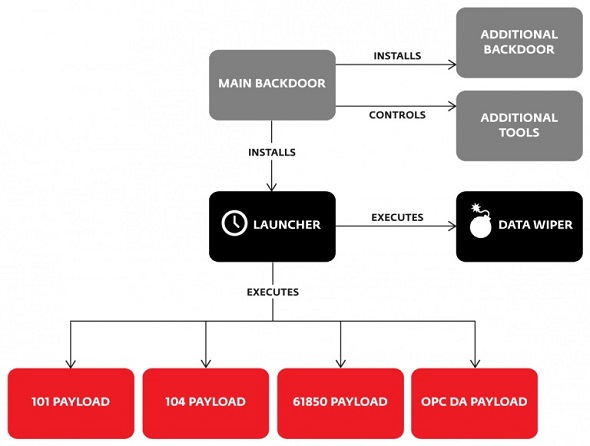

ESETによると、Industroyerはモジュール式のマルウェアで、バックドアを通じて他のコンポーネントを呼び込み、リモートのサーバに接続してコマンドを受信する仕組みになっていた。

他のマルウェアと違うのは、4つの攻撃コンポーネントを使って変電所のスイッチやブレーカーを直接制御できる機能を搭載している点だった。この4つのコンポーネントはそれぞれ、電力供給インフラや輸送制御システムといった、世界中の公共インフラに幅広く使われている産業通信プロトコルの「IEC 60870-5-101」「IEC 60870-5-104」「IEC 61850」「OLE for Process Control Data Access(OPC DA)」を利用していたという。

「こうしたプロトコルは何十年も前に開発されたもので、当時の産業システムは外の世界から切り離されていることを想定していた。従って、設計にあたってセキュリティは念頭になく、攻撃者はプロトコルの脆弱(ぜいじゃく)性を探さなくても、ただそうしたプロトコルに『話しかける』ことをマルウェアに教えるだけで済む」とESETは解説している。

Industroyerは他にも、自分の存在を隠して潜伏し、攻撃を終えた後は全ての痕跡を消す機能や、Siemens製装置の脆弱性を突いてサービス妨害(DoS)攻撃を仕掛けるモジュールも装備していたといい、「2016年12月の攻撃にはIndustroyerが使われた公算が極めて大きい」とESETは推定する。

ウクライナではちょうど1年前の2015年12月にも、別のマルウェアが原因と見られる停電が発生しており、大規模なサイバー攻撃実験が進行中との見方も浮上していた。「いずれにしても、今回の攻撃は、世界中の基幹システムのセキュリティを担う担当者にとっての警鐘になる」とESETは指摘している。

関連記事

ウクライナでサイバー攻撃による停電、発端はマルウェア

ウクライナでサイバー攻撃による停電、発端はマルウェア

ウクライナで12月下旬に発生した停電は、電力施設に対するサイバー攻撃が原因だったことが分かった。 世界16カ国の重要インフラにサイバー攻撃、航空保安情報など盗む

世界16カ国の重要インフラにサイバー攻撃、航空保安情報など盗む

16カ国で主に航空・運輸、エネルギー、石油、ガス、通信などのインフラ企業や政府機関が狙われていた。 「Stuxnet」マルウェアの最初の侵入先は5つ、感染手法に新たな疑問

「Stuxnet」マルウェアの最初の侵入先は5つ、感染手法に新たな疑問

2010年に見つかった高度なマルウェアの「Stuxnet」が、どのような手口でどこに侵入しようとしたのか――Kasperskyが4年以上の調査で特定したという。 Stuxnetは米政府が開発、大統領が攻撃命令――New York Times報道

Stuxnetは米政府が開発、大統領が攻撃命令――New York Times報道

産業インフラに感染するマルウェア「Stuxnet」は、イランによる核兵器開発の進展を遅らせる目的で米国とイスラエルの政府が開発したものだったとNew York Timesが伝えた。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR