つながる世界の「安全神話」 アクセス制御が“徹底できない”ワケ:ITの過去から紡ぐIoTセキュリティ(1/3 ページ)

Internet of Things(IoT)の最大のポイントは、ネットワークを介して機器同士が、あるいは機器とクラウドサービスなどがつながること。これまで単体で動作してきた組み込み機器などがネットワークを介して互いにデータをやりとりすることで、今までは考えられなかった新しいサービスが生まれると期待されています。

つまりIoTでは「つながる」ことが大前提です。そして、つながるに当たって何となく“ある思い込み”を持っている人が少なくありません。「別に何か設定をしなくても、本来つながるべき適切な相手にのみつながり、不特定多数がつながることはない」というものです。

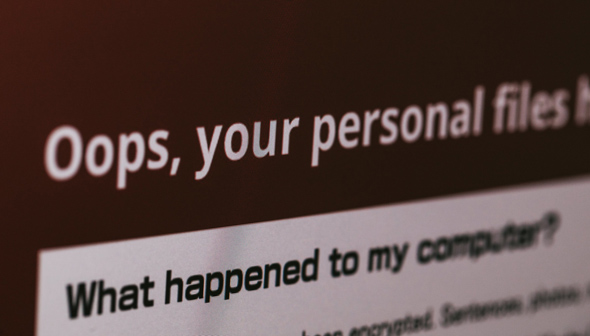

ですが、それは安全神話に過ぎません。実際には、適切なネットワーク設定を実施していないと招かざる客、つまり不正アクセスを受ける可能性があります。

前回の記事で紹介した、史上最悪規模のDDoS攻撃をもたらしたマルウェア「Mirai」や、そのソースコードをベースにして生まれた「Hajime」「Satori」などの亜種も、アクセス制限が欠如したまま運用されていたIoTや組み込み機器をターゲットにし、感染を広げました。ということで今回は、安易なパスワード設定と並んでセキュリティリスクを招く、ネットワークアクセス制御に触れてみたいと思います。

連載:ITの過去から紡ぐIoTセキュリティ

家電製品やクルマ、センサーを組み込んだ建物そのものなど、あらゆるモノがネットにつながり、互いにデータをやりとりするIoT時代が本格的に到来しようとしています。それ自体は歓迎すべきことですが、IoT機器やシステムにおける基本的なセキュリティ対策の不備が原因となって、思いもよらぬリスクが浮上しているのも事実です。

この連載ではインターネットの普及期から今までPCやITの世界で起こった、あるいは現在進行中のさまざまな事件から得られた教訓を、IoTの世界に生かすという観点で、対策のヒントを紹介していきたいと思います。

つながる機器にも必須、ネットワークのアクセス制御

Miraiやその亜種は、一時期ほどの勢いはないにせよ、いまだにネットワーク上で盛んに活動しています。こうしたマルウェアは拡散のため、「telnet」というネットワークサービスに使われる「TCP/23」をはじめいくつかのポートが外部からアクセス可能かどうかをスキャンします。いわゆる「ポートスキャン」と呼ばれる行為です。もし狙いのポートが空いていることが分かると、前回紹介した推測可能なパスワードを用いて不正ログインし、ボットをダウンロードさせたり、攻撃者の操るC2サーバと通信したりします。

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR